E se la minaccia più grande per la vostra organizzazione non fosse una violazione evidente, ma un attacco furtivo che si confonde con la normale attività degli utenti?

I criminali informatici si stanno allontanando dai metodi tradizionali, utilizzando tecniche intelligenti e devastanti per aggirare le difese senza farsi notare.

In questo contesto, la sicurezza delle reti cloud diventa una linea di difesa fondamentale per proteggere i dati sensibili e garantire la continuità aziendale.

In questo articolo verranno analizzati i componenti chiave della sicurezza delle reti cloud, le sfide da affrontare e le best practice per proteggere l'infrastruttura cloud.

- Che cos'è la sicurezza delle reti Cloud ?

- Componenti della sicurezza della rete Cloud

- Importanza della sicurezza delle reti Cloud

- Sfide nella sicurezza delle reti Cloud

- Migliori pratiche per la sicurezza delle reti Cloud

- Sicurezza della rete Cloud e sicurezza della rete tradizionale

- Sicurezza di rete Cloud privato rispetto al Cloud pubblico

- Soluzioni avanzate per la sicurezza di rete Cloud

- Conclusione

- Domande frequenti

Che cos'è la sicurezza delle reti Cloud ?

La sicurezza della reteCloud è la pratica di proteggere i dati, le applicazioni e l'infrastruttura dell'organizzazione basati sul cloud da accessi non autorizzati, manomissioni, esposizione o uso improprio.

Gli elementi fondamentali sono tre:

Protezione dei dati

Impiegare la crittografia e controlli di accesso rigorosi per proteggere le informazioni sensibili dalle minacce.

Prevenzione delle minacce

Identificare le vulnerabilità e i potenziali vettori di attacco prima che possano essere sfruttati, bloccando in tempo reale i tentativi dannosi.

Conformità

Garantire che le vostre pratiche di sicurezza siano in linea con gli standard del settore e con i requisiti legali, proteggendovi da danni finanziari o di reputazione.

Un'infrastruttura resiliente e sicura implica l'adozione della sicurezza della rete cloud come priorità strategica, fornendo gli strumenti necessari per ridurre i rischi, mantenere il controllo e prosperare in un ambiente sempre più ostile.

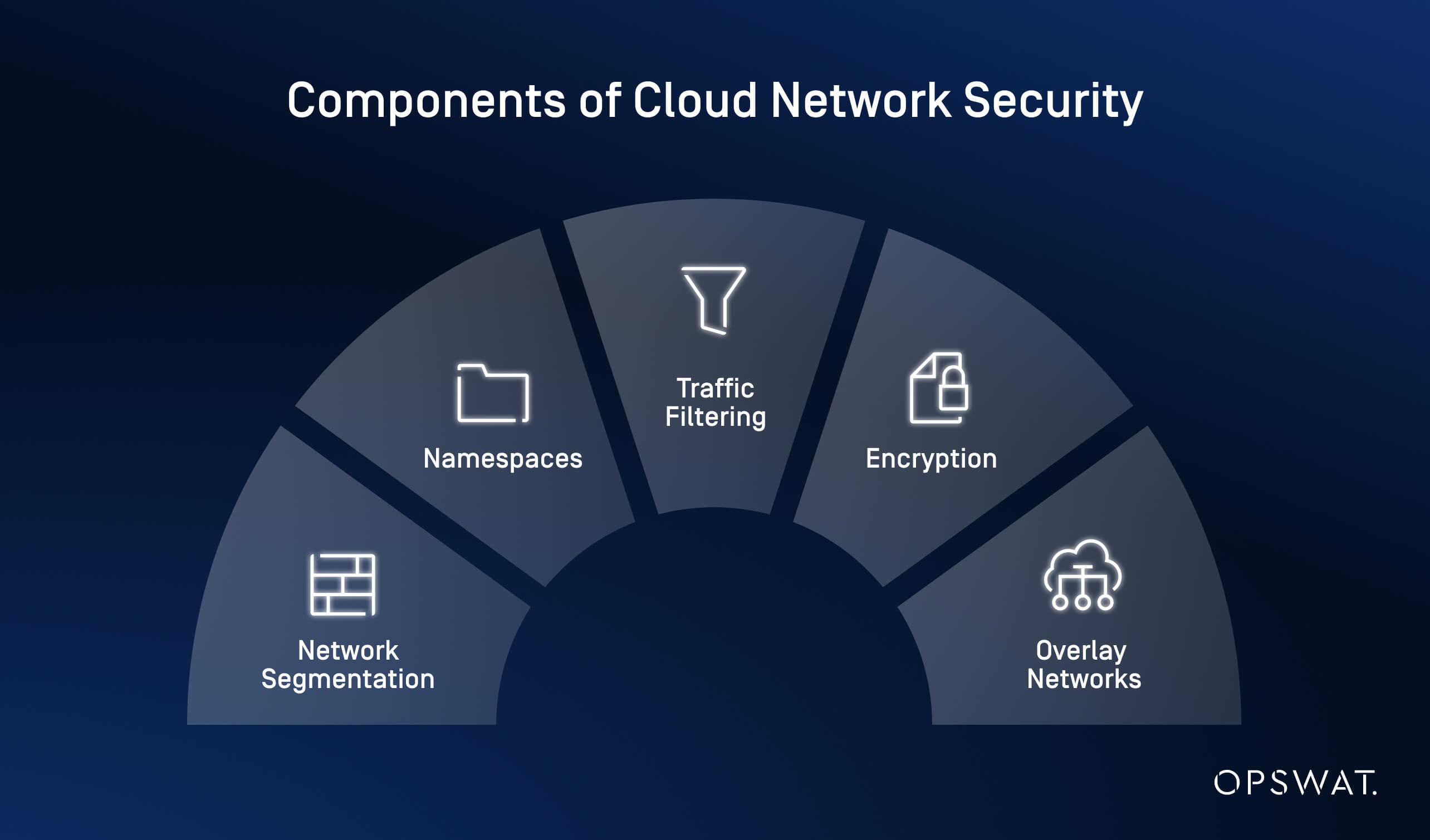

Componenti della sicurezza della rete Cloud

La sicurezza della rete cloud si basa sull'integrazione di componenti chiave che proteggono dati, applicazioni e risorse.

Ogni elemento svolge un ruolo fondamentale nel minimizzare i rischi e garantire l'integrità dell'infrastruttura.

Segmentazione della rete

La segmentazione della rete divide la rete cloud in sezioni più piccole e isolate.

In questo modo si impedisce agli aggressori di diffondersi facilmente nell'infrastruttura in caso di violazione e si limita l'accesso ai dati sensibili e alle aree ad alto rischio.

Spazi dei nomi

Gli spazi dei nomi sono divisioni logiche all'interno dell'ambiente cloud che organizzano le risorse.

Separano i servizi o i carichi di lavoro, riducendo il rischio di contaminazione incrociata tra ambienti come sviluppo, staging e produzione.

Filtraggio del traffico

Utilizzando firewall, liste di controllo degli accessi e sistemi di rilevamento delle intrusioni, il filtraggio del traffico ispeziona il traffico di rete in entrata e in uscita.

Il filtraggio del traffico blocca le attività indesiderate prima che raggiungano i sistemi critici, fungendo da difesa contro gli accessi non autorizzati e gli attacchi.

Crittografia

La crittografia trasforma i dati in un formato illeggibile che può essere decifrato solo con la chiave giusta.

Si applica sia ai dati in transito che a quelli a riposo, rendendo più difficile per gli aggressori l'accesso alle informazioni sensibili, anche se le intercettano.

Reti sovrapposte

Le reti overlay creano un livello virtuale sopra l'infrastruttura cloud, consentendo una comunicazione sicura tra le risorse, indipendentemente dalla rete sottostante.

Pur non applicando direttamente i criteri di sicurezza, le reti overlay aiutano a gestire in modo più efficiente la crittografia, il filtraggio e la segmentazione, fornendo una posizione di sicurezza più forte.

Tenete presente che, mentre rafforzate le vostre difese, le minacce informatiche prenderanno di mira le vostre vulnerabilità, quindi è importante aggiornare regolarmente questi componenti per mantenere una posizione di sicurezza resiliente.

Importanza della sicurezza delle reti Cloud

I criminali informatici sfruttano configurazioni errate, controlli di accesso deboli e API non protette per ottenere un accesso non autorizzato.

Una volta entrati, possono spostarsi tra i sistemi, rubare informazioni sensibili o distribuire ransomware che bloccano le organizzazioni dai propri dati.

Le lacune nella sicurezza possono mettere a repentaglio le operazioni aziendali, portare a violazioni normative, multe e danneggiare la reputazione di un'azienda.

Nonostante queste sfide, esistono solide soluzioni di sicurezza in grado di applicare le policy, rilevare le attività dannose e proteggere le comunicazioni in tempo reale.

Queste soluzioni vanno oltre la semplice protezione e conformità.

Visibilità migliorata e gestione centralizzata

Le soluzioni di sicurezza di rete Cloud offrono un monitoraggio centralizzato, consentendo ai team di controllare l'attività di rete da un'unica interfaccia. Questo semplifica il rilevamento delle minacce, l'analisi del traffico e gli sforzi di risposta, riducendo la necessità di destreggiarsi tra più strumenti.

Applicazione coerente dei criteri su tutte le reti

La gestione dei criteri di sicurezza su più cloud provider e ambienti ibridi può essere complessa.

Le soluzioni di sicurezza di rete Cloud semplificano questo processo, consentendo alle organizzazioni di definire e applicare i criteri da una piattaforma centrale. In questo modo i controlli di sicurezza vengono applicati in modo coerente, riducendo al minimo le configurazioni errate che gli aggressori potrebbero sfruttare.

Maggiore protezione contro le minacce informatiche

Le soluzioni per la sicurezza delle reti Cloud difendono da una serie di attacchi, come DDoS, accesso non autorizzato e distribuzione di malware.

L'intelligence avanzata sulle minacce, basata sull'apprendimento automatico, rileva le attività sospette e risponde automaticamente per bloccare le minacce prima che causino danni.

Gestione automatizzata della sicurezza di rete

L'automazione aiuta a ridurre l'errore umano, una delle cause principali delle violazioni della sicurezza.

Grazie al filtraggio automatico del traffico, all'applicazione dei criteri e alla segmentazione della rete, i team di sicurezza possono concentrarsi su attività più strategiche mentre il sistema gestisce la manutenzione ordinaria.

Sicurezza unificata su reti distribuite

Le organizzazioni con un mix di infrastrutture cloud e on-premise hanno bisogno di un approccio coerente alla sicurezza.

Le soluzioni per la sicurezza di rete Cloud garantiscono l'applicazione degli stessi protocolli di sicurezza in tutti gli ambienti, riducendo i punti deboli e semplificando la gestione della sicurezza man mano che la rete cresce.

Rischi e benefici

La sicurezza delle reti Cloud viene spesso trascurata finché non si presenta un problema, ma il phishing, il ransomware e altri attacchi continuano ad aumentare.

Questo accade perché gli aggressori informatici sono sempre a caccia di ambienti cloud privi di difese forti:

- I bucket di storage mal configurati hanno portato a fughe di dati su larga scala.

- Le API non protette sono una porta aperta per gli aggressori.

- Un'autenticazione debole consente l'accesso non autorizzato a risorse critiche.

Per evitare questi rischi, trattate la sicurezza del cloud come un processo continuo, non come un'attività una tantum.

Dare priorità alla sicurezza del cloud consente alle organizzazioni di difendersi meglio dalle minacce, di ridurre al minimo le perdite finanziarie e di mantenere la fiducia dei clienti e degli stakeholder.

Sfide nella sicurezza delle reti Cloud

Raggiungere la piena sicurezza nel cloud è difficile a causa della sua flessibilità, che introduce nuovi problemi. Ad esempio, quando l'infrastruttura cloud è condivisa, gli attacchi che colpiscono altri locatari possono causare interruzioni del servizio.

Un altro problema è l'"IT ombra", in cui i dipendenti utilizzano servizi cloud non autorizzati, aggirando le misure di sicurezza del reparto IT e introducendo potenziali punti di ingresso per gli aggressori.

Le risorse Cloud sono dinamiche, appaiono e scompaiono regolarmente, rendendo più difficile il monitoraggio tradizionale della sicurezza.

I sistemi temporanei potrebbero non essere sottoposti a una revisione della sicurezza, lasciandoli vulnerabili.

Il monitoraggio continuo e gli strumenti di sicurezza automatizzati sono fondamentali per rilevare i rischi in ambienti così fluidi.

Visibilità e misconfigurazioni

I servizi Cloud offrono ai dipendenti la flessibilità di creare e gestire le risorse in modo indipendente, ma questo rende più difficile per i team di sicurezza tenere traccia di tutte le risorse.

La visibilità limitata aumenta il rischio di accessi non autorizzati, configurazioni errate e vulnerabilità non rilevate.

Ad esempio, le impostazioni del cloud non correttamente configurate sono una delle principali cause di violazione dei dati.

Un semplice errore, come un bucket di archiviazione aperto o controlli di accesso deboli, può esporre dati critici.

La questione diventa ancora più problematica quando l'organizzazione sta scalando costantemente la propria infrastruttura cloud, per cui le lacune di sicurezza possono rimanere inosservate per lunghi periodi.

Per identificare rapidamente le vulnerabilità è necessario condurre audit regolari e monitorare costantemente le risorse.

Migliori pratiche per la sicurezza delle reti Cloud

Con la flessibilità e la scalabilità che l'infrastruttura cloud offre, evitarla a causa dei rischi associati non sarebbe saggio.

Fortunatamente, le misure proattive possono aiutare a salvaguardare la vostra sicurezza informatica.

Anche se nessun sistema può essere veramente invulnerabile, è possibile ridurre significativamente il rischio ed evitare di diventare un facile bersaglio.

Le misure chiave includono l'implementazione di politiche di rete rigorose, l'esecuzione di valutazioni e verifiche regolari della sicurezza e l'adozione del cambiamento di paradigma di un modello di sicurezza a fiducia zero.

Zero-Trust e applicazione dei criteri

Lo zero-trust cambia radicalmente il modo in cui il controllo degli accessi, la fiducia e la sicurezza sono gestiti all'interno di un'organizzazione.

Nell'approccio tradizionale "castle-and-moat", la sicurezza si concentra sulla difesa del perimetro, fidandosi di tutto ciò che si trova all'interno della rete.

In caso di fiducia zero, tutto - utenti, dispositivi e applicazioni - è considerato compromesso.

Questo modello prevede un approccio "mai fidarsi, sempre verificare", in cui ogni utente, dispositivo e applicazione, sia all'interno che all'esterno della rete, viene trattato come potenzialmente compromesso.

Il modello a fiducia zero comprende:

- Controllo dell'accesso basato sui ruoli.

- Autenticazione a più fattori.

- Filtraggio continuo del traffico e protezione DDoS.

Vengono inoltre effettuati audit regolari per valutare i rischi specifici dell'organizzazione e vengono creati protocolli di risposta agli incidenti per adattarsi all'evoluzione delle minacce.

Sicurezza della rete Cloud e sicurezza della rete tradizionale

Molte organizzazioni tentano di adattare i modelli di sicurezza tradizionali al cloud, solo per creare punti oscuri, rallentare le operazioni e avere difficoltà a scalare le difese contro le minacce moderne.

I modelli di sicurezza di rete tradizionali differiscono da quelli basati sul cloud per diversi aspetti fondamentali.

Implementazione e infrastruttura

La sicurezza delle reti Cloud opera attraverso soluzioni di sicurezza definite dal software, tra cui firewall cloud, gruppi di sicurezza e architetture zero-trust.

Le funzioni di sicurezza sono integrate direttamente nelle piattaforme cloud, quindi non c'è bisogno di hardware fisico, a differenza della sicurezza di rete tradizionale, che si affida a dispositivi di sicurezza basati su hardware, come i sistemi di prevenzione delle intrusioni e i dispositivi di Network Access Control .

Questi richiedono un'installazione e una manutenzione fisica in loco.

Scalabilità e adattabilità

Le soluzioni di sicurezza tradizionali richiedono una configurazione manuale e una pianificazione della capacità, mentre la sicurezza del cloud si adatta automaticamente alle variazioni della domanda.

Ispezione del traffico e rilevamento delle minacce

Le moderne soluzioni di sicurezza di rete in-the-cloud utilizzano il rilevamento delle minacce guidato dall'intelligenza artificiale, l'analisi del comportamento e l'ispezione profonda dei pacchetti in ambienti distribuiti.

Gli strumenti di sicurezza monitorano il traffico est-ovest (cloud interno) e nord-sud (in entrata/uscita) a livello granulare.

La sicurezza di rete tradizionale si concentra principalmente sulla difesa perimetrale con regole di firewall, rilevamento delle intrusioni basato su firme e analisi manuale dei log.

Il monitoraggio del traffico di rete interno è più impegnativo a causa della visibilità limitata.

Applicazione dei criteri di sicurezza

I controlli di conformità e le correzioni avvengono in tempo reale nella sicurezza di rete nel cloud, mentre nella sicurezza di rete tradizionale richiedono tempo per essere implementati e sono soggetti a errori umani.

Controllo e visibilità

Una distinzione importante tra i due è il controllo della rete.

La sicurezza tradizionale presuppone che le risorse critiche rimangano all'interno di un perimetro controllato.

I team IT impostano firewall, sistemi di rilevamento delle intrusioni e strumenti di monitoraggio sulla base di un traffico prevedibile e di un'infrastruttura statica.

Negli ambienti cloud, le risorse si avviano e si spengono frequentemente, spesso gestite da team esterni alla supervisione diretta dell'IT. Questo crea opportunità di configurazioni errate, accessi non autorizzati e shadow IT.

Le soluzioni di sicurezza Cloud affrontano questi problemi integrandosi con le API dei provider di servizi cloud, consentendo ai team di sicurezza di tracciare le risorse, monitorare l'attività di rete e applicare le policy senza implementare hardware fisico.

A differenza del logging perimetrale, questi strumenti analizzano il traffico in tempo reale, individuano le modifiche non autorizzate e segnalano le anomalie prima che si aggravino.

Sicurezza di rete Cloud privato rispetto al Cloud pubblico

Molte organizzazioni potrebbero essere tentate di migrare verso una sicurezza di rete del cloud privato, ritenendo che i cloud pubblici comportino rischi maggiori a causa dell'infrastruttura condivisa.

Anche se questo è in parte vero, il vero rischio risiede nel modo in cui vengono gestite le responsabilità della sicurezza, non necessariamente nella sede.

Considerazioni sulla sicurezza

Le organizzazioni dei settori regolamentati, come quello sanitario, finanziario e della difesa, scelgono spesso i cloud privati per controllare le configurazioni di sicurezza, l'archiviazione dei dati e i requisiti di conformità.

Le opzioni di personalizzazione sono ampie, ma i team interni devono gestire tutte le operazioni di sicurezza, comprese le patch e il monitoraggio.

D'altra parte, nel cloud pubblico, i fornitori gestiscono tutta la sicurezza dell'infrastruttura, consentendo alle organizzazioni di concentrarsi sulla protezione delle applicazioni, dei dati e dell'accesso.

Questi fornitori investono molto nella cybersecurity, spesso superando ciò che la maggior parte delle aziende può ottenere autonomamente.

I rischi maggiori in questo caso derivano solitamente da configurazioni errate, come account con permessi eccessivi, storage esposto o API non monitorate, che gli aggressori sfruttano spesso.

Per quanto riguarda il controllo, i cloud privati offrono un maggiore controllo ma richiedono una forte competenza in materia di sicurezza. I cloud pubblici semplificano le operazioni di sicurezza, ma richiedono un'attenta configurazione per evitare l'esposizione.

Cloud ibrido: Combinare strategie di sicurezza pubbliche e private

Una soluzione migliore, senza tanti drammi, è l'utilizzo di un mix di risorse cloud private e pubbliche.

Questo approccio offre flessibilità, ma crea anche nuove sfide per la sicurezza.

Per affrontare queste sfide, le organizzazioni dovrebbero implementare:

- Gestione unificata dell'identità e dell'accesso (IAM)

- Standard di crittografia coerenti

- Segmentazione della rete a fiducia zero

Soluzioni avanzate per la sicurezza di rete Cloud

Un settore così dinamico come quello della cybersecurity è naturalmente influenzato dall'intelligenza artificiale. Ma in che modo l'AI arricchisce esattamente le capacità della cybersecurity?

IA e apprendimento automatico

Il rilevamento delle minacce basato sull'intelligenza artificiale utilizza l'apprendimento automatico (ML) e l'apprendimento profondo (DL) per monitorare l'attività di rete e rilevare le anomalie. L'intelligenza artificiale aiuta a rilevare le minacce prima del ciclo di attacco, riducendo i danni e prevenendo le violazioni.

L'apprendimento automatico aiuta anche a prevedere le minacce emergenti sulla base dei dati storici.

Per le transazioni finanziarie critiche, le organizzazioni possono utilizzare le tecnologie blockchain e sfruttare un ambiente sicuro, trasparente e immutabile, rendendo quasi impossibile per i malintenzionati alterare i dati delle transazioni.

Conclusione

La minaccia per la vostra organizzazione non riguarda più solo le violazioni visibili.

Gli attacchi furtivi e sofisticati stanno eludendo le difese tradizionali, rendendo la sicurezza delle reti cloud una priorità urgente.

È ora di rafforzare le difese.

MetaDefender Cloud™ offre una soluzione potente e a fiducia zero per proteggere la vostra organizzazione da malware e cyberattacchi avanzati.

Scoprite come la nostra soluzione protegge i vostri dati sensibili e assicura una protezione continua alla vostra infrastruttura cloud.

Domande frequenti

Che cos'è la sicurezza delle reti cloud?

La sicurezza della reteCloud è la pratica di proteggere i dati, le applicazioni e l'infrastruttura basati sul cloud da accessi non autorizzati, uso improprio, manomissione o esposizione. Comprende la protezione dei dati, la prevenzione delle minacce e la conformità agli standard legali e di settore per mantenere la sicurezza e la continuità aziendale.

Quali sono i componenti fondamentali della sicurezza delle reti cloud?

I componenti chiave della sicurezza delle reti cloud includono:

Segmentazione della rete: Divide le reti in zone isolate per limitare i movimenti degli aggressori.

Spazi dei nomi: Organizzare le risorse del cloud per separare i carichi di lavoro e gli ambienti.

Filtraggio del traffico: Utilizza i firewall e il rilevamento delle intrusioni per bloccare le attività indesiderate.

Crittografia: Protegge i dati in transito e a riposo, impedendo l'accesso non autorizzato.

Reti overlay: Consentono una comunicazione sicura tra le risorse cloud attraverso diverse infrastrutture.

Perché è importante la sicurezza delle reti cloud?

Gli ambienti Cloud sono bersagli frequenti degli aggressori a causa di configurazioni errate, controlli di accesso deboli e API non protette. Una solida sicurezza della rete cloud aiuta a prevenire il furto di dati, le interruzioni operative e la non conformità alle normative. Inoltre, migliora la visibilità, semplifica l'applicazione dei criteri e potenzia la protezione con strumenti automatizzati e basati sull'intelligenza artificiale.

Quali sono le sfide per la sicurezza delle reti cloud?

Le sfide includono:

Rischi dell'infrastruttura condivisa: Gli attacchi agli altri tenant possono avere un impatto sui vostri sistemi.

Shadow IT: l'uso non autorizzato del cloud aggira i controlli IT e crea lacune nella sicurezza.

Ambienti dinamici: I rapidi cambiamenti rendono più difficile il monitoraggio tradizionale della sicurezza.

Visibilità limitata: I team potrebbero non notare configurazioni errate o modifiche non autorizzate.

Errore umano: Le impostazioni errate sono una delle principali cause di violazione dei dati.

Quali sono le migliori pratiche per la sicurezza delle reti cloud?

Le pratiche efficaci includono:

Adottare un modello a fiducia zero con accesso basato sui ruoli e autenticazione a più fattori.

Applicare politiche di rete rigorose e condurre audit regolari.

Utilizzo del monitoraggio continuo del traffico e della protezione DDoS.

Implementare strumenti di sicurezza automatizzati per un'applicazione coerente e una risposta rapida.

In che modo la sicurezza delle reti cloud si differenzia dalla sicurezza delle reti tradizionali?

La sicurezza di rete tradizionale si basa su difese perimetrali e hardware fisico, mentre la sicurezza di rete in-the-cloud utilizza strumenti software-defined che si integrano direttamente con gli ambienti cloud. La sicurezza Cloud è più scalabile, utilizza l'intelligenza artificiale per il rilevamento delle minacce in tempo reale e si adatta in modo più efficiente alle infrastrutture dinamiche.

Qual è la differenza tra sicurezza di rete del cloud privato e pubblico?

I cloud privati offrono un maggiore controllo sulle configurazioni di sicurezza e sono preferiti nei settori regolamentati. Tuttavia, richiedono una gestione interna di tutte le operazioni di sicurezza. I cloud pubblici si affidano al fornitore per la sicurezza dell'infrastruttura, ma offrono scalabilità e automazione. Le configurazioni errate, e non il modello di cloud in sé, sono spesso il rischio maggiore.

Che cos'è la sicurezza di rete del cloud ibrido?

La sicurezza del cloud ibrido combina strategie di cloud privato e pubblico, offrendo flessibilità con una maggiore complessità. Richiede una gestione coerente delle identità e degli accessi (IAM), standard di crittografia unificati e criteri di segmentazione come lo zero-trust per mantenere una forte sicurezza in tutti gli ambienti.

In che modo l'intelligenza artificiale migliora la sicurezza delle reti cloud?

L'intelligenza artificiale (AI) e l'apprendimento automatico (ML) migliorano il rilevamento delle minacce analizzando il comportamento della rete e identificando le anomalie in tempo reale. Questi strumenti possono rilevare le minacce in una fase iniziale del ciclo di attacco e aiutare a prevedere le minacce emergenti sulla base dei dati storici. La blockchain può essere utilizzata anche per transazioni finanziarie sicure e resistenti alle manomissioni.

Perché la sicurezza delle reti cloud è oggi una priorità?

I cyberattacchi stanno diventando sempre più furtivi e spesso si confondono con le normali attività. Le difese tradizionali non sono più sufficienti. La sicurezza delle reti Cloud fornisce una protezione proattiva contro queste minacce, aiutando le organizzazioni a ridurre i rischi, a proteggere i dati sensibili e a mantenere la continuità aziendale.