MetaDefender Software Supply Chain continua a migliorare l'esperienza e l'efficienza dei team AppSec e DevSecOps nel proteggere le applicazioni dagli attacchi alla supply chain. In questa release v2.5.0, introduciamo una serie di funzionalità incentrate sulla gestione semplificata delle vulnerabilità e sulla standardizzazione delle SBOM. Queste nuove funzionalità rendono più semplice la gestione della sicurezza su container, binari e codice sorgente, in modo rapido e su scala.

Interfaccia utente migliorata per la segnalazione di repository e pacchetti

Ottimizzare la gestione delle vulnerabilità e risolvere più rapidamente i problemi a livello di repository e di pacchetto.

Ricerca CVE

Identificare i componenti interessati da vulnerabilità note.

Scansioni basate su webhook per i binari di GitLab e JFrog

Scansioni basate su webhook per i binari di GitLab e JFrog

Rimedi ampliati nell'Artefattore JFrog

Risolvete più rapidamente le vulnerabilità e riducete al minimo l'esposizione al rischio con la copia, lo spostamento e l'eliminazione degli artefatti binari.

Esportazione SBOM di CycloneDX

Generazione di report per la conformità e la standardizzazione.

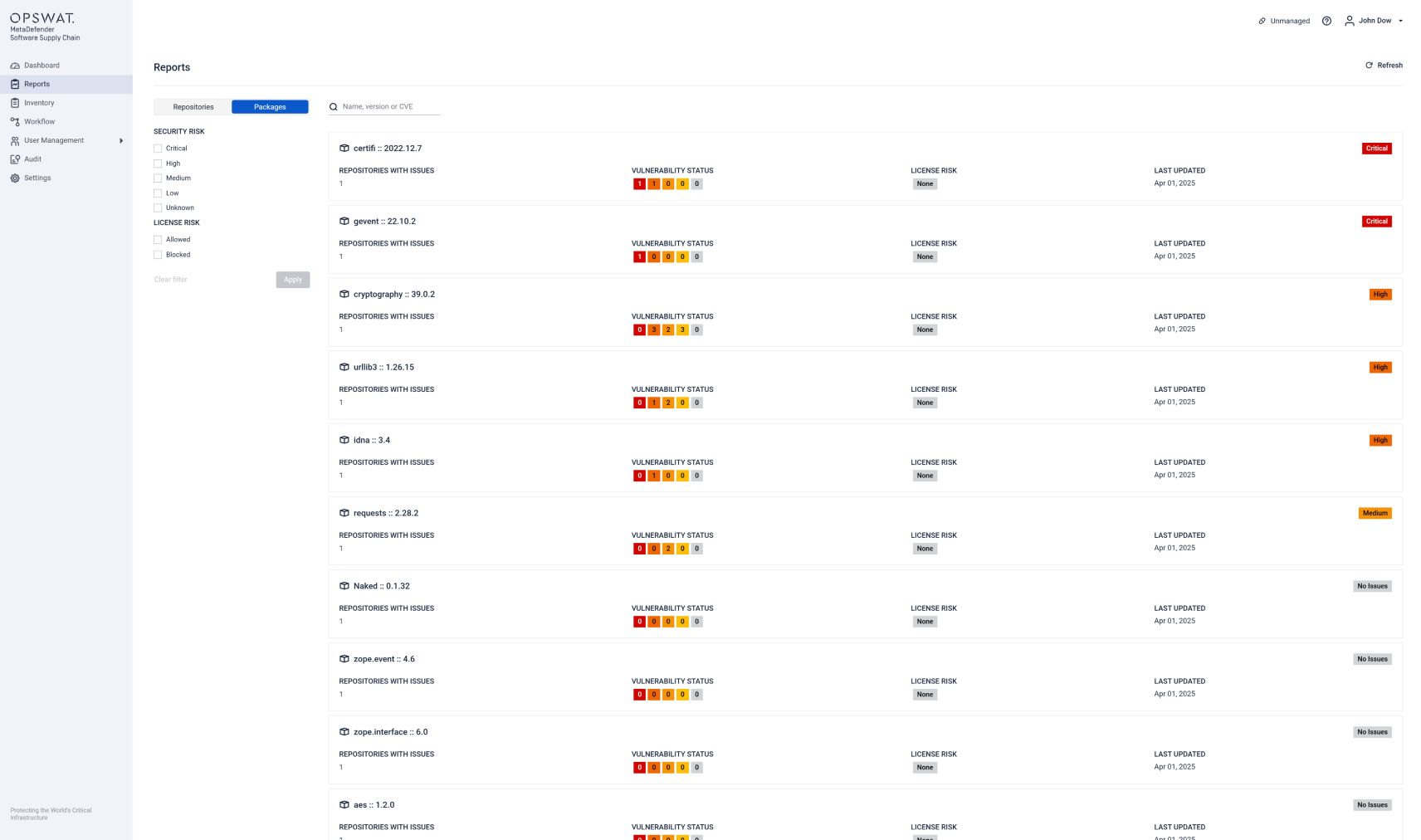

Segnalazione di repository e pacchetti: Vulnerability Management ottimizzata Vulnerability Management

La nostra interfaccia raffinata consente di visualizzare e analizzare in modo flessibile i dati sulle minacce nei repository e nei pacchetti dei vostri progetti.

La scheda Rapporti offre ora due modalità di visualizzazione distinte (a livello di repository e a livello di pacchetto) per supportare sia la visibilità di alto livello che gli approfondimenti dettagliati a livello di componente. I team di sviluppo Software possono ottenere informazioni su tutti i pacchetti scoperti nel repository e approfondire facilmente l'analisi di un particolare pacchetto.

Vista a livello di archivio

Questa vista fornisce un riepilogo dei repository scansionati, tra cui:

- Vulnerabilità, malware e segreti rilevati

- Conteggio dei pacchetti totali e vulnerabili

- Stato di rischio della licenza

Facendo clic su ciascun repository è possibile visualizzare una SBOM dettagliata e i risultati della scansione.

Vista a livello di pacchetto

Questa vista si concentra sui pacchetti software utilizzati nei progetti, che vengono visualizzati:

- Nomi dei pacchetti

- Repository associati contenenti vulnerabilità

- Stato di vulnerabilità

- Classificazione del rischio di licenza

- Livelli di gravità del rischio

Opzioni di filtraggio

È inoltre possibile filtrare i risultati della scansione in base a:

- Gravità del rischio di sicurezza (Critico, Alto, Medio, Basso, Sconosciuto)

- Stato della licenza (Consentito, Bloccato)

- Connessioni attive (Repository, Container, Binary)

Queste due prospettive supportano ruoli e flussi di lavoro diversi tra AppSec, DevSecOps e team di progettazione per consentire una prioritizzazione dei rischi più efficace e una collaborazione più stretta tra sicurezza e progettazione.

Ricerca CVE: Identificazione immediata delle vulnerabilità note

Quando viene divulgato un nuovo CVE, i team possono cercarlo direttamente per determinare se un componente del loro ambiente è interessato, in modo da poter rispondere a queste minacce con il minimo ritardo. Grazie a un database di vulnerabilità costantemente aggiornato, questa funzione consente un triage mirato senza dover correlare manualmente i riferimenti CVE a pacchetti o artefatti di compilazione specifici.

Per i team che gestiscono progetti grandi e complessi con centinaia di componenti sottoposti a scansione, questo aggiornamento potrebbe migliorare i flussi di lavoro di risposta agli incidenti e i processi di divulgazione delle vulnerabilità.

Correzioni migliorate per i binari JFrog

Nella versione 2.5.0, MetaDefender Software Supply Chain continua ad approfondire l'integrazione con JFrog Artifactory con funzionalità di rimedio migliorate:

Rimedio alla copia

Trasferire in modo sicuro i pacchetti binari verificati tra i repository di artefatti o isolare i pacchetti sospetti in un repository di quarantena.

Bonifica della cancellazione rigida

Definite le regole per rimuovere in modo permanente i binari compromessi, mantenendo puliti i vostri repository e riducendo al minimo l'esposizione al rischio legato agli artefatti.

Per contestualizzare questo aspetto, quando si gestiscono gli artefatti in una pipeline CI/CD, gli artefatti inizialmente archiviati in un repository di staging "non verificato" possono essere analizzati da MetaDefender Software Supply Chain e spostati in un repository "sicuro" una volta verificati. Questo aiuta a garantire che gli artefatti siano sicuri e conformi prima della distribuzione. Automatizzando questo processo, i team possono eliminare i passaggi manuali mantenendo l'igiene degli artefatti, la tracciabilità e l'accesso controllato in tutta la pipeline.

Come gestore di repository binari ampiamente utilizzato, JFrog Artifactory svolge un ruolo centrale in molte pipeline CI/CD: archivia i risultati delle build, ospita le dipendenze di terze parti e gestisce gli artefatti di rilascio. Per i team DevSecOps, garantire che solo i binari verificati e conformi alle policy siano promossi alle fasi a valle aiuta a supportare le politiche di governance degli artefatti, a rafforzare la provenienza delle build e a ridurre il rischio di minacce alla supply chain a livello di artefatti.

Automatizzare i controlli di sicurezza con i Webhook per GitLab e JFrog Artifactory

MetaDefender Software Supply Chain supporta ora i trigger basati su webhook per automatizzare le scansioni di sicurezza in risposta agli eventi chiave dello sviluppo. Ciò consente di avviare automaticamente le scansioni di sicurezza quando si verificano eventi specifici in JFrog Artifactory o GitLab.

- Attivare una scansione subito dopo un commit di codice o una richiesta di pull.

- Eseguire la scansione del codice sorgente su push o merge nei rami principali.

Caratteristiche principali

- URL specifici per il flusso di lavoro: Genera un URL webhook unico per ogni repository collegato, consentendo una facile configurazione in GitLab o JFrog Artifactory.

- Trigger basati su eventi: Avvio automatico delle scansioni in caso di eventi push o di creazione di richieste di pull per garantire una convalida continua durante il ciclo di sviluppo.

- Gestione centralizzata dell'inventario: Gestite e monitorate i webhook attivi direttamente dalla schermata dell'inventario dello scanner per ottenere controllo e visibilità.

Vantaggi

- Integrare la convalida continua dei nuovi componenti nei flussi di lavoro CI/CD.

- Visibilità in tempo reale dei rischi: i componenti nuovi o aggiornati vengono valutati non appena vengono introdotti o modificati nel progetto.

- Riduce il lavoro manuale e i costi operativi.

- Sicurezza SDLC scalabile per l'implementazione di software in rapida evoluzione.

Informazioni sullaSupply Chain MetaDefender Software

MetaDefender Software Supply Chain migliora la vostra pipeline DevSecOps scansionando ogni libreria software, compresi i componenti open-source di terze parti, per identificare minacce e vulnerabilità alla sicurezza. Grazie alle nostre tecnologie di rilevamento e prevenzione, il vostro SDLC è protetto da malware e vulnerabilità per rafforzare la sicurezza delle applicazioni e la conformità.

Esportazione di SBOM nel formato CycloneDX

Per soddisfare i requisiti di conformità e consentire l'integrazione dell'ecosistema, i team di sviluppo e sicurezza possono esportare le SBOM (Software Bill of Materials) in formato CycloneDX.

Questo sostiene gli sforzi per:

- Semplificare la generazione di SBOM in formati standardizzati.

- Consentire la presentazione di SBOM alle autorità di regolamentazione o a terze parti interessate.

- Garantire la compatibilità tra strumenti, ecosistemi e partner della catena di fornitura.

- Soddisfare gli standard di sicurezza della catena di fornitura del software in continua evoluzione senza costi aggiuntivi.

Ancora da scoprire

Continuiamo a espandere le capacità di MetaDefender Software Supply Chainper dare ai team di sicurezza e DevSecOps l'automazione, la visibilità e il controllo di cui hanno bisogno per distribuire software sicuro su scala. Per un'analisi personalizzata di queste nuove funzionalità, contattate i nostri esperti di cybersecurity.

Dettagli di rilascio

- Prodotto:MetaDefender Software Supply Chain

- Data di uscita: 16 aprile 2025

- Note di rilascio:2.5.0

- Scarica dal portale OPSWAT

Per ulteriori informazioni, rivolgeteviai nostri esperti di cybersecurity.