All'inizio di febbraio, la Cybersecurity and Infrastructure Security Agency (CISA), la National Security Agency (NSA), il Federal Bureau of Investigations (FBI) e altre organizzazioni hanno pubblicato un avviso sul rischio urgente rappresentato dalla Repubblica Popolare Cinese (RPC). In quell'occasione, hanno messo in guardia le organizzazioni che si occupano di infrastrutture critiche dagli attori informatici sponsorizzati dallo Stato, chiamando per nome Volt Typhoon, che si stanno posizionando per effettuare attacchi informatici dirompenti o distruttivi contro le infrastrutture critiche statunitensi.

Secondo l'avviso di febbraio, Volt Typhoon (noto anche come Vanguard Panda, BRONZE SILHOUETTE, Dev-0391, UNC3236, Voltzite e Insidious Taurus) ha già compromesso gli ambienti informatici di organizzazioni di infrastrutture critiche nei settori delle comunicazioni, dell'energia, dei sistemi di trasporto e dei sistemi idrici e delle acque reflue negli Stati Uniti e nei suoi territori, preposizionandosi per consentire il movimento laterale verso le risorse tecnologiche operative (OT) per interrompere le funzioni. A marzo, gli alleati Five Eyes hanno pubblicato un altro allarme e una guida su come le agenzie per le infrastrutture critiche possono difendersi da queste minacce, esortando i leader a riconoscere il rischio informatico come un rischio aziendale fondamentale e fondamentale per la sicurezza nazionale. Più recentemente, un senatore statunitense ha messo in guardia dalla minaccia rappresentata da Volt Typhoon in una lettera al CISA.

Volt Typhoon gioca il gioco lungo

A differenza di alcuni attori maligni, Volt Typhoon non sfrutta il malware per ottenere e mantenere l'accesso alle reti. Si basa invece su account validi e utilizza una forte sicurezza operativa per non essere scoperto per lunghi periodi di tempo, in alcuni casi cinque anni o più. Utilizzando le funzioni integrate di un sistema, questo gruppo di minacce sfrutta tecniche di "living off the land" (LOTL), tra cui l'utilizzo di strumenti e processi nativi su sistemi in più ambienti IT. Questo li aiuta a eludere il rilevamento, sfruttando ricerche approfondite sull'organizzazione e sull'ambiente di destinazione per adattare di conseguenza le loro tattiche, tecniche e procedure. Volt Typhoon dedica anche risorse continue per mantenere la persistenza e aumentare la comprensione dell'ambiente di destinazione nel tempo, ben oltre la compromissione iniziale.

Molte organizzazioni non hanno la capacità di rilevare e identificare le attività dannose, rendendo più difficile la distinzione tra comportamenti legittimi e dannosi. Per proteggersi dalle tecniche LOTL, le organizzazioni devono adottare un approccio completo e multiforme alla sicurezza informatica. La guida congiunta fornita dal CISA offre ampie best practice per il rilevamento e l'hardening che possono aiutare le organizzazioni a posizionarsi in modo da essere più efficaci nel rilevare e mitigare queste tecniche. I settori delle infrastrutture critiche devono applicare queste best practice, concentrandosi ulteriormente sul miglioramento della sicurezza della catena di approvvigionamento.

Secure la Supply Chain

Le organizzazioni si trovano sempre più spesso ad affrontare attacchi sofisticati nella catena di fornitura. Secondo un rapporto dell'Agenzia dell'Unione Europea per la Sicurezza delle Reti e dell'Informazione (ENISA), la "Compromissione dellaSupply Chain delle dipendenze Software " continua a essere la minaccia più elevata, senza dubbio a causa dell'integrazione di fornitori e partner terzi nella catena di fornitura. Le infrastrutture critiche sono tutt'altro che immuni da questa tendenza, il che apre ad attori sponsorizzati dallo Stato come Volt Typhoon la possibilità di ottenere e mantenere un accesso che potrebbe mettere a rischio organizzazioni e persone. Per contrastare queste minacce, le organizzazioni devono proteggere sia la catena di fornitura del software che quella dell'hardware e adottare i principi del secure-by-design.

Software Supply Chain

Non è un segreto che esistano vulnerabilità nella catena di fornitura del software, tra cui l'inserimento di codice dannoso e l'uso di componenti di terze parti vulnerabili. Il codice dannoso può consentire l'accesso non autorizzato, portare a violazioni dei dati e, a volte, persino causare l'acquisizione completa del sistema. Gli sviluppatori di Software utilizzano spesso componenti di terze parti, compreso il software open-source, per accelerare lo sviluppo e aggiungere nuove funzionalità. Purtroppo, questi componenti possono contenere vulnerabilità note, vulnerabilità scoperte di recente o addirittura vulnerabilità introdotte nel codice base da un attore malintenzionato.

Come esempio recente, è stato riportato che il Python Package Index (PyPI) - la fonte di riferimento per le applicazioni e le librerie di codice scritte in linguaggio di programmazione Python - ha subito un attacco da parte di utenti che probabilmente hanno utilizzato mezzi automatizzati per caricare pacchetti dannosi, sfruttando gli errori di battitura degli utenti. Hanno utilizzato una tecnica chiamata typosquatting, creando nomi di pacchetti simili a quelli popolari per infettare i dispositivi degli utenti al momento dell'installazione. Questo dimostra la necessità critica di verificare le librerie di codice sorgente per le dipendenze e le vulnerabilità e di affrontare le minacce di malware in un contesto di rapida integrazione delle tecnologie AI senza adeguate misure di sicurezza.

Allo stesso modo, man mano che le organizzazioni adottano la containerizzazione e utilizzano i repository per gestire il codice sorgente e le immagini dei container, i malintenzionati hanno accesso a una superficie di attacco più ampia. Se il malware si infiltra nel codice e nei repository dei container, può propagarsi attraverso lo stack delle applicazioni software e causare danni diffusi. Le vulnerabilità in una singola immagine possono avere un impatto su più applicazioni e organizzazioni.

Per affrontare queste sfide, le organizzazioni devono adottare processi di revisione del codice rigorosi, tra cui l'utilizzo di una distinta base del software (SBOM) che fornisca un registro formale di tutti i componenti utilizzati nella creazione del software. Questa capacità è fondamentale quando viene divulgata una nuova vulnerabilità critica, perché consente alle organizzazioni di accertare rapidamente se il loro codice utilizza questo software, dove è presente, se rappresenta un rischio e, in caso affermativo, di porvi rimedio. Un SBOM aiuta a identificare i componenti software vulnerabili sia nel software open-source che nel codice sorgente e nei container, riducendo l'esposizione al rischio. Questa visibilità aiuta anche a garantire e dimostrare la conformità agli standard legali e normativi, facilitando una risposta rapida alle minacce emergenti.

Hardware Supply Chain

La sicurezza della catena di fornitura dell'hardware è fondamentale quanto la sicurezza dei componenti software, a causa delle interdipendenze tra hardware e software. Anche l'Hardware può introdurre vulnerabilità, in particolare attraverso risorse informatiche transitorie, tra cui dispositivi mobile , supporti rimovibili e apparecchiature di rete temporanee. Le risorse transitorie spesso entrano in un ambiente sotto il radar delle misure di sicurezza tradizionali. Essendo facili da spostare e modificare, queste risorse sono suscettibili di uso improprio e manomissione, diventando canali per malware o accesso non autorizzato a reti sensibili.

Per affrontare questo rischio, le organizzazioni devono assicurarsi di scansionare e proteggere tali risorse prima di collegarle a qualsiasi hardware in ambienti di infrastrutture critiche, identificando anche il Paese di origine. In questo modo le organizzazioni possono identificare le risorse contenenti malware, bloccare l'accesso non autorizzato ai dati in base all'origine, identificare i luoghi e i fornitori soggetti a restrizioni e garantire la conformità alle normative in tutte le regioni. Assicurarsi che l'hardware in uso provenga da fonti affidabili e sicure riduce il rischio di vulnerabilità incorporate che potrebbero essere sfruttate in seguito.

Con la crescente interconnessione degli ambienti IT e OT, la visibilità delle risorse connesse è fondamentale per migliorare la sicurezza e limitare le capacità degli attori malintenzionati, tra cui Volt Typhoon. Conoscere il Paese di origine e le versioni del firmware e del software dei dispositivi consente alle organizzazioni di valutare le vulnerabilità in modo più completo e di rispondere alle minacce con maggiore agilità. Gli aggiornamenti del firmware e del software spesso risolvono le falle di sicurezza, evidenziando la necessità di conoscere la cronologia delle versioni per mantenere l'igiene della sicurezza. Queste informazioni possono anche aiutare a conformarsi a diversi standard e quadri normativi, dato che i governi richiedono sempre più spesso miglioramenti nella catena di fornitura della tecnologia.

Secure-Principi di progettazione

L'adozione dei principi di secure-by-design è oggi fondamentale per combattere minacce sofisticate come Volt Typhoon e ridurre al minimo il rischio per le infrastrutture critiche. L'approccio secure-by-design significa che i prodotti tecnologici sono costruiti in modo da proteggere i cyber-attori malintenzionati dall'accesso a dispositivi, dati e infrastrutture connesse. Secondo la CISA, "le agenzie autrici raccomandano ai produttori di software di incorporare i principi e le tattiche del secure by design e del default nelle loro pratiche di sviluppo del software per rafforzare la postura di sicurezza dei loro clienti".

Volt Typhoon e attori simili stanno adottando TTP sempre più sofisticati sfruttando vulnerabilità che avrebbero potuto essere mitigate nella fase di progettazione del ciclo di vita dello sviluppo del software (SDLC). Inserendo la sicurezza nelle architetture tecnologiche e nei processi di sviluppo, i principi di secure-by-design consentono alle organizzazioni di costruire sistemi intrinsecamente più resistenti alle intrusioni, alle manipolazioni e allo sfruttamento.

Proteggere le infrastrutture critiche

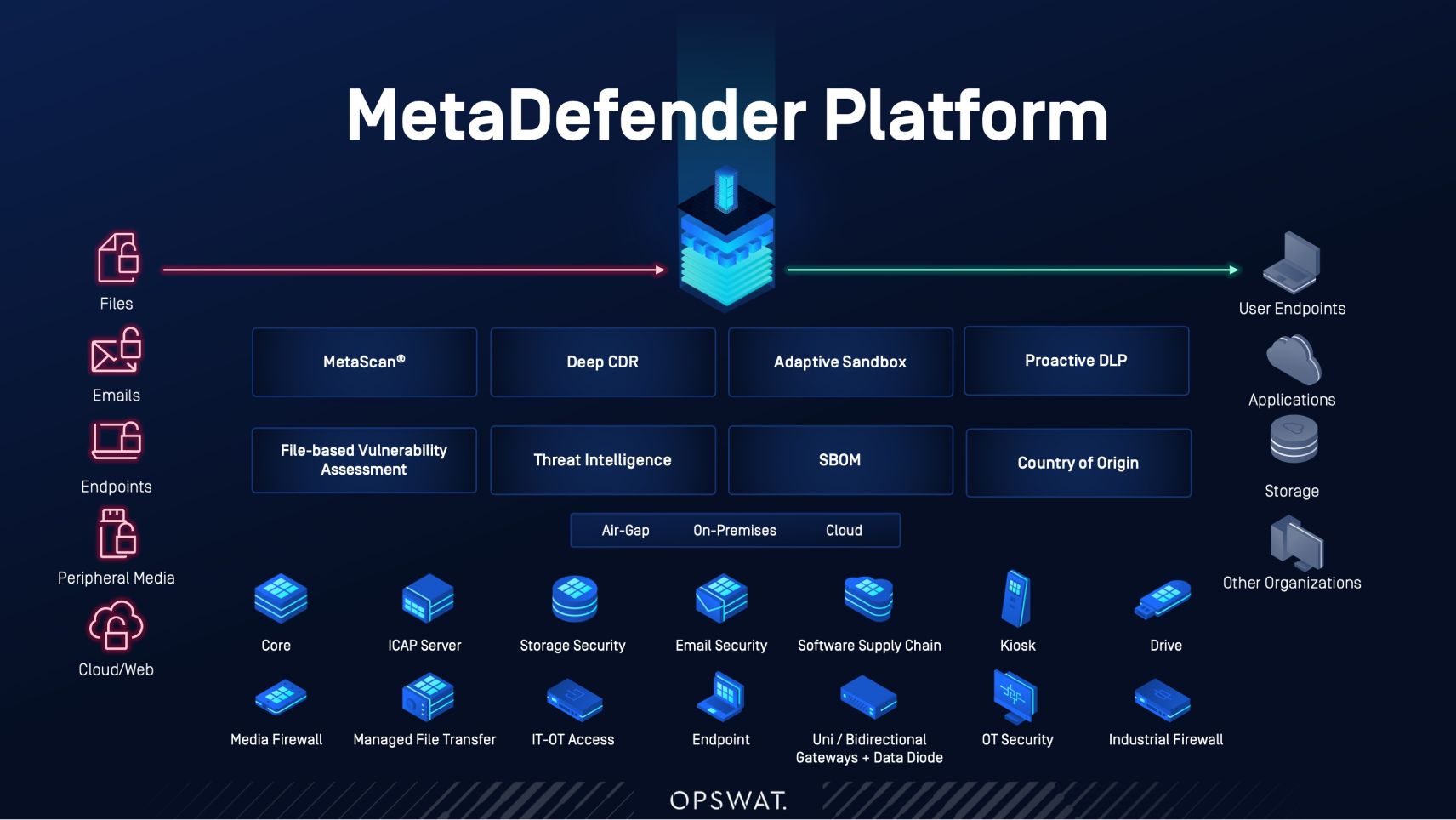

Sebbene Volt Typhoon rappresenti attualmente una minaccia significativa, sarebbe sciocco credere che questo gruppo sia l'unico in grado di effettuare il livello di infiltrazione da cui il CISA e altri mettono in guardia con tanta urgenza. Le organizzazioni che si occupano di infrastrutture critiche devono posizionarsi in modo da rilevare tali intrusioni e temprare i loro ambienti contro minacce simili. La sicurezza della catena di fornitura è un passo fondamentale per migliorare la sicurezza, in particolare comprendendo le complessità della catena di fornitura del software, analizzando l'intero SBOM ed essendo in grado di rispondere rapidamente alle vulnerabilità emergenti. Allo stesso modo, proteggere la catena di fornitura dell'hardware garantendo la visibilità degli asset connessi consente alle organizzazioni di bloccare gli accessi non autorizzati. Una strategia di sicurezza completa, radicata nei principi del secure-by-design, è essenziale e dovrebbe sfruttare tecnologie zero-trust come il disarmo e la ricostruzione dei contenuti, la valutazione delle vulnerabilità, la prevenzione della perdita di dati, il multiscanning e altro ancora.

Neutralizzando in modo proattivo le minacce informatiche e sventando potenziali violazioni, questo approccio attenua in modo significativo la minaccia di furto di credenziali e altre attività dannose. Inoltre, dare priorità alla sicurezza del software e dell'hardware garantisce una resilienza intrinseca contro le minacce informatiche. La protezione della catena di approvvigionamento è un passo fondamentale che le organizzazioni devono compiere per garantire la sicurezza delle infrastrutture critiche.

Scoprite come OPSWAT può contribuire a proteggere dalle minacce di Volt Typhoon.