Le organizzazioni di ogni dimensione conservano informazioni sensibili, dai dati finanziari alla proprietà intellettuale, e la protezione di questi tipi di dati è fondamentale. Purtroppo, le minacce informatiche sono in continua evoluzione e per essere all'avanguardia è necessario vigilare e adottare misure proattive.

Ecco alcuni dei rischi più comuni per la sicurezza dell'archiviazione dei dati e dei punti ciechi che possono mettere in pericolo le organizzazioni, dall'interruzione dell'attività ai danni finanziari e di reputazione. Inoltre, vi suggeriamo le soluzioni equivalenti che le aziende possono incorporare nella loro strategia di cybersecurity 2024 per mitigare questi rischi:

1. Malware

Le minacce informatiche rappresentano una minaccia significativa per la sicurezza dei dati archiviati sia in ambienti on-premise che in ambienti cloud. Anche se i metodi di attacco possono essere diversi, le conseguenze di una violazione dei dati possono essere ugualmente devastanti.

Ogni giorno vengono rilevate circa 450.000 nuove istanze di malware, il che rappresenta un importante monito per tutte le aziende a migliorare la propria preparazione alle minacce emergenti. I file in archivio sono spesso sfruttati dagli aggressori per diffondere malware occulto. Ciò consente agli aggressori di muoversi lateralmente all'interno dell'infrastruttura di storage, mettendo a rischio le risorse digitali e i dati sensibili delle organizzazioni.

Soluzioni

Multiscanning

Un singolo motore antivirus può rilevare dal 4% al 76% delle minacce informatiche, il che rende facile per i file dannosi sfuggire alle maglie della rete. OPSWAT Multiscanning integra la potenza di oltre 30 motori antimalware on-premises e nel cloud, aumentando i tassi di rilevamento fino a quasi il 100%.

Sanificazione dei file

Non fidatevi di nessun file. Deep CDR (Content Disarm and Reconstruction) sanifica più di 150 tipi di file e sanifica in modo ricorsivo gli archivi annidati a più livelli, aiutando le organizzazioni a prevenire gli attacchi zero-day.

2. Violazioni dei dati

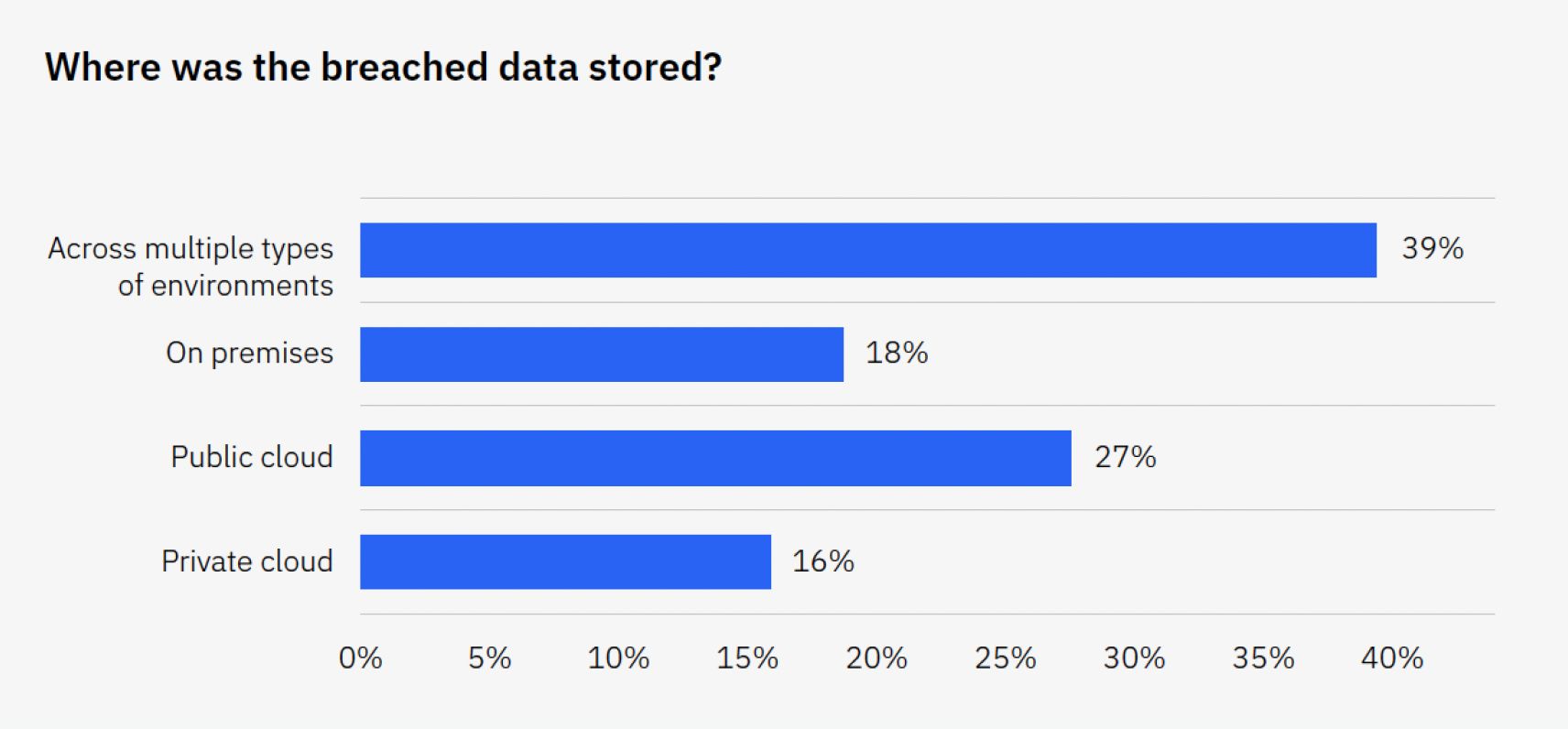

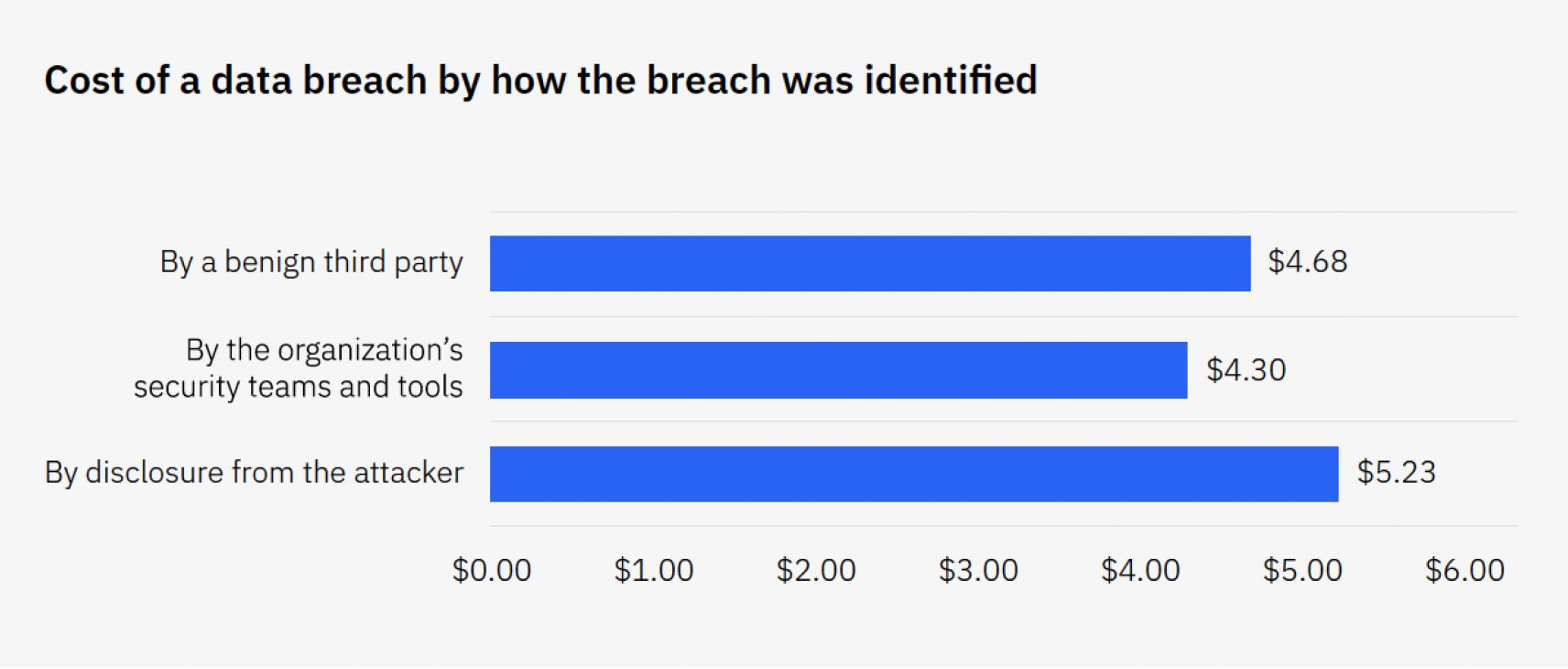

Il rischio di violazione dei dati di un'organizzazione è direttamente influenzato dal tipo di storage utilizzato. I fornitori di servizi di archiviazione Cloud dispongono in genere di solide misure di sicurezza, ma non sono infallibili. Anche i sistemi di archiviazione dati on-premise possono essere sicuri, ma possono essere più vulnerabili se non sono gestiti correttamente.

Le organizzazioni adottano sempre più spesso un approccio di storage multi-ambiente, distribuendo i dati su infrastrutture on-premise, cloud pubblici e cloud privati. Questa strategia ibrida offre scalabilità, ridondanza ed economicità, ma comporta un rischio maggiore di violazione dei dati a causa della dispersione delle informazioni.

Il costo delle violazioni di dati in più ambienti ha raggiunto i 4,75 milioni di dollari, superando il costo medio di una violazione di dati di 4,45 milioni di dollari con un margine del 6,5%.

Soluzioni

Prevenzione della perdita di dati (DLP)

La tecnologia di prevenzione della perdita di dati (DLP) rileva e blocca i dati sensibili, fuori dalle politiche e confidenziali contenuti nei file dall'uscita o dall'ingresso nei sistemi dell'organizzazione. Per passare al livello successivo, OPSWAT Proactive DLP riduce automaticamente le informazioni sensibili, siano esse basate su testo o immagini.

Backup e ripristino

Mantenere backup sicuri e regolari per consentire un rapido ripristino in caso di attacchi imprevisti.

3. Configurazione errata e accesso non autorizzato

Come dichiarato dalla National Security Agency (NSA), le configurazioni errate del cloud sono la vulnerabilità del cloud più diffusa e possono essere sfruttate dagli hacker per accedere ai dati e ai servizi del cloud. Gli errori di configurazione dovuti ad autorizzazioni non correttamente concesse, configurazioni predefinite invariate e impostazioni di sicurezza mal gestite possono esporre dati o servizi sensibili.

Soluzioni

4. API insicure

Gli hacker sfruttano i punti deboli delle API per ottenere un accesso non autorizzato, manomettere i dati e inserire codice dannoso nelle configurazioni cloud. Sia gli utenti finali, che accedono ai servizi cloud tramite API, sia le aziende, che si affidano a scambi di dati sicuri, devono affrontare questi rischi. Con il crescente utilizzo delle API nella programmazione, la loro protezione è fondamentale per mitigare i vettori di attacco più comuni, come l'iniezione di codice e lo sfruttamento delle vulnerabilità nei controlli di accesso e nei componenti obsoleti.

Soluzioni

5. Minacce interne

I dipendenti scontenti o gli insider malintenzionati possono rappresentare un rischio significativo per la sicurezza. Un rapporto di Verizon 2023 Data Breach Investigation ha rivelato che il 99% delle violazioni che comportano un abuso di privilegi sono state compiute da insider.

Soluzioni

Gestione degli accessi privilegiati (PAM)

Concedere agli utenti, agli account, ai sistemi e alle applicazioni solo l'accesso necessario per svolgere il proprio lavoro o le proprie funzioni. Inoltre, le aziende devono monitorare l'attività degli utenti alla ricerca di comportamenti insoliti per individuare potenziali minacce interne.

6. Crittografia dei dati insufficiente

L'insufficiente crittografia dei dati nel cloud storage si verifica quando le informazioni non sono adeguatamente protette durante il transito o a riposo, rendendole vulnerabili all'accesso non autorizzato. La mancanza di crittografia comporta rischi significativi, tra cui l'accesso non autorizzato, l'intercettazione durante il trasferimento dei dati, la compromissione della riservatezza, la manipolazione dei dati e la non conformità alle normative.

Soluzioni

Server-Crittografia laterale

Crittografare tutti i dati sensibili a riposo e in transito utilizzando algoritmi di crittografia forti come AES-256.

Conclusione

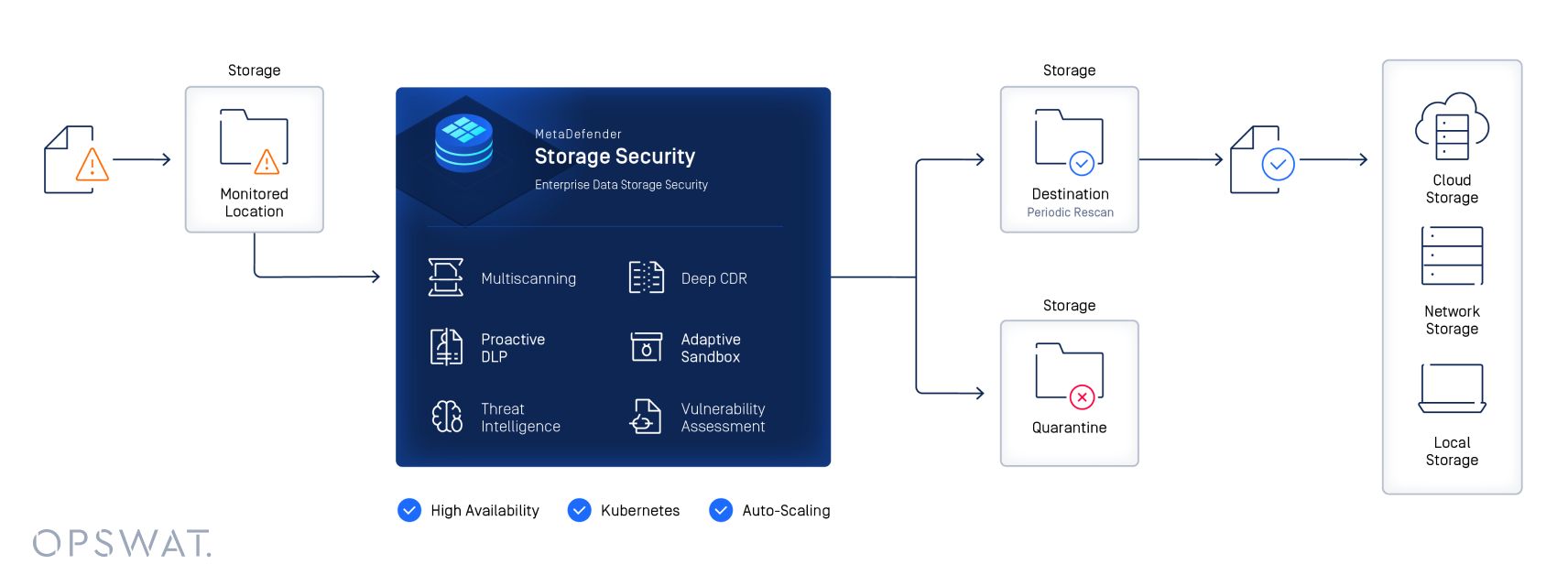

La navigazione tra queste soluzioni individuali può essere complessa. OPSWAT MetaDefender Storage Security offre una piattaforma unificata che semplifica la sicurezza dei dati integrandosi perfettamente con le principali soluzioni di storage on-premises e cloud.

MetaDefender Storage Security migliora la posizione di sicurezza dell'organizzazione con una strategia di difesa a più livelli, che è fondamentale per stare al passo con le minacce note e sconosciute.

Per saperne di più su come proteggere l'archiviazione dei file con le tecnologie di OPSWAT .