La posta elettronica continua a essere il punto focale degli attacchi informatici alle organizzazioni. OPSWAT, un'azienda specializzata nella protezione informatica delle infrastrutture critiche, ha sviluppato una piattaforma di cybersecurity basata su tecnologie zero-trust. Itay Glick, Vice President of Products di OPSWAT, spiega come difende le reti aziendali, i livelli di controllo industriale e la connettività cloud.

Esaminando i cyberattacchi degli ultimi 20 anni, emerge un quadro chiaro: l'e-mail è il principale canale digitale utilizzato per attaccare le organizzazioni. La maggior parte dei cyberattacchi deriva da tentativi di phishing, spesso sfruttando il fatto che si tratta di una via d'accesso molto accessibile a un'organizzazione. Prendere di mira un individuo specifico è semplice, perché basta conoscere il suo indirizzo e-mail, poi si tratta solo di ingannarlo con link di phishing ben nascosti, progettati per rubare le credenziali di accesso critiche.

"Esistono infinite possibilità di attacco, molte delle quali non vengono rilevate dal software antivirus. Anche i motori antivirus basati sull'apprendimento automatico hanno una bassa precisione. Per gli sviluppatori di software di difesa informatica è una lotta tenere il passo con gli oltre 100 milioni di programmi dannosi rilasciati ogni anno".

"Gli aggressori comprendono le difficoltà di mantenere un'efficace sicurezza delle e-mail e sfruttano appieno la situazione", afferma Itay Glick, vicepresidente dei prodotti di OPSWAT, specializzato nella protezione informatica delle infrastrutture critiche.

"Anche quando un virus viene rilevato, gli attori delle minacce si adattano rapidamente, creando nuove varianti apportando piccole modifiche al codice per generare una nuova versione non rilevabile. I motori antivirus operano sulla base di firme note, quindi una modifica del codice rende la firma specifica irrilevante e la minaccia non viene rilevata.

In questo modo, l'infiltrazione in un'organizzazione diventa possibile e l'e-mail funge da punto di ingresso diretto all'endpoint, consegnando la minaccia direttamente al computer dell'utente".

Una soluzione avanzata per Email Security

Questa situazione preoccupa molto il settore della cybersecurity a livello mondiale ed è uno dei motivi per cui OPSWAT si sta concentrando sulle soluzioni di sicurezza delle e-mail nel 2024. Nonostante la concorrenza dei principali fornitori di soluzioni per la protezione delle e-mail, OPSWAT detiene un vantaggio strategico, grazie a 20 anni di successi nella protezione delle infrastrutture critiche con tecnologie innovative e pluripremiate.

"Nonostante gli sviluppi dei fornitori convenzionali di sicurezza delle e-mail, il 77% delle e-mail aperte continua a eludere le soluzioni di difesa", osserva Glick. "Singoli o pochi antivirus non sono in grado di rilevare efficacemente i tentativi di phishing o di malware in continua evoluzione, perché i loro tassi di rilevamento non sono abbastanza elevati da essere completi o perché mancano di sensibilità ai metodi di attacco più innovativi".

Come fa OPSWAT a bloccare questi attacchi?

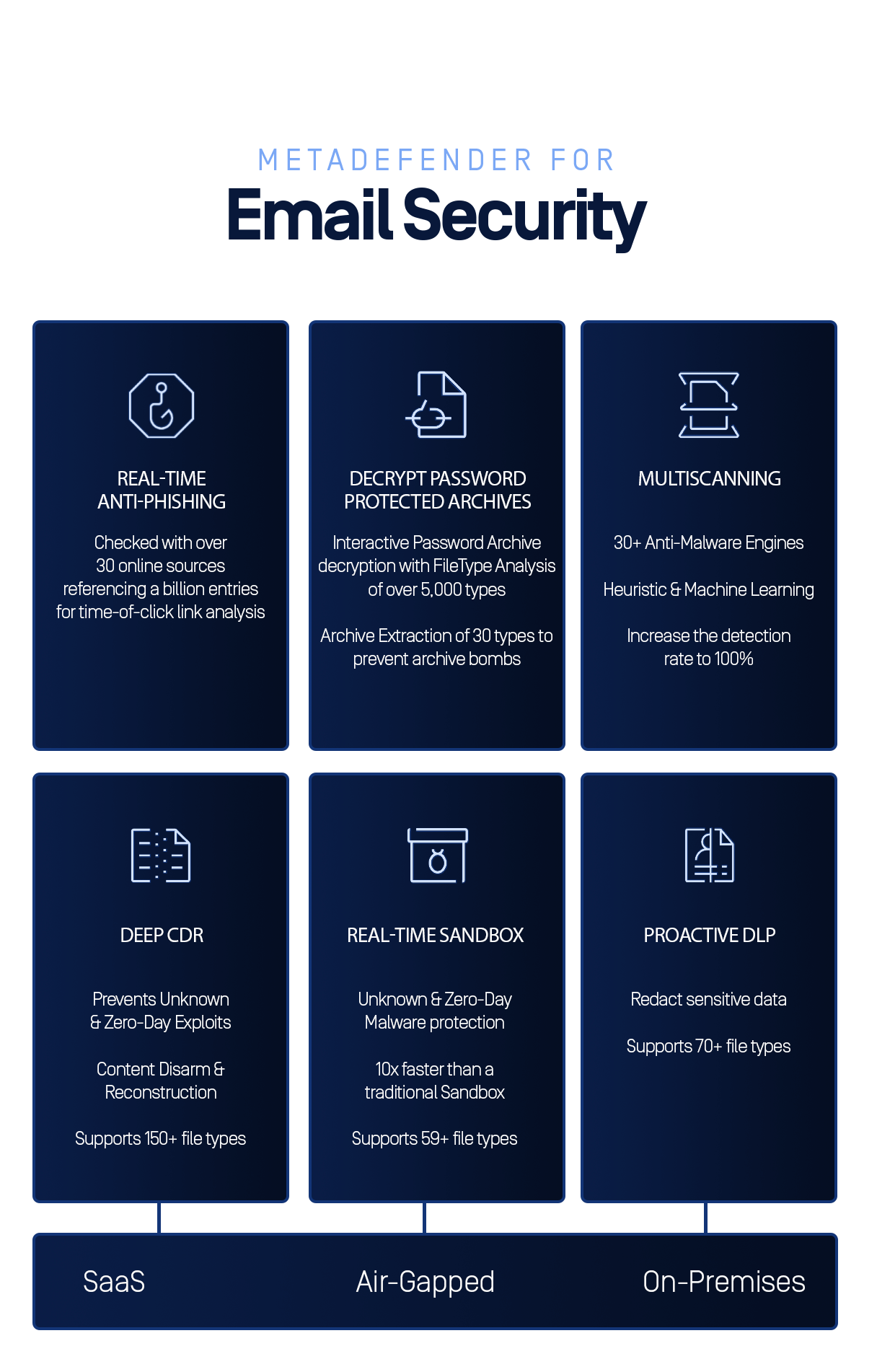

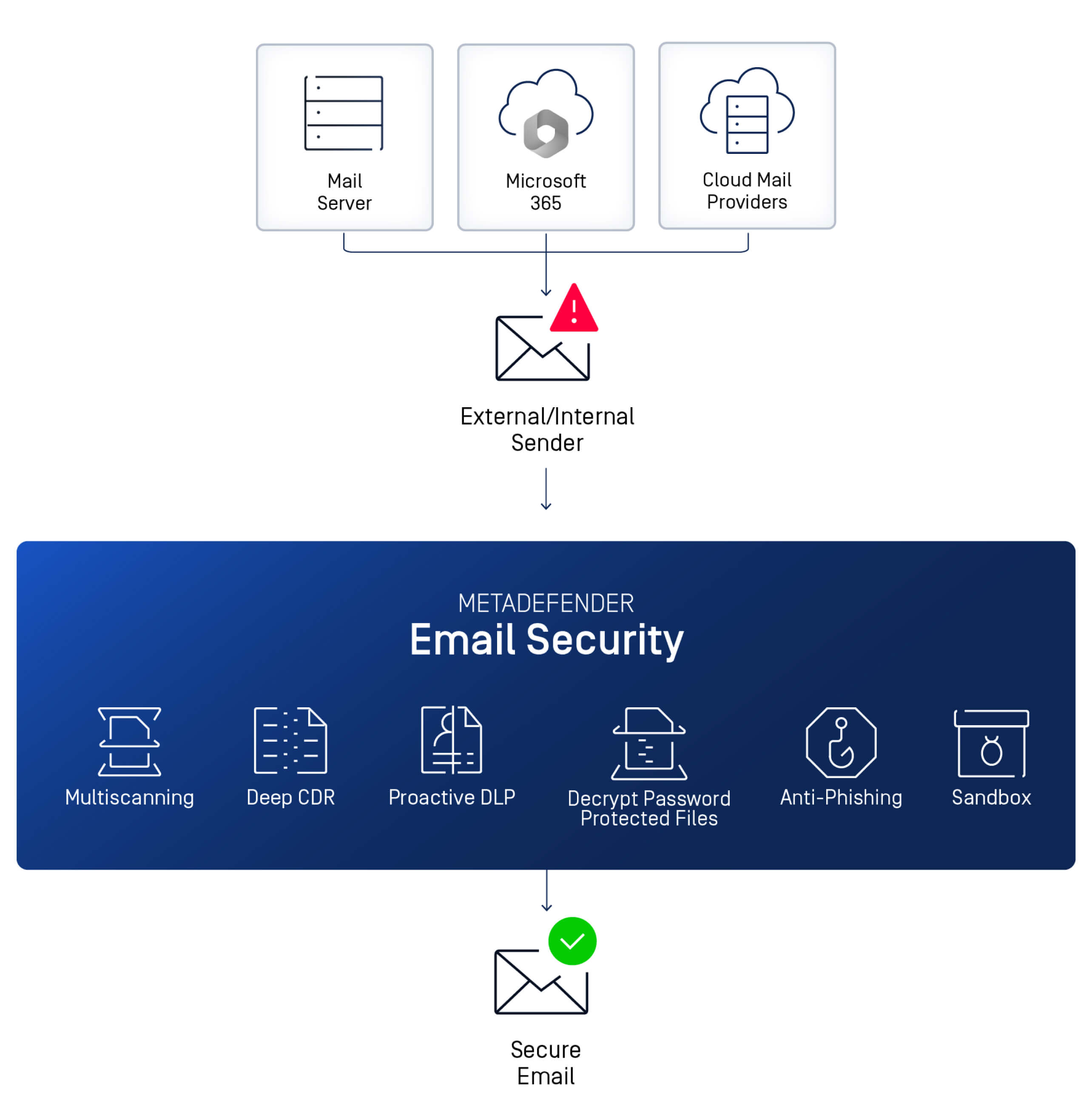

"Adottiamo un approccio a fiducia zero e conduciamo un'analisi dettagliata di ogni e-mail per rilevare la minaccia prima che raggiunga il bersaglio. Abbiamo sviluppato una tecnologia chiamata Deep CDR™ (Content Disarm and Reconstruction), che blocca anche gli attacchi via e-mail sconosciuti. A ciò si aggiunge la tecnologia Multiscanning che utilizza oltre 30 motori anti-malware".

Come altri strumenti sviluppati dall'azienda, non esistono equivalenti nel settore. Molti fornitori sviluppano prodotti per la sicurezza, ma la maggior parte crea uno o due tipi. OPSWAT ha una piattaforma completa in grado di proteggere tutto ciò che serve e di soddisfare la compatibilità richiesta attraverso l'integrazione, un aspetto critico per le organizzazioni che forniscono infrastrutture critiche.

"Il nostro sistema è distribuito localmente o nel cloud, scansiona le e-mail in entrata e in uscita per ambienti interni o esterni ed esegue diverse procedure su di esse: controllo dell'URL, dell'indirizzo del mittente e verifica in tempo reale dei clic se si tratta di un link sospetto.

Utilizzando diversi motori antivirus, viene esaminato ogni elemento dell'e-mail, compreso il corpo del testo, un'area meno comunemente sospettata ma che può comunque nascondere minacce. Se non viene rilevata alcuna minaccia, il sistema esegue il processo Deep CDR e contemporaneamente il processo Real-Time Sandbox , che esegue il file e verifica la presenza di elementi sospetti, come i parametri di accesso al disco o alla rete.

Nel messaggio di posta elettronica viene esaminato tutto. Non solo i file allegati e il corpo del testo, ma oltre 150 tipi di file diversi. La maggior parte degli utenti non sa nemmeno che ne esistono così tanti o che si tratta di file. Un invito a una riunione, ad esempio, è un tipo di file che deve essere controllato. Questi file vengono scansionati rapidamente prima di raggiungere la casella di posta dell'utente: arrivano solo dopo essere stati confermati come sanificati".

Controllare tutti gli allegati delle e-mail

OPSWAT è stata fondata negli Stati Uniti nel 2002, con l'obiettivo di creare un linguaggio comune tra le diverse soluzioni di sicurezza in esecuzione sulla workstation dell'utente finale. La prima soluzione di cybersecurity creata è stata la tecnologia Multiscanning , che è rimasta tuttora parte integrante di tutti i prodotti dell'azienda. Nell'ambito della sua espansione, l'azienda ha aperto anche una filiale israeliana, inizialmente in un piccolo ufficio a Herzliya e ora in un nuovo e spazioso ufficio a Petah Tikvah.

La caratteristica principale del nuovo ufficio, spiega Glick, è il cyber lab, dove è possibile vedere come le soluzioni di cybersecurity di OPSWAT colmano le lacune di sicurezza per le reti organizzative, le reti di controllo industriale, le reti IT e la connettività cloud, attraverso tutti i sistemi nel loro percorso.

Il cyber lab è un centro interattivo dedicato alla mappatura del flusso di dati nelle tecnologie operative (OT) e informatiche (IT). L'azienda dichiara di dedicare le proprie soluzioni tecnologiche alle moderne sfide informatiche.

"Il laboratorio mostra le soluzioni di OPSWAT , mettendo in evidenza la nostra capacità unica di identificare, analizzare e colmare le lacune di sicurezza contro gli attacchi zero-day, fornendo approfondimenti sulle risposte specifiche alle potenziali minacce", spiega Glick.

"L'obiettivo è dimostrare i nostri prodotti in modo interattivo, simulando uno scenario di attacco dal vivo a tutti i livelli. Questo permette alle organizzazioni di infrastrutture critiche di vedere facilmente tutte le nostre soluzioni in azione attraverso una piattaforma di difesa informatica integrata e facile da usare. Le categorie definite come infrastrutture critiche sono 16, tra cui trasporti, banche, istituzioni governative e agenzie di sicurezza".

Quanto è comune oggi l'implementazione di un approccio zero-trust alla sicurezza informatica?

"L'intero mondo della sicurezza informatica si sta muovendo verso un modello di fiducia zero e anche le norme organizzative lo stanno adottando, persino per gli endpoint. Ultimamente, questo approccio è stato riconosciuto dal mondo della sicurezza delle e-mail, e si sta diffondendo la consapevolezza che ogni file che arriva deve essere controllato e non fidato.

Ogni elemento del messaggio di posta elettronica, dal corpo del testo ai file allegati, deve essere esaminato a fondo - passando attraverso una serie di processi richiesti - e solo allora, se tutto è pulito, viene trasmesso all'utente finale. L'adozione di un approccio a fiducia zero può migliorare significativamente la sicurezza di un'organizzazione.

Ad esempio, i file crittografati tradizionalmente non venivano scansionati. Oggi, anch'essi non sono attendibili, ma vengono scansionati. Dopo di ciò, è ragionevole pensare che le e-mail che lasciano un'organizzazione siano pulite. Ma cosa succede se contengono informazioni personali non necessarie? O se l'utente invia accidentalmente un virus? Anche in questo caso, esiste un approccio a fiducia zero.

Oltre alla complessità degli attacchi, sta aumentando anche la loro varietà e molti di essi possono nascondersi in forme diverse e sofisticate per impedire il rilevamento da parte dei meccanismi di sicurezza tradizionali. Ultimamente si sono verificati molti attacchi che hanno utilizzato i codici QR. Se un utente ne scansiona uno con il proprio telefono, può facilmente entrare in un sito di phishing. All'utente potrebbe essere chiesto di inserire la propria password, che poi raggiungerà l'aggressore.

Esistono programmi dannosi ben noti che possono essere facilmente identificati ed eseguiti sugli endpoint, ma esistono anche programmi dormienti. Si trovano sull'endpoint senza causare danni, magari raccogliendo informazioni, e non possono essere rilevati attraverso i processi in esecuzione. Si nascondono bene e aspettano il momento giusto per essere attivati.

Ad esempio, se gli aggressori diffondono un numero elevato di queste minacce all'interno dell'organizzazione, tutte pronte per essere attivate in una data specifica, non saranno identificate fino a quella data e, quando questa arriverà, opereranno simultaneamente e potranno mandare in tilt l'organizzazione presa di mira".

Massimizzare la sicurezza interna delle e-mail

Sfide informatiche come queste inducono le organizzazioni a modificare il proprio approccio alla sicurezza, ciascuna in base alla propria percezione di quale sia l'approccio e la soluzione più sicuri. Molte organizzazioni trasferiscono gran parte delle loro attività nel cloud, dove le applicazioni sono protette dalla sicurezza del fornitore.

L'85% delle organizzazioni utilizza attualmente i pacchetti di sicurezza e-mail di Microsoft 365 - E1/E3/E5. Altre organizzazioni optano per una protezione locale, ritenendo che in questo modo possano proteggersi meglio dagli attacchi provenienti dalla posta elettronica. "Le organizzazioni preoccupate dai problemi di sicurezza della posta elettronica o dalle normative che impongono loro di seguire una condotta specifica, tendono a scegliere la sicurezza locale della posta elettronica", spiega Glick.

"Vogliono una rete separata con misure di sicurezza complete per le e-mail. Questo è il vantaggio di OPSWAT, poiché molti dei nostri motori anti-malware operano nel cloud e determinano se il file allegato all'e-mail è dannoso o meno. Pertanto, abbiamo realizzato una soluzione in grado di funzionare in modo disconnesso dal cloud e di fornire una serie di opzioni per creare una sicurezza interna delle e-mail che includa tutti i protocolli di difesa, senza compromessi".

Anche le organizzazioni più attente alla sicurezza possono migrare la posta elettronica o passare a Microsoft 365 nel cloud, e noi possiamo facilmente cambiare la protezione da locale a cloud".

Come si affronta il malware dormiente che rimane una minaccia nelle caselle di posta?

"Il modo ideale per identificare e neutralizzare questo tipo di malware è utilizzare la soluzione Deep CDR . Se, ad esempio, l'attacco è incorporato in un documento Word, la soluzione crea una copia sicura per aprire il documento senza componenti aggiuntivi. Prende solo il testo e le immagini dal documento e lo ricostruisce essenzialmente da zero.

Nella seconda fase, il file entra nellaSandbox Adaptive e viene controllato in modo più approfondito per verificare l'eventuale presenza di comportamenti dannosi in base alla più ampia gamma di tipi di malware. Se confrontiamo le nostre capacità di Sandbox con quelle di altri operatori del mercato della sicurezza delle e-mail, vediamo che siamo i leader.

OPSWAT ha attualmente migliaia di clienti, la maggior parte dei quali sono grandi aziende e istituzioni che si occupano di aree critiche come l'energia, la sicurezza e il governo".

Scoprite le lacune nella sicurezza con una valutazione del rischio e-mail

È fondamentale avere una visione completa dell'attuale postura di sicurezza delle e-mail della vostra organizzazione, rivelando phishing, malware o exploit che hanno aggirato le vostre difese.

OPSWAT fornisce una valutazione del rischio e-mail che consente di identificare le lacune di sicurezza del vostro sistema di sicurezza e-mail. Ottenete preziose informazioni con una tecnologia all'avanguardia per la sicurezza delle e-mail che vi permetterà di:

- Individuate i tentativi di phishing con Real-Time Anti-Phishing, con un tasso di rilevamento del 99,98%.

- Identifica il malware con Multiscanning, utilizzando oltre 30 motori anti-malware per un tasso di rilevamento del 99,20%.

- Rivela il malware sconosciuto con un sito Sandbox in tempo reale, 10 volte più veloce di una sandbox convenzionale.

- Rilevare gli exploit basati su file utilizzando Deep CDR, che supporta più di 150 tipi di file.

Valutando le attuali misure di sicurezza delle e-mail rispetto alle minacce moderne, sarete in grado di intraprendere azioni efficaci per rafforzare la vostra posizione di sicurezza.