L'exploit Cleo: Un campanello d'allarme per la sicurezza dei trasferimenti di file

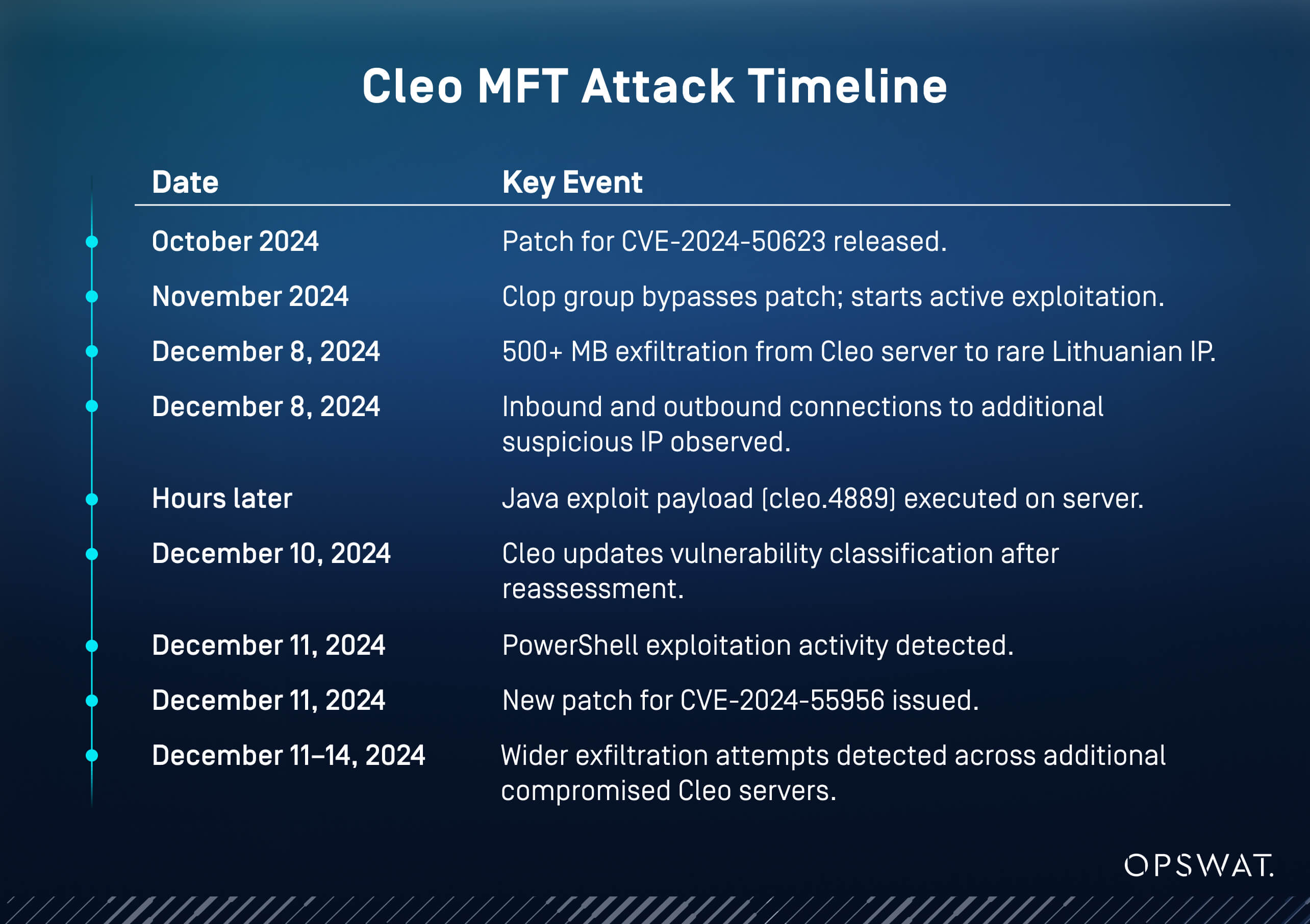

Nel dicembre 2024, i ricercatori di cybersicurezza hanno scoperto un'allarmante vulnerabilità zero-day di esecuzione di codice remoto (RCE) nei prodotti Cleo per il trasferimento gestito di file, come riportato per la prima volta da CSO Online.

Gli aggressori hanno sfruttato attivamente questa falla, aggirando anche le patch rilasciate di recente. Nonostante gli aggiornamenti di sicurezza iniziali di Cleo, gli attori delle minacce sono stati in grado di continuare a compromettere i sistemi aggiornati, rivelando debolezze radicate nella gestione dei file di base, nella convalida degli input e nella resilienza della piattaforma.

Quest'ultimo incidente fa parte di una tendenza preoccupante: le soluzioni di trasferimento di file gestiti sono diventate bersagli privilegiati di sofisticati attacchi informatici. Queste piattaforme, responsabili del trasferimento sicuro di dati altamente sensibili attraverso canali affidabili, rappresentano un punto di ingresso interessante per gli aggressori.

Una violazione all'interno di un ambiente MFT (managed file transfer) può innescare esiti catastrofici, dalla fuga di dati sistemica, alle violazioni normative, all'interruzione operativa in settori infrastrutturali critici, il tutto con gravi danni alla reputazione.

LMFT Secure non è più un optional negli ambienti delle infrastrutture critiche. Le organizzazioni devono andare oltre le patch reattive e le singole soluzioni antivirus. Devono invece adottare architetture di sicurezza avanzate, proattive e a più livelli, progettate specificamente per difendere le operazioni MFT dai moderni scenari di minacce.

Oggi non si tratta più di best practice, ma di necessità operative:

Costruire la resilienza

Le organizzazioni devono implementare misure di sicurezza per riprendersi rapidamente da violazioni o interruzioni, riducendo al minimo l'impatto e i tempi di inattività.

Mantenere una governance centralizzata

Il controllo centrale sui trasferimenti di file, sull'accesso degli utenti e sui percorsi di audit è essenziale per la visibilità e la conformità.

Applicazione di trasferimenti e regole di sicurezza basati su criteri

I trasferimenti di file devono seguire regole automatiche e predefinite per evitare errori umani e garantire la coerenza.

Applicazione di misure di prevenzione delle minacce a più livelli

I motori antivirus singoli non sono più un'opzione sicura; i motori AV multipli hanno maggiori possibilità di rilevare e neutralizzare le minacce informatiche.

All'interno della violazione di Cleo: Come gli aggressori hanno sfruttato le debolezze dell MFT

Alla fine del 2024, i ricercatori di sicurezza hanno identificato lo sfruttamento attivo di una vulnerabilità critica zero-day per l'esecuzione di codice remoto nei prodotti Cleo per il trasferimento gestito di file. Le soluzioni interessate comprendono Cleo LexiCom, Cleo VLTrader e Cleo Harmony, ampiamente utilizzate in ambienti aziendali.

Cleo LexiCom è un client MFT basato su desktop per la connessione alle principali reti di trading. Cleo VLTrader offre funzionalità MFT a livello di server per le medie imprese, mentre Cleo Harmony mira a soddisfare le esigenze di integrazione e trasferimento sicuro dei file delle grandi imprese.

Anche dopo il rilascio di una patch di sicurezza iniziale nell'ottobre 2024, gli aggressori hanno continuato a colpire con successo i sistemi Cleo, sfruttando le debolezze non completamente risolte, come riportato da Darktrace nel dicembre 2024.

I team di sicurezza hanno invitato le organizzazioni a scollegare immediatamente i server interessati da Internet e ad attuare misure di mitigazione temporanee in attesa di una soluzione più completa.

I tre elementi tecnici chiave dell'attacco comprendono:

- Sfruttamento di una vulnerabilità di upload di file per ottenere scritture di file non autorizzate

- Lancio di file dannosi nella cartella "Autorun", con conseguente esecuzione automatica.

- Sfruttare la funzione di esecuzione automatica per distribuire una catena di payload che comprende archivi ZIP, file di configurazione XML e comandi PowerShell dannosi.

Le indagini di follow-up hanno rivelato segni di tattiche avanzate dell'attaccante, come la ricognizione di Active Directory, l'eliminazione furtiva di file e l'implementazione di una backdoor Java personalizzata nota come Cleopatra.

Impatti immediati osservati:

- Esecuzione di codice remoto su server vulnerabili

- Accesso non autorizzato a dati aziendali e clienti sensibili

- Compromissione completa del sistema che consente il movimento laterale attraverso gli ambienti di rete

Questa violazione ha illustrato come l'incapacità di eliminare completamente le vulnerabilità basate sui file, nonostante le continue patch, possa portare a uno sfruttamento persistente dei sistemi aziendali critici.

Perché le piattaforme MFT sono ora i primi bersagli dei cyberattacchi

La violazione di Cleo non è un caso isolato. Negli ultimi anni, i sistemi di trasferimento di file gestiti sono diventati i primi obiettivi di sofisticati attori delle minacce. I file sensibili scambiati attraverso queste piattaforme sono spesso profondamente legati alle operazioni aziendali, ai dati dei clienti o alle informazioni regolamentate, rendendo la ricompensa per una compromissione riuscita estremamente elevata.

I precedenti casi di alto profilo, come le violazioni di MOVEit Transfer, Accellion File Transfer Appliance e Fortra GoAnywhere, mostrano uno schema coerente: gli attori delle minacce si concentrano sulle tecnologie di trasferimento dei file come punto di ingresso strategico nelle reti aziendali.

L'incidente di Cleo dimostra che anche le organizzazioni con sistemi aggiornati e patchati sono a rischio se le soluzioni MFT non sono progettate con principi di sicurezza integrati a più livelli.

Perché le piattaforme MFT sono obiettivi di grande valore:

- I dati sensibili in movimento spesso includono credenziali, PII, dati finanziari e proprietà intellettuale.

- Le relazioni di fiducia con gli stakeholder interni ed esterni amplificano l'impatto potenziale delle violazioni.

- La violazione di un nodo di trasferimento file affidabile può fornire punti di ingresso per un più ampio sfruttamento della rete.

Per difendersi dalle minacce informatiche, la sicurezza MFT deve passare da un modello reattivo a un'architettura resiliente e proattiva. Prevenzione, rilevamento e risposta non devono essere trattati come fasi separate. Al contrario, devono essere integrate nel progetto di base della soluzione di trasferimento gestito dei file.

Le recenti violazioni, comprese quelle che hanno coinvolto il software Cleo, riflettono un modello più ampio di aggressori che prendono di mira strumenti affidabili. L'incidente di Hertz ha esposto le identità dei clienti e ha dimostrato i rischi delle vulnerabilità del trasferimento di file da parte di terzi. Dimostra cosa può accadere quando le organizzazioni si affidano a soluzioni esterne senza una sicurezza continua e stratificata. Questa negligenza può lasciare le aziende esposte a gravi violazioni dei dati e a rischi di reputazione.

Creazione di difese resilienti per il trasferimento dei file con MetaDefender Managed File Transfer MFT)

L'exploit Cleo evidenzia la necessità di soluzioni MFT che non si affidino semplicemente alle patch, ma che siano costruite da zero con controlli di sicurezza a più livelli. MetaDefender Managed File Transfer MFT) è stato progettato per ambienti incentrati sulla sicurezza, dove il controllo dei trasferimenti basato su policy, la prevenzione delle minacce a più livelli, la governance centralizzata e il rigoroso isolamento delle zone sono essenziali.

Diverse funzionalità di MetaDefender Managed File Transfer MFT) affrontano direttamente le vulnerabilità emerse nella violazione di Cleo:

1. Prevenzione dello sfruttamento iniziale

È fondamentale proteggere i primi punti di contatto. MetaDefender Managed File Transfer MFT) rafforza i controlli di accesso per bloccare gli accessi non autorizzati prima che gli aggressori possano caricare file dannosi o ottenere un punto d'appoggio nella rete.

- ControlloSecure : limita l'accesso a MetaDefender Managed File Transfer MFT) alle reti interne affidabili o protette da VPN. Ciò impedisce l'esposizione diretta ad attacchi esterni che tentano di caricare payload dannosi.

- Autenticazione a più fattori (MFA): Impone un ulteriore livello di verifica dell'utente. Anche se le credenziali vengono rubate, gli aggressori non possono ottenere facilmente un accesso non autorizzato.

- Controlli di accesso basati sui ruoli con approvazioni dei supervisori: Applica autorizzazioni granulari agli utenti e ai flussi di lavoro. Anche gli utenti autenticati devono ricevere l'approvazione del supervisore per le azioni critiche di upload e download.

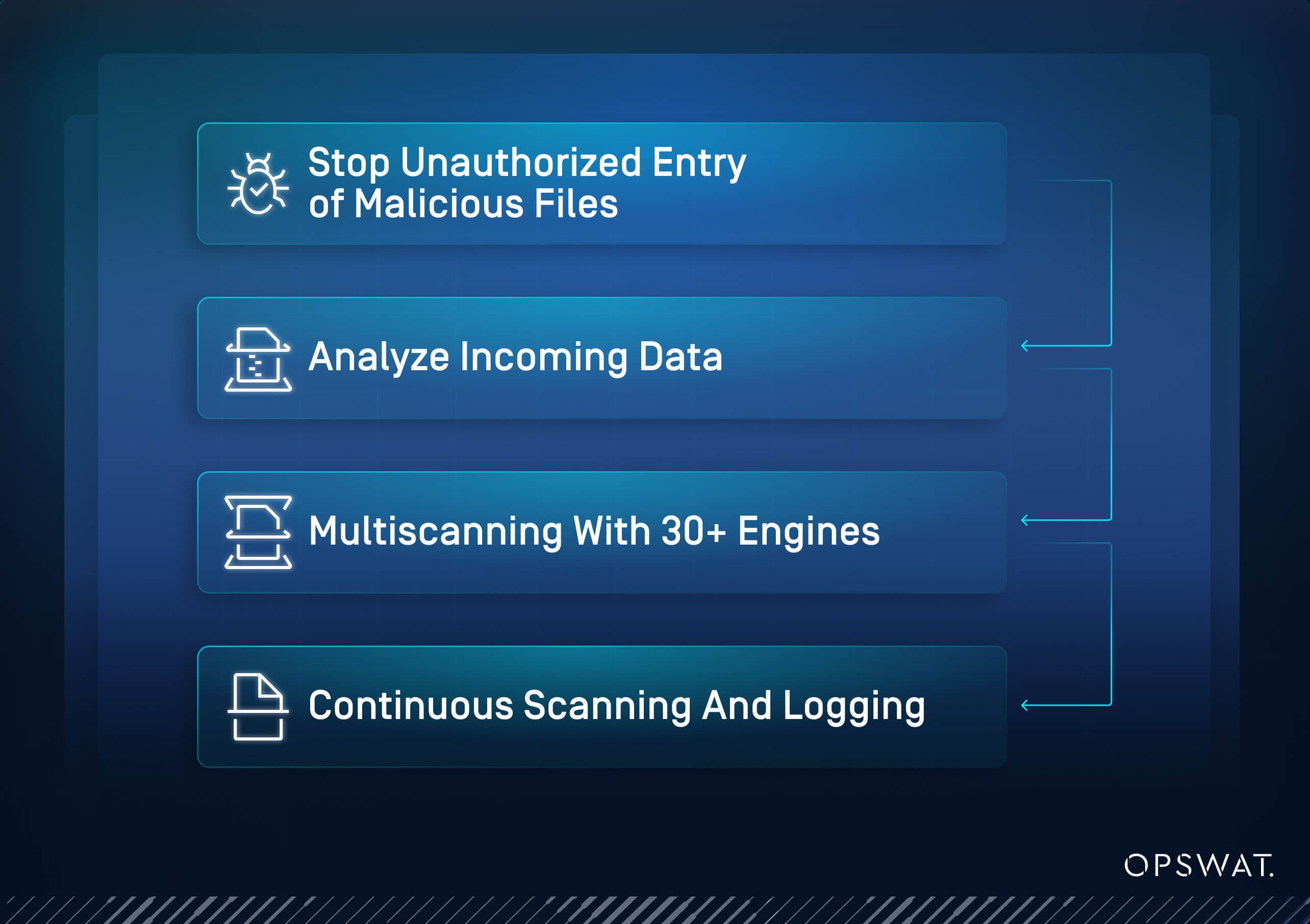

2. Rilevamento di file spoofing ed elementi nascosti

Bloccando i file dannosi al gateway si impedisce agli attacchi di avanzare all'interno del sistema. MetaDefender Managed File Transfer MFT) analizza accuratamente i dati in entrata prima che qualsiasi contenuto dannoso possa essere attivato.

- Pipeline di ispezione profonda dei file: Identifica e blocca i file camuffati con estensioni false. Gli archivi ZIP o i file XML dannosi vengono rilevati al momento del caricamento.

- Rilevamento del Paese di origine: Esamina i file in arrivo in base alla geolocalizzazione. I file provenienti da regioni ad alto rischio possono essere bloccati automaticamente.

- Estrazione dell'archivio e scansione del contenuto: Scompone completamente i file compressi prima del trasferimento. In questo modo si espongono le minacce informatiche nascoste all'interno degli archivi annidati, come gli exploit di PowerShell. Per saperne di più sui file archiviati e sulla minaccia che rappresentano , cliccate qui.

3. Prevenzione avanzata delle minacce

Per difendersi dalle minacce avanzate e sconosciute è necessario andare oltre la scansione statica. MetaDefender Managed File Transfer MFT) applica una scansione multi-motore e neutralizza i rischi a livello di contenuto.

- Metascan™ Multiscanning con oltre 30 motori: Esegue la scansione simultanea di ogni file con più motori antivirus e di rilevamento delle minacce. Il malware e i file di tipo webshell vengono bloccati prima dell'esecuzione. Per saperne di più sul Multiscanning , cliccate qui.

- Deep CDR™ (Content Disarm & Reconstruction): Ricostruisce i file rimuovendo gli elementi attivi o eseguibili. Vengono fornite versioni pulite e sicure dei file, mentre le minacce nascoste vengono neutralizzate. Scoprite come Deep CDR rigenera i file qui.

- File-Based Vulnerability Assessment: Analizza i file alla ricerca di vulnerabilità note che potrebbero essere sfruttate in seguito. Questo permette di individuare i tipi di documenti armati prima del runtime.

4. Resilienza e diagnosi precoce

Il monitoraggio costante e il rilevamento rapido assicurano che qualsiasi tentativo di violazione venga individuato tempestivamente, riducendo al minimo l'impatto. MetaDefender Managed File Transfer MFT) verifica continuamente l'integrità del sistema e registra ogni evento critico.

- Analisi Adaptive delle minacce e Sandboxing: Esegue e analizza il comportamento dei file in un ambiente controllato. Azioni sospette come l'esecuzione di autorun o le connessioni in uscita non autorizzate vengono segnalate tempestivamente. Maggiori informazioni su questa analisi guidata dall'intelligenza artificiale sono disponibili qui.

- Convalida del checksum: Controlla continuamente l'integrità dei file di sistema e delle directory delle applicazioni. Gli avvisi vengono attivati in caso di modifiche non autorizzate.

Prevenzione delle epidemie: Metascan™ Multiscanning analizza continuamente i file archiviati utilizzando il più recente database di intelligence sulle minacce per rilevare il malware zero-day e prevenire i focolai emergenti. - Registrazione degli audit e integrazione SIEM: Registra tutte le attività dei file in modo completo. Consente di rintracciare rapidamente le violazioni, di effettuare indagini forensi e di redigere rapporti normativi.

Integrando prevenzione, rilevamento e resilienza a ogni livello, MetaDefender Managed File Transfer MFT) avrebbe potuto bloccare lo sfruttamento di Cleo in più fasi, prima che i payload dannosi raggiungessero l'esecuzione.

MFT Secure non è più opzionale

L'incidente di Cleo ci ricorda che le piattaforme di trasferimento file gestite sono al centro del flusso di dati aziendali e devono essere trattate come parte del perimetro di sicurezza. Una violazione a questo livello può esporre grandi volumi di dati sensibili, interrompere operazioni critiche e danneggiare la fiducia in intere catene di fornitura.

Le organizzazioni non possono permettersi di considerare la sicurezza MFT come un ripensamento. I tempi in cui ci si affidava solo alle patch sono finiti. Gli attori delle minacce stanno dimostrando la capacità di sfruttare debolezze minori nella gestione dei file, nei permessi di upload e nell'elaborazione dei contenuti con effetti devastanti.

MetaDefender Managed File Transfer MFT) offre un'architettura zero-trust, un'ispezione approfondita dei contenuti e una prevenzione delle minacce su più livelli che avrebbe potuto interrompere lo sfruttamento di Cleo in più fasi.

In sintesi, MetaDefender Managed File Transfer MFT) avrebbe:

- Bloccati i primi tentativi di caricamento non autorizzato

- Impedita l'esecuzione automatica di payload dannosi tramite trigger di autorun

- Allarme tempestivo per gli amministratori grazie al monitoraggio e alla registrazione proattiva.

Combinando il controllo del trasferimento dei file basato su criteri, la prevenzione delle minacce multilivello, la governance centralizzata e il rigoroso isolamento delle zone, MetaDefender Managed File Transfer MFT) crea un ambiente rinforzato per lo scambio sicuro dei file. Questo livello di resilienza non è più facoltativo per le aziende e i fornitori di infrastrutture critiche. È fondamentale per proteggere i dati aziendali dal panorama delle minacce in continua evoluzione.