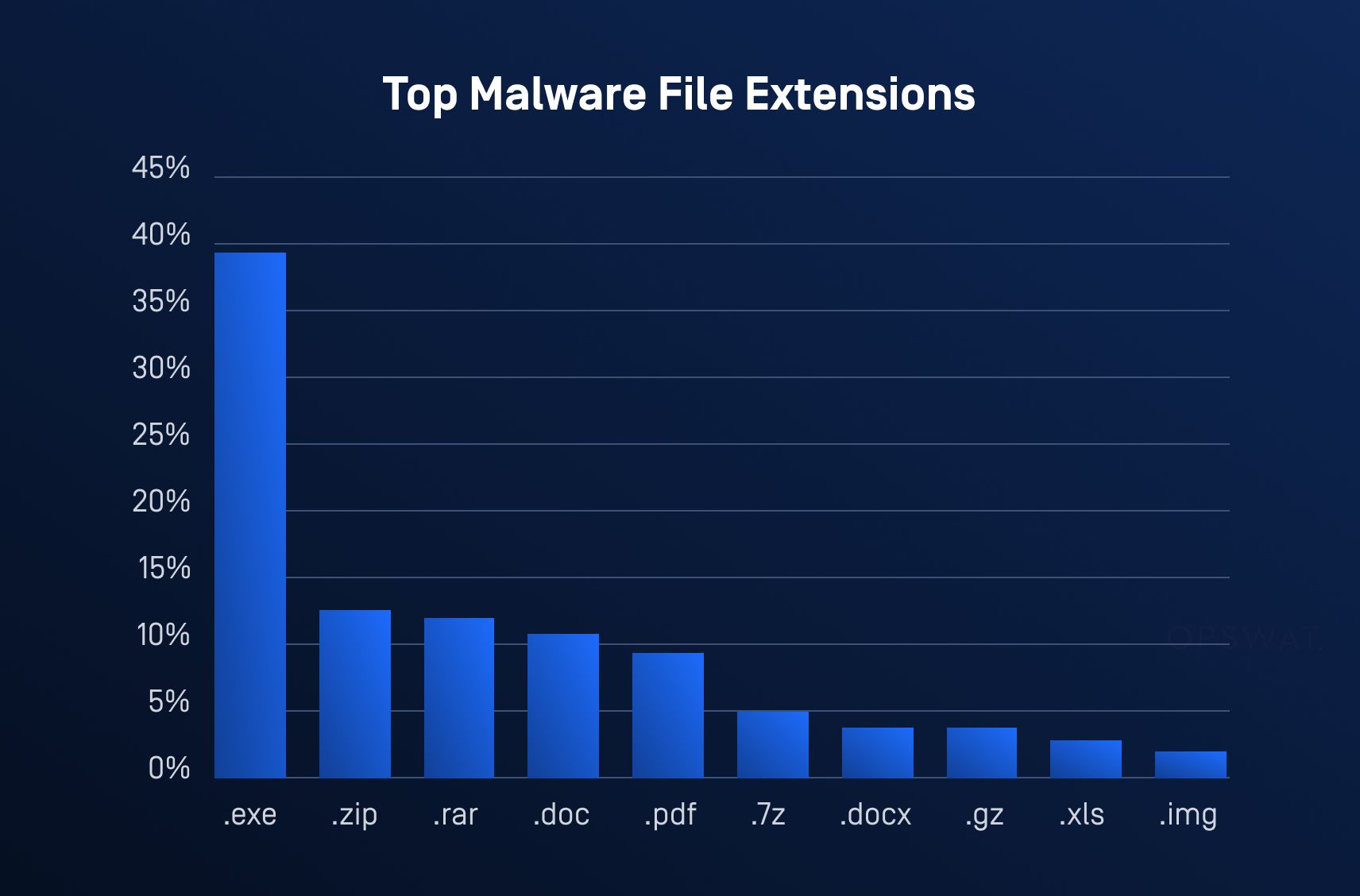

I formati di file di archivio come ZIP e RAR sono emersi come uno degli strumenti più diffusi per la distribuzione di malware, offrendo ai criminali informatici un modo affidabile ed efficiente per distribuire payload dannosi. Secondo una ricerca sulle minacce di HP Wolf Security, solo nel secondo trimestre del 2024 i file di archivio hanno rappresentato il 39% di tutti i metodi di distribuzione del malware, diventando così la scelta principale degli aggressori. Incorporando script dannosi, eseguibili o contenuti di phishing all'interno di archivi apparentemente innocui, gli hacker sfruttano la fiducia e la familiarità associate a questi formati.

Tecniche sofisticate come lo sfruttamento dell'architettura modulare del formato ZIP, la manipolazione delle intestazioni dei file e la concatenazione dei file di archivio consentono agli aggressori di aggirare i sistemi di rilevamento e di eseguire i loro payload senza essere individuati. L'adozione diffusa di questi formati, unita alla loro capacità di eludere le misure di sicurezza tradizionali, sottolinea il loro ruolo di minaccia significativa e in continua evoluzione. In questo blog discuteremo i meccanismi tecnici alla base di queste tecniche di attacco, analizzeremo la loro efficacia e forniremo i passaggi pratici per rilevare e prevenire queste minacce basate sugli archivi.

Scenario 1 - Concatenazione di file di archivio

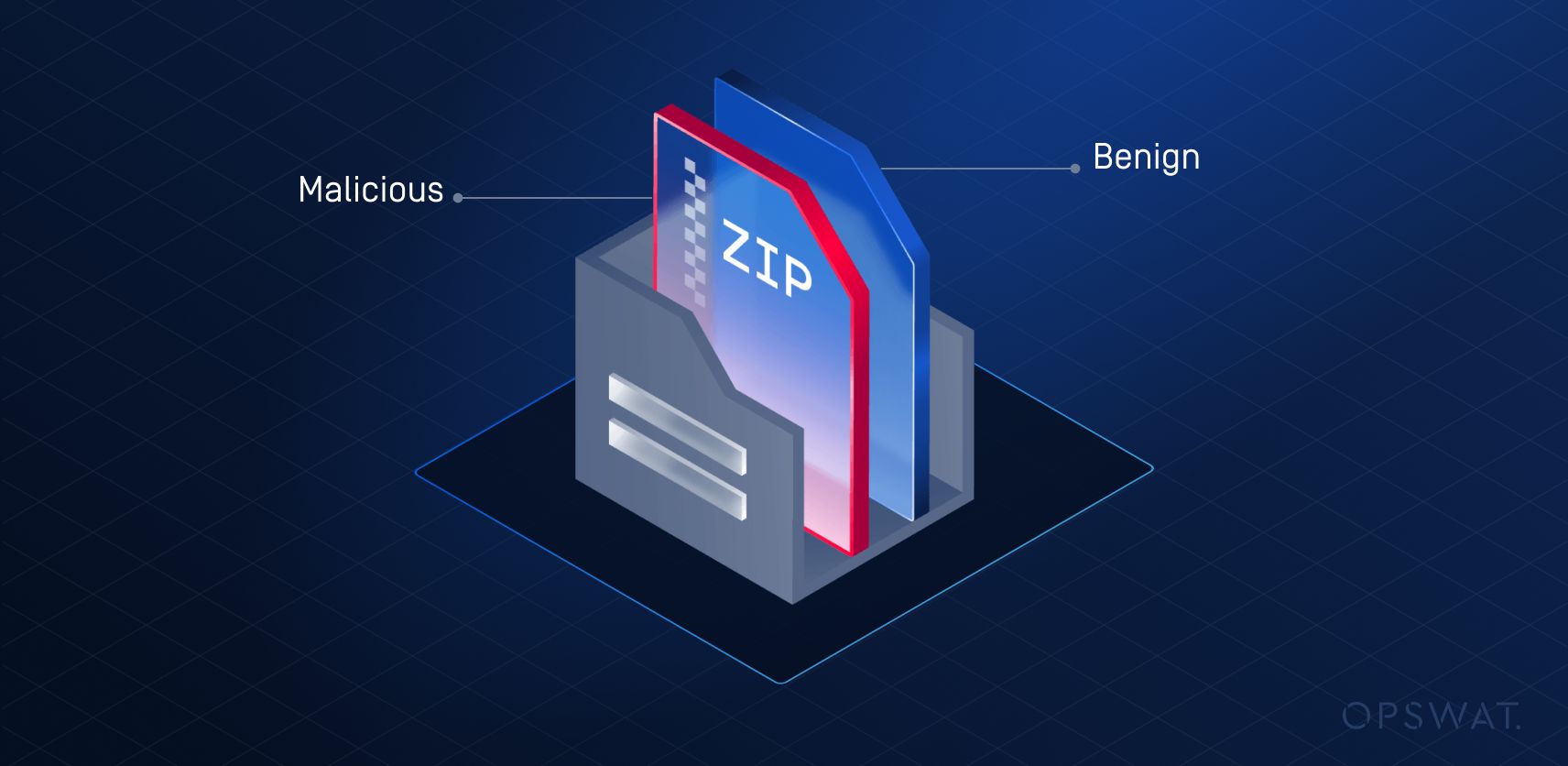

L'ingegnosità della concatenazione evasiva di file di archivio risiede nella sua capacità di combinare abilmente più file di archivio in modo da aggirare i metodi di rilevamento o le restrizioni tradizionali, mantenendo la funzionalità e l'accessibilità dei dati. Questa tecnica viene spesso utilizzata in scenari creativi o non convenzionali, come l'aggiramento dei limiti di dimensione dei file, l'offuscamento dei contenuti o l'ottimizzazione dell'archiviazione dei dati in modi unici.

L'efficacia di questa tattica di evasione deriva dal diverso comportamento dei vari strumenti di parsing ZIP quando gestiscono file concatenati:

- 7-Zip: Analizza solo il primo archivio ZIP, che potrebbe essere benigno, trascurando potenzialmente il payload dannoso incorporato negli archivi successivi.

- WinRAR: elabora e visualizza solo l'ultima parte delle strutture ZIP.

- Esplora file di Windows: Potrebbe non riuscire ad aprire completamente il file concatenato. Tuttavia, se il file viene rinominato con un'estensione .RAR, potrebbe visualizzare solo il secondo archivio ZIP, omettendo il primo.

Questa incoerenza nell'elaborazione dei file ZIP concatenati consente agli aggressori di eludere i meccanismi di rilevamento incorporando payload dannosi all'interno di segmenti dell'archivio a cui alcuni parser ZIP non sono in grado o non sono progettati per accedere.

Scenario 2 - File di archivio fuorvianti

MS Office come archivio

Quando la maggior parte delle persone pensa agli archivi, pensa immediatamente ai file ZIP, RAR o TAR. Sebbene si tratti di formati di archivio comuni, essi rappresentano solo una parte delle possibilità. Molti formati di file moderni sfruttano le strutture di archivio nelle loro implementazioni sottostanti, spesso in modi non immediatamente evidenti.

Ad esempio, i file di Microsoft Office 2007 (.docx, .xlsx, .pptx) utilizzano strutture di archivio. Gli aggressori sfruttano questo aspetto creando file .pptx che sembrano presentazioni PowerPoint standard ma sono internamente archivi ZIP (a partire dalla firma 50 4B 03 04). L'aggressore inserisce nell'archivio un payload dannoso camuffato da file XML legittimo o da immagine incorporata.

Gli strumenti di sicurezza spesso non rilevano questa minaccia perché trattano il file come .pptx in base alla sua estensione e struttura, anziché analizzare l'archivio ZIP sottostante. Mentre strumenti come WinRAR o 7-Zip possono rivelare il contenuto del file, gli scanner automatici si concentrano sul tipo di file, ignorando il payload nascosto.

Gli aggressori possono eludere ulteriormente il rilevamento alterando la struttura interna dell'archivio ZIP, ad esempio utilizzando nomi di file non standard o nascondendo il payload in posizioni oscure. Questa tattica sfrutta la flessibilità di ZIP, che consente di definire tipi di file personalizzati come .pptx mantenendo la stessa firma.

DWF come file ZIP

La struttura dei file ZIP è un formato ampiamente utilizzato che alcuni tipi di file sfruttano per creare formati unici, incorporando parte dell'intestazione del file ZIP nel loro design. Ad esempio, un file DWF standard ha un'intestazione (28 44 57 46 20 56 30 36 2e 30 30 29) seguita dalla firma del file ZIP [50 4B 03 04] che combina entrambi in un'unica struttura di file. Gli strumenti di sicurezza come 7-Zip in genere estraggono i file ZIP riconoscendo l'intestazione del file come [50 4B 03 04]. Tuttavia, nel caso di un file DWF, questi strumenti lo trattano come un file non archiviato e non tentano di estrarne il contenuto.

Gli aggressori sfruttano questo comportamento creando file dannosi che iniziano con un'intestazione non ZIP (come l'intestazione DWF) seguita dalla firma ZIP e da un payload nascosto. Quando un file di questo tipo viene aperto in un visualizzatore DWF, il software lo elabora come un documento legittimo, ignorando i dati ZIP allegati e lasciando il payload inattivo. Tuttavia, se lo stesso file viene elaborato da uno strumento di estrazione di archivi, questo riconosce la firma ZIP, estrae il payload e lo esegue. Molti scanner di sicurezza e strumenti di estrazione non riescono a rilevare questi archivi mascherati perché si basano sull'intestazione iniziale del file per determinarne il formato.

Questa tecnica è molto efficace perché sfrutta una limitazione intrinseca nel modo in cui molti strumenti elaborano le intestazioni dei file. Gli strumenti di sicurezza che non eseguono ispezioni approfondite o scansioni oltre l'intestazione iniziale possono consentire all'archivio dannoso di passare attraverso le difese senza essere individuato.

Estrazione e scansione ricorsiva degli archivi con la piattaformaMetaDefender OPSWAT

Gli ambienti aziendali moderni dipendono da una serie di strumenti come software antivirus, firewall e sistemi EDR (endpoint detection and response) per rilevare e bloccare le minacce informatiche che compromettono le infrastrutture critiche. Tuttavia, queste misure di protezione presentano spesso dei punti deboli che gli attori delle minacce sfruttano regolarmente. Per identificare e contrastare efficacemente queste tattiche evasive, diamo un'occhiata più da vicino a come lapiattaformaMetaDefender OPSWAT può configurare in modo flessibile i suoi motori principali, tra cui Metascan™ Multiscanning, Archive Extraction e Deep CDR™ per proteggere i vostri sistemi.

Rilevamento delle minacce nello Scenario 1 con l'estrazione standard dell'archivio

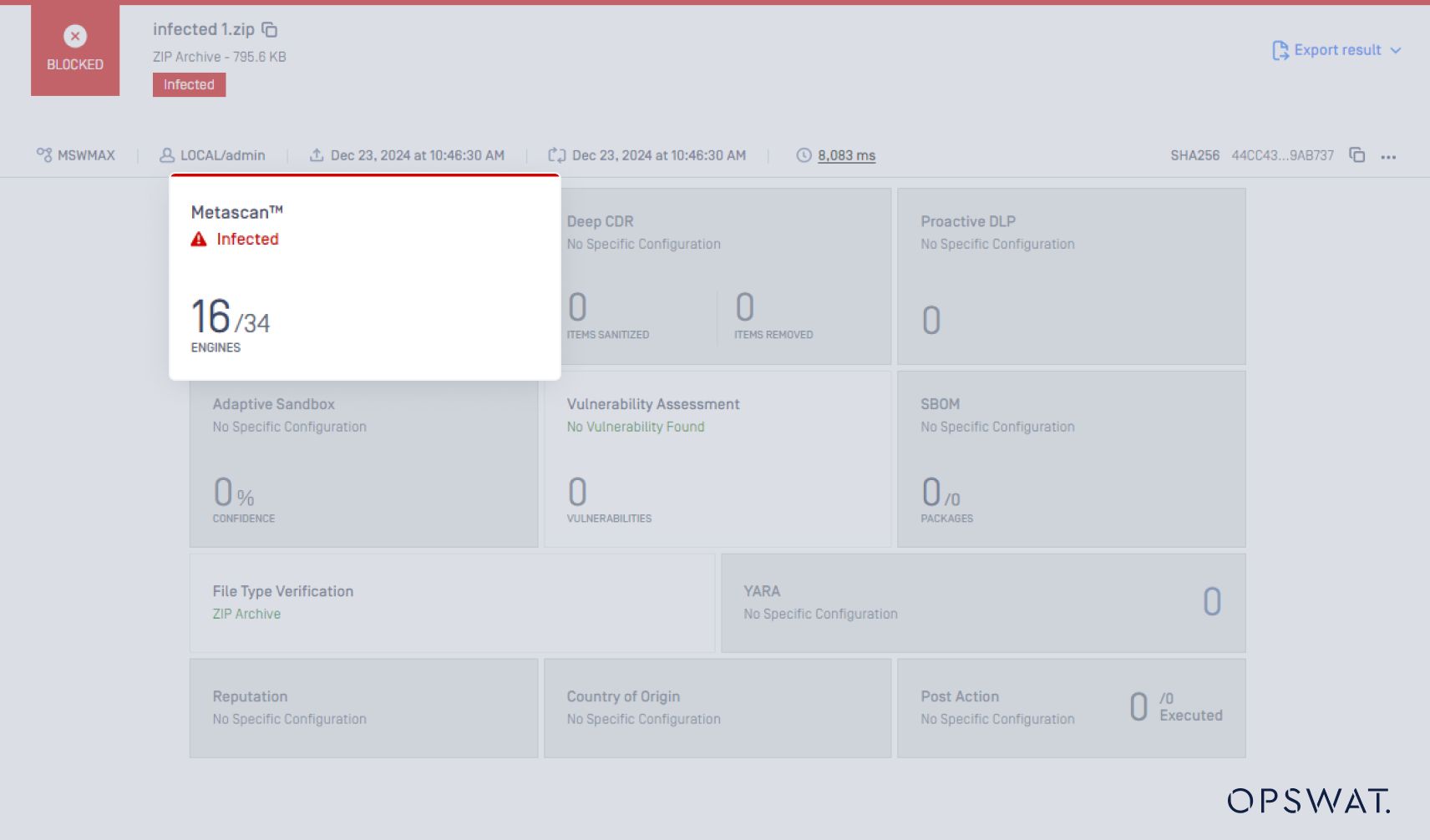

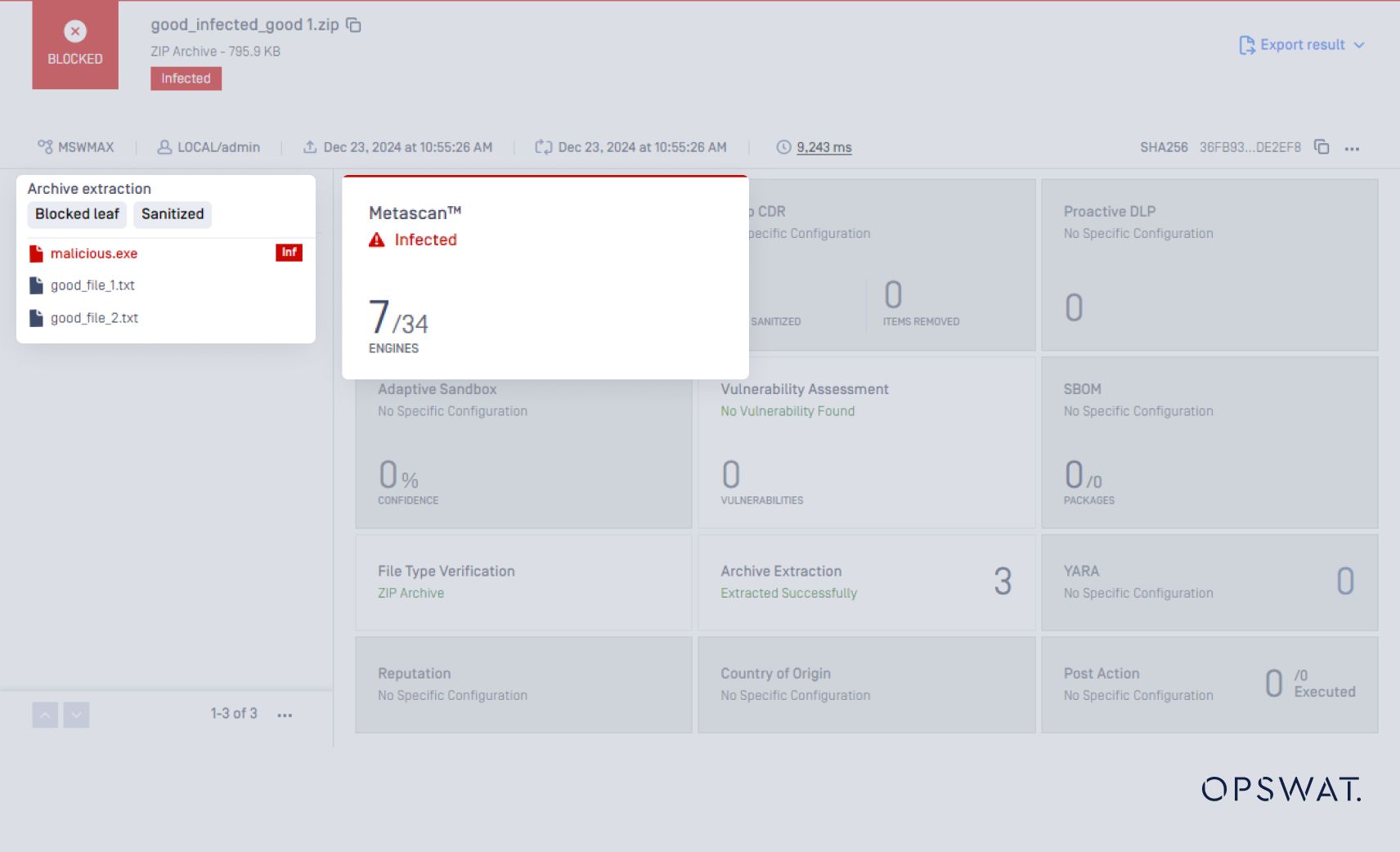

Per dimostrare la tecnica di attacco alla concatenazione degli archivi, abbiamo prima inviato il file ZIP come un normale archivio e abbiamo lasciato che i motori AV (antivirus) gestissero l'estrazione dello ZIP e la scansione del malware. Solo 16 motori AV su 34 sono in grado di rilevare il malware.

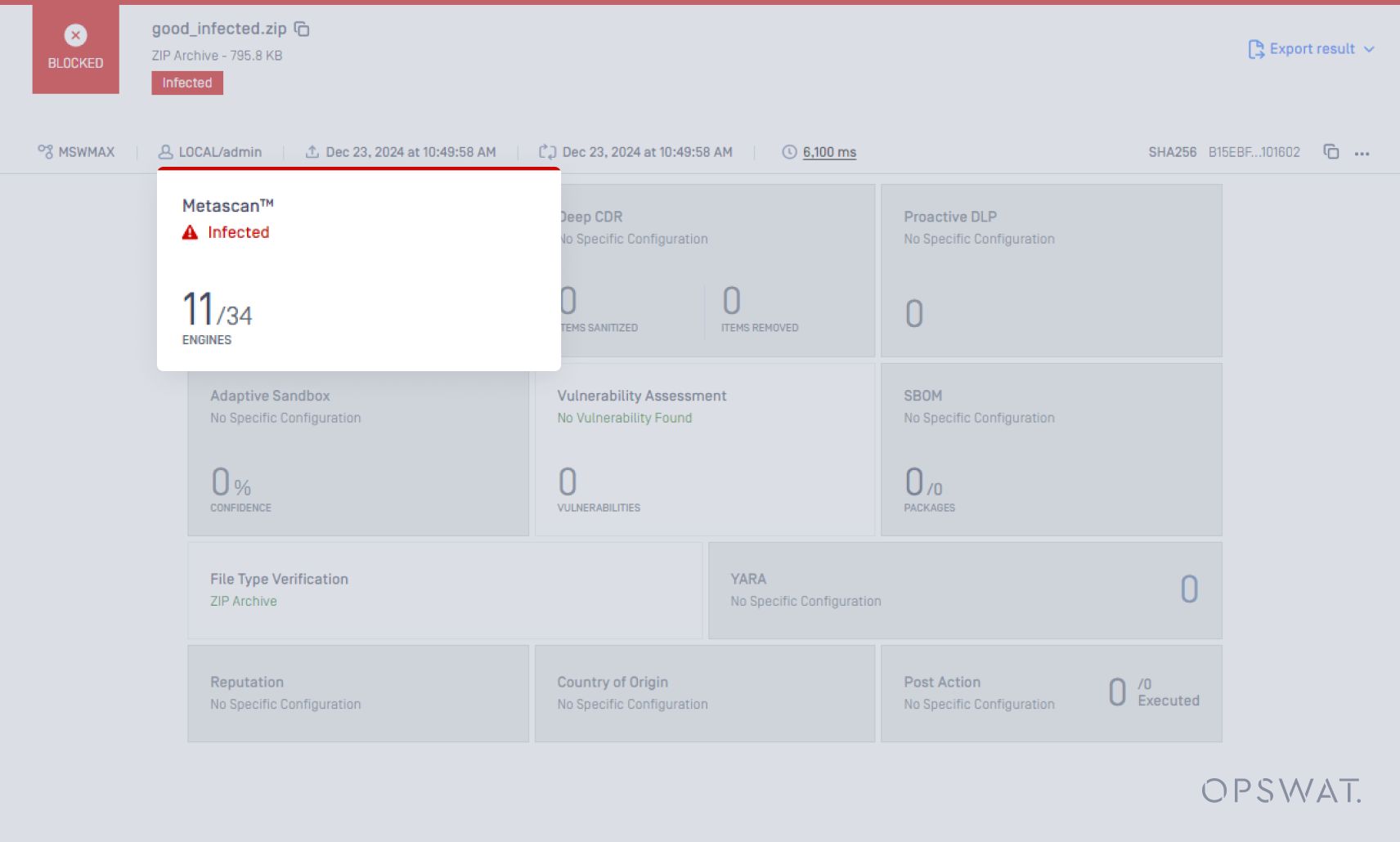

Successivamente, aggiungiamo un livello di complessità al normale file di archivio.

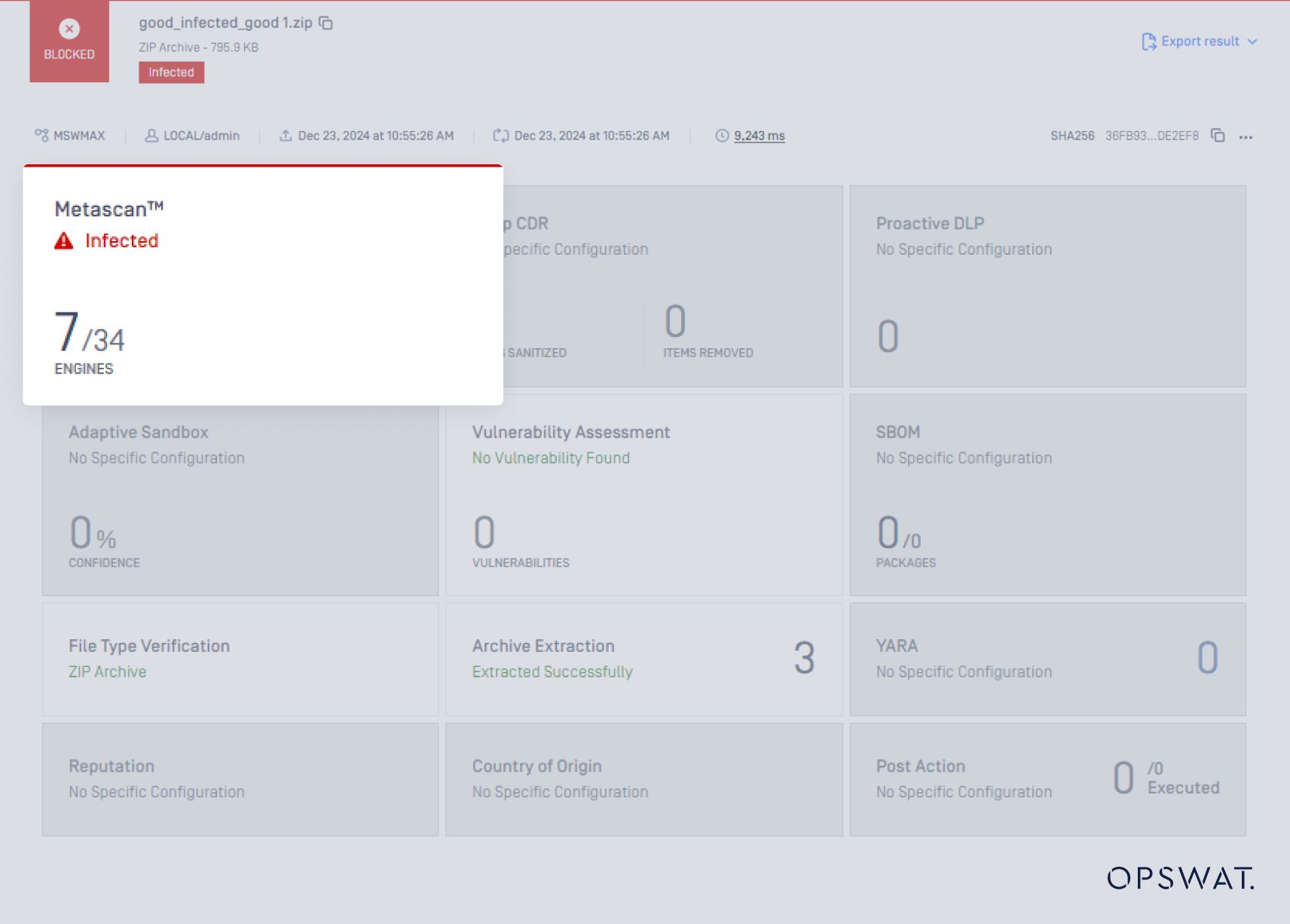

Solo 11 motori AV su 34 rilevano il malware. Metascan gestisce questo caso in modo efficace.

Infine, aggiungiamo un altro livello al file ZIP normale.

Questa volta, solo 7 motori AV su 34 rilevano il malware e i quattro motori AV che lo avevano precedentemente rilevato non lo hanno più rilevato.

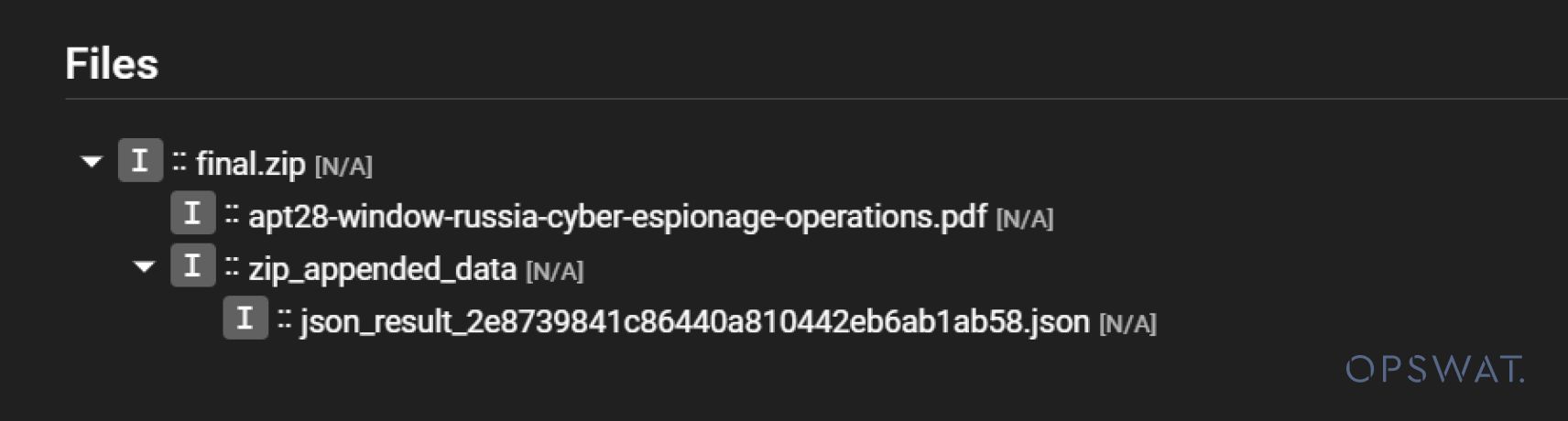

L'abbiamo testato anche utilizzando uno strumento di estrazione di archivi esterni. Tuttavia, lo strumento controlla solo la prima e l'ultima parte del file di archivio, mancando la sezione centrale in cui è memorizzato il file malware.

Rilevamento delle minacce dello Scenario 1 con il motore di estrazione degli archivi OPSWAT

L'Archive Extraction Engine estrae completamente il file ZIP, consentendo ai motori AV di eseguire la scansione dei file annidati.

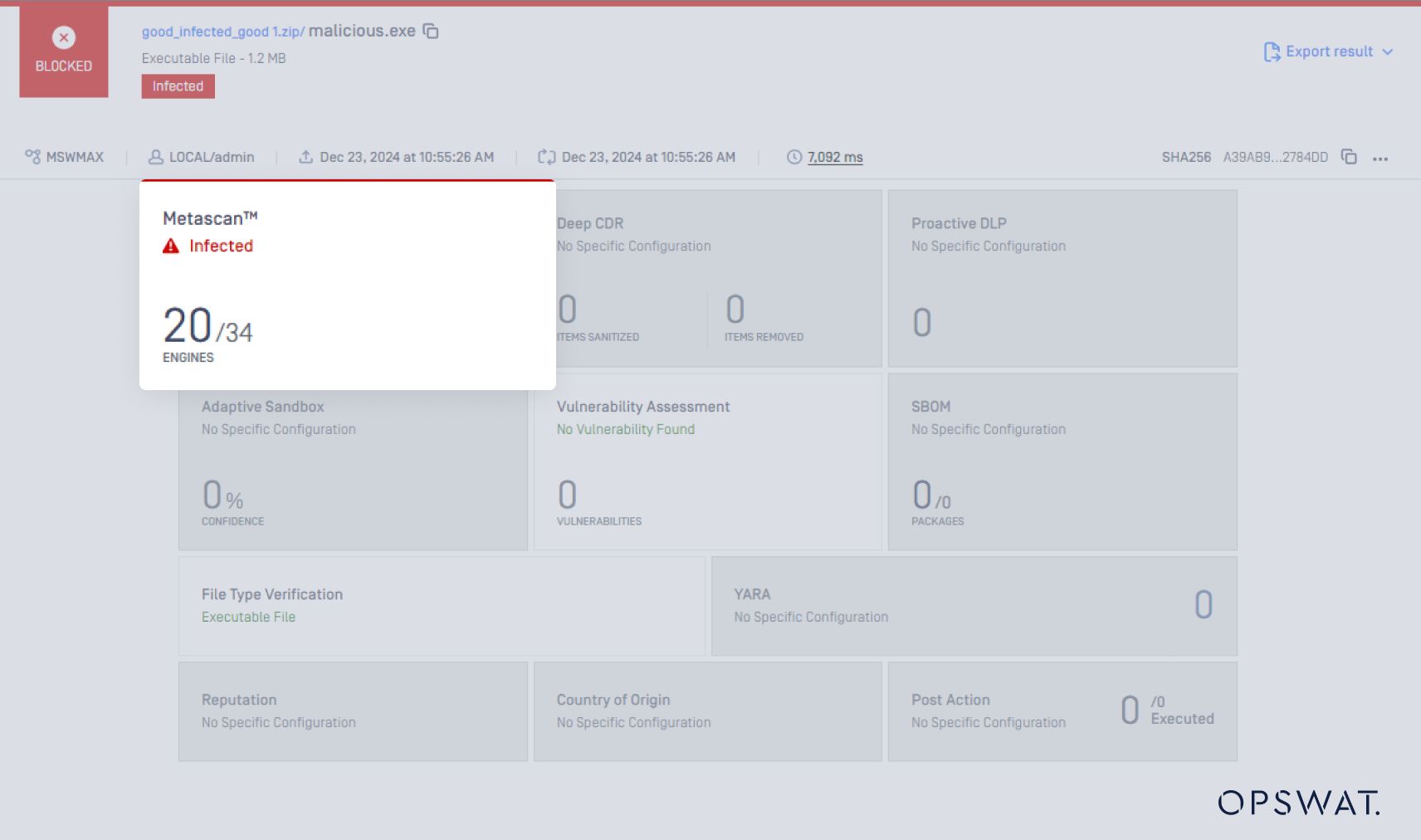

Il risultato della scansione di questi file annidati è mostrato di seguito:

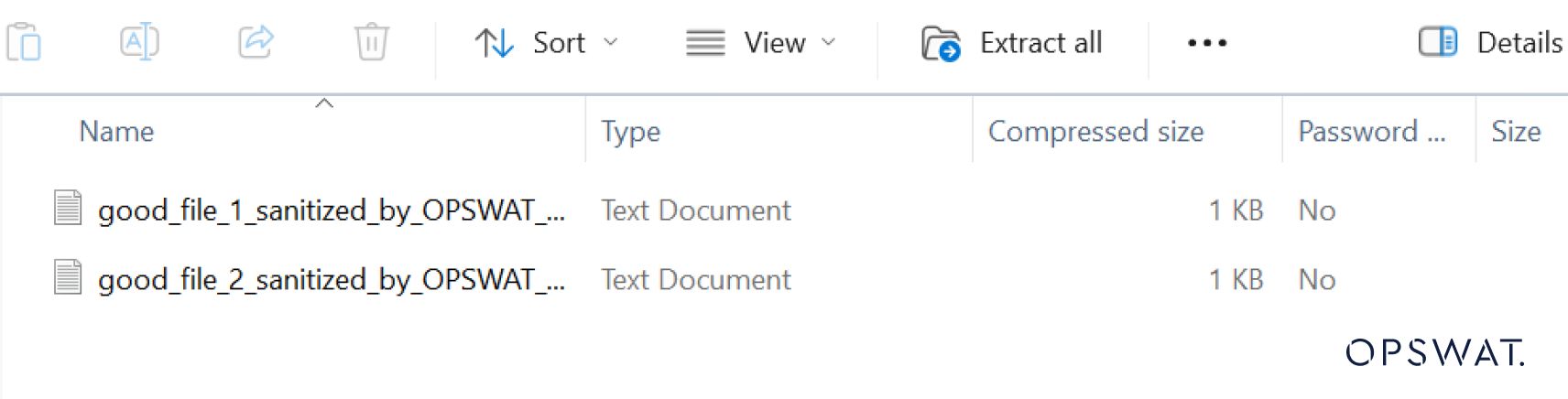

Inoltre, quando Deep CDR è abilitato, genera un nuovo file senza il contenuto dannoso, come dimostrato di seguito:

Rilevamento delle minacce dello Scenario 2 senza motore di estrazione degli archivi

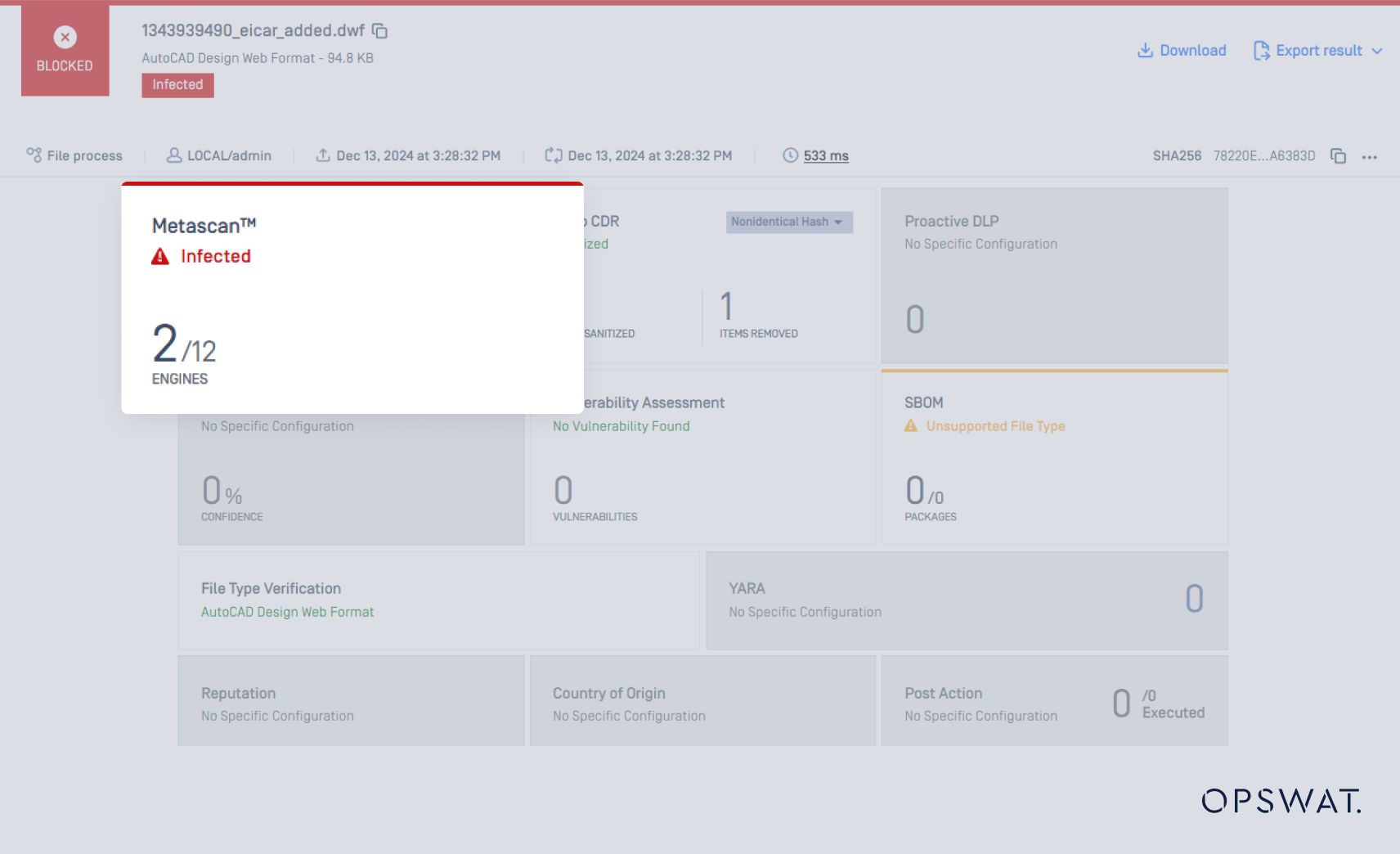

Per prima cosa carichiamo su MetaDefender Core un file che sfrutta le tecniche utilizzate nello scenario 2. Il file viene analizzato con MetaDefender alla ricerca di potenziali malware. Il file viene scansionato con Metascan alla ricerca di potenziali malware. I risultati sono i seguenti:

Solo 2 dei 12 motori AV più diffusi in Metascan sono in grado di rilevare il malware. Ciò significa che un numero significativo di organizzazioni potrebbe essere vulnerabile agli attacchi che sfruttano queste complessità del formato degli archivi.

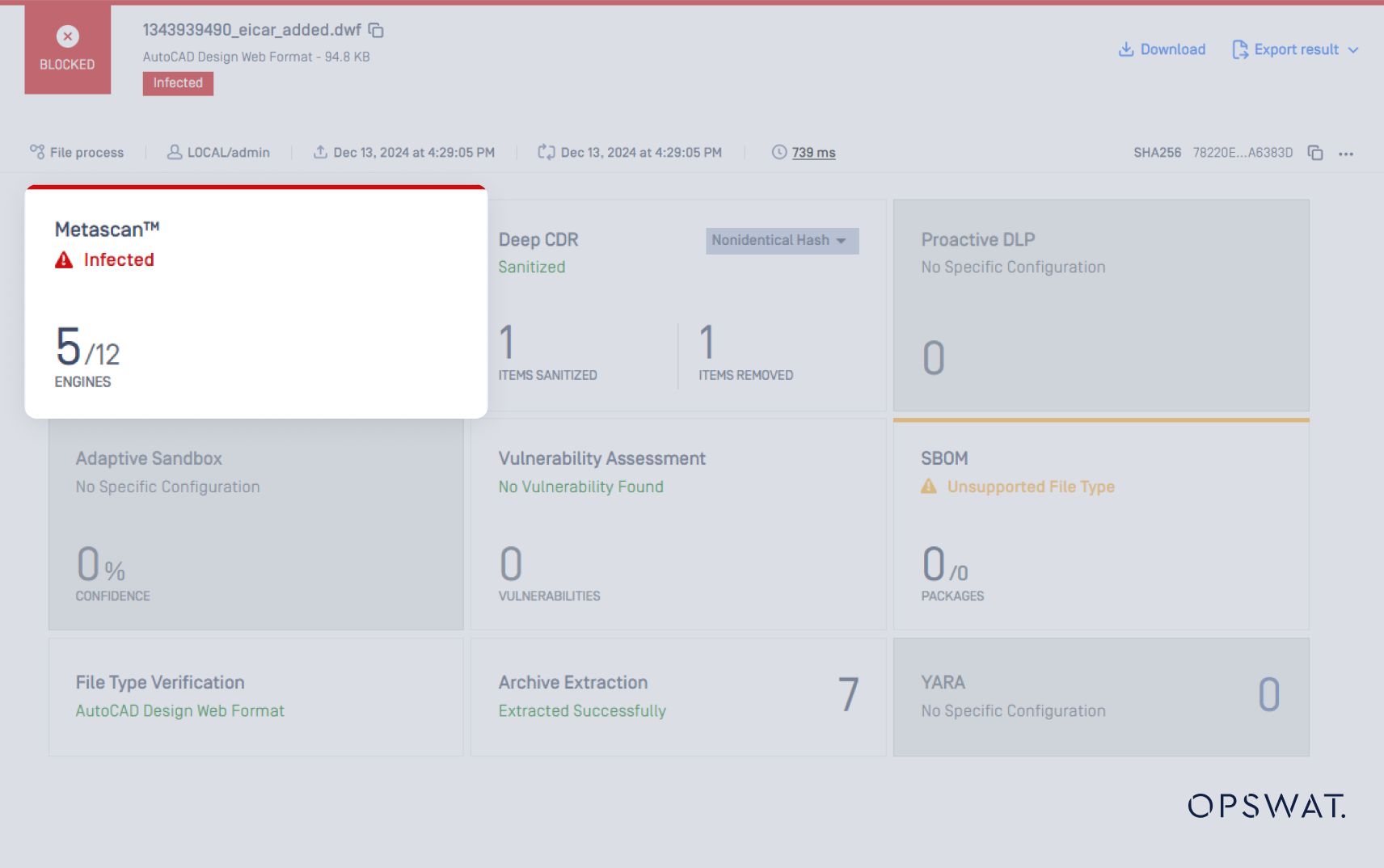

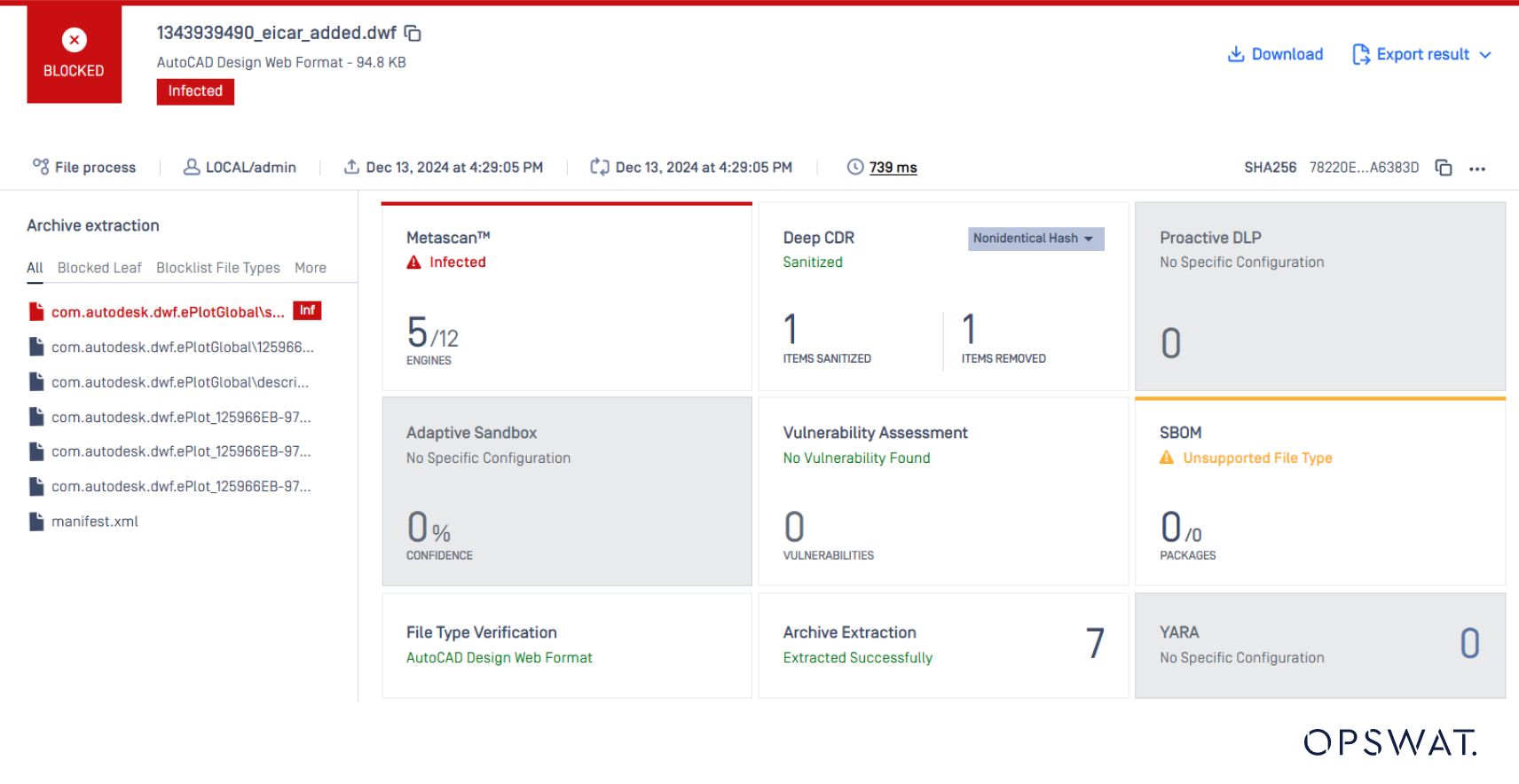

Rilevamento delle minacce dello Scenario 2 mediante il motore di estrazione dell'archivio OPSWAT

5 dei 12 motori AV più diffusi rilevano la minaccia all'interno del file .dwf.

Il motore di estrazione dell'archivio estrae ulteriormente il file e analizza i file nidificati.

Tutti i file nidificati estratti vengono nuovamente scansionati con Metascan, dove 9 motori AV su 12 rilevano la minaccia.

Informazioni su OPSWAT Core Technologies

Metascan™ Multiscanning

Metascan Multiscanning è una tecnologia avanzata di rilevamento e prevenzione delle minacce che aumenta i tassi di rilevamento, riduce i tempi di rilevamento dei focolai e fornisce resilienza alle soluzioni antimalware di un singolo fornitore. Un singolo motore antivirus può rilevare il 40%-80% del malware. OPSWAT Multiscanning consente di eseguire la scansione dei file con oltre 30 motori antimalware in sede e nel cloud per ottenere tassi di rilevamento superiori al 99%.

Estrazione dell'archivio

Il rilevamento delle minacce nei file compressi, come .ZIP o .RAR, può essere difficile a causa delle grandi dimensioni dei file e della capacità di mascherare le minacce nascoste negli archivi. MetaDefender offre un'elaborazione rapida degli archivi consentendo agli amministratori di eseguire la gestione degli archivi una sola volta per ogni tipo di file, invece di richiedere a ogni singolo motore antimalware di utilizzare i propri metodi di gestione degli archivi. Inoltre, gli amministratori possono personalizzare il modo in cui viene eseguita la scansione degli archivi per evitare minacce come le bombe zip.

Deep CDR™

Le soluzioni antivirus tradizionali non riescono a individuare le minacce sconosciute. Deep CDR le elimina completamente. Ogni file viene disattivato e rigenerato, garantendo che solo contenuti sicuri, puliti e utilizzabili raggiungano i vostri sistemi. Concentrandosi sulla prevenzione piuttosto che sul semplice rilevamento, Deep CDR migliora le difese antimalware, proteggendo le organizzazioni dagli attacchi basati sui file, comprese le minacce mirate. Neutralizza gli oggetti potenzialmente dannosi nei file che attraversano il traffico di rete, le e-mail, gli upload, i download e i supporti portatili prima che raggiungano la rete.

Rilevare le minacce evasive con l'estrazione dell'archivio OPSWAT

Gli attori delle minacce sono sempre più agili nei loro metodi per infiltrarsi nei sistemi ed esfiltrare informazioni sensibili. Utilizzando gli strumenti giusti per rilevare e mitigare le violazioni, le organizzazioni possono impedire a questi avversari di accedere ai dati critici e di muoversi lateralmente all'interno della rete. Utilizzando il potente motore di estrazione degli archivi di MetaDefender Core, è possibile rafforzare le difese contro il malware incorporato che potrebbe eludere i singoli strumenti di estrazione del motore AV.

Risorse

- Visita il sito web di OPSWAT

- Leggete gli argomenti più importanti del nostro blog tecnico:

Deep CDR Sanitizes Hidden Threats in an archive file

05 Signs of Malicious Behavior and Embedded Threats in PDFs

Come gli attacchi malware emergenti basati sulle immagini minacciano le difese aziendali

Come la codifica Base64 apre le porte al malware