Secondo il MidYear 2024 Cyber Risk Report, che ha analizzato le tendenze dell'attività di hacking e le risposte dell'industria, due settori hanno registrato i maggiori aumenti di sinistri nel 2024: il settore manifatturiero e quello edile. Il settore manifatturiero è passato dal 15,2% di tutte le richieste di risarcimento nel 2023 al 41,7% di tutte le richieste di risarcimento nel 2024.

L'innovazione può attirare gli attori della minaccia

Negli ultimi 80 anni, questa azienda è stata pioniera di concetti quali il cambio formato, l'assemblaggio flessibile, l'automazione, la simulazione al computer, la visione artificiale e la robotica.

Il primo controllore logico programmabile (PLC) al mondo, introdotto da questa azienda nel 1969, è stato una tecnologia pionieristica per il controllo delle apparecchiature sulle linee di produzione. Tuttavia, 55 anni dopo, questi stessi sistemi sono diventati un obiettivo primario per i malintenzionati che mirano a disturbare e influenzare gli ambienti di produzione.

Un PLC compromesso può consentire agli aggressori di penetrare nelle reti più sicure a cui accede la workstation dell'appaltatore, con rischi significativi. I malintenzionati prendono di mira anche la curiosità umana con attacchi di tipo drop USB al di fuori degli impianti di produzione di questa azienda, nella speranza di diffondere malware.

Come gli appaltatori possono introdurre rischi nelle reti Industrial

Per violare una rete critica altamente protetta, gli attori delle minacce spesso prendono di mira ingegneri e appaltatori di terze parti.

In primo luogo, l'hacker compromette un controllore logico programmabile (PLC) che può sperimentare un basso livello di protezione mentre è connesso a Internet. Quindi, inganna l'ingegnere affinché si connetta al PLC compromesso dalla sua postazione di lavoro.

Le vulnerabilità vengono sfruttate quando un tecnico avvia una procedura di upload che trasferisce metadati, configurazioni e codice di testo dal PLC compromesso alla propria workstation. Il dispositivo compromesso consente ora all'aggressore di hackerare i PLC in altre reti più sicure a cui ha accesso la workstation dell'appaltatore.

I ricercatori di sicurezza hanno identificato proprio questo metodo di attacco, noto come "Evil PLC Attack". Durante la ricerca, sono state identificate vulnerabilità nel software della workstation di ingegneria di diversi fornitori, tra cui ABB (B&R Automation Studio), Emerson (PAC Machine Edition), GE (ToolBoxST), Ovarro (TwinSoft), Rockwell Automation (Connected Components Workbench), Schneider Electric (EcoStruxure Control Expert) e Xinje (XD PLC Program Tool).

Tre sfide principali per il trasferimento dei file

- Trasferimenti di file non protetti e non conformità: Gli integratori si sono collegati direttamente ai PLC con workstation potenzialmente dannose, contenenti malware sconosciuto o zero-day. I malintenzionati prendono di mira grandi entità come questa azienda non solo per interrompere l'attività, ma anche l'economia e il mercato azionario o per ottenere ingenti riscatti. Per proteggersi da tali minacce informatiche, le loro linee di produzione sono protette dall'aria, senza alcuna connessione a Internet.

- Costi operativi elevati: Il prolungamento dei controlli di sicurezza dei file ha comportato tempi di attesa prolungati per gli appaltatori terzi, con conseguenti spese significative ma evitabili. Il fermo di una linea di produzione costa 1 milione di dollari per ogni ora di mancato guadagno. Pertanto, l'azienda si impegna a fondo per proteggere le linee di produzione dalle minacce informatiche.

- Nessuna visibilità o controllo dei trasferimenti: Senza un controllo basato sui ruoli, non era possibile verificare quali file fossero stati inviati, chi avesse trasferito i file e dove fossero stati inviati.

La soluzione OPSWAT: MetaDefender Managed File Transfer MFT)

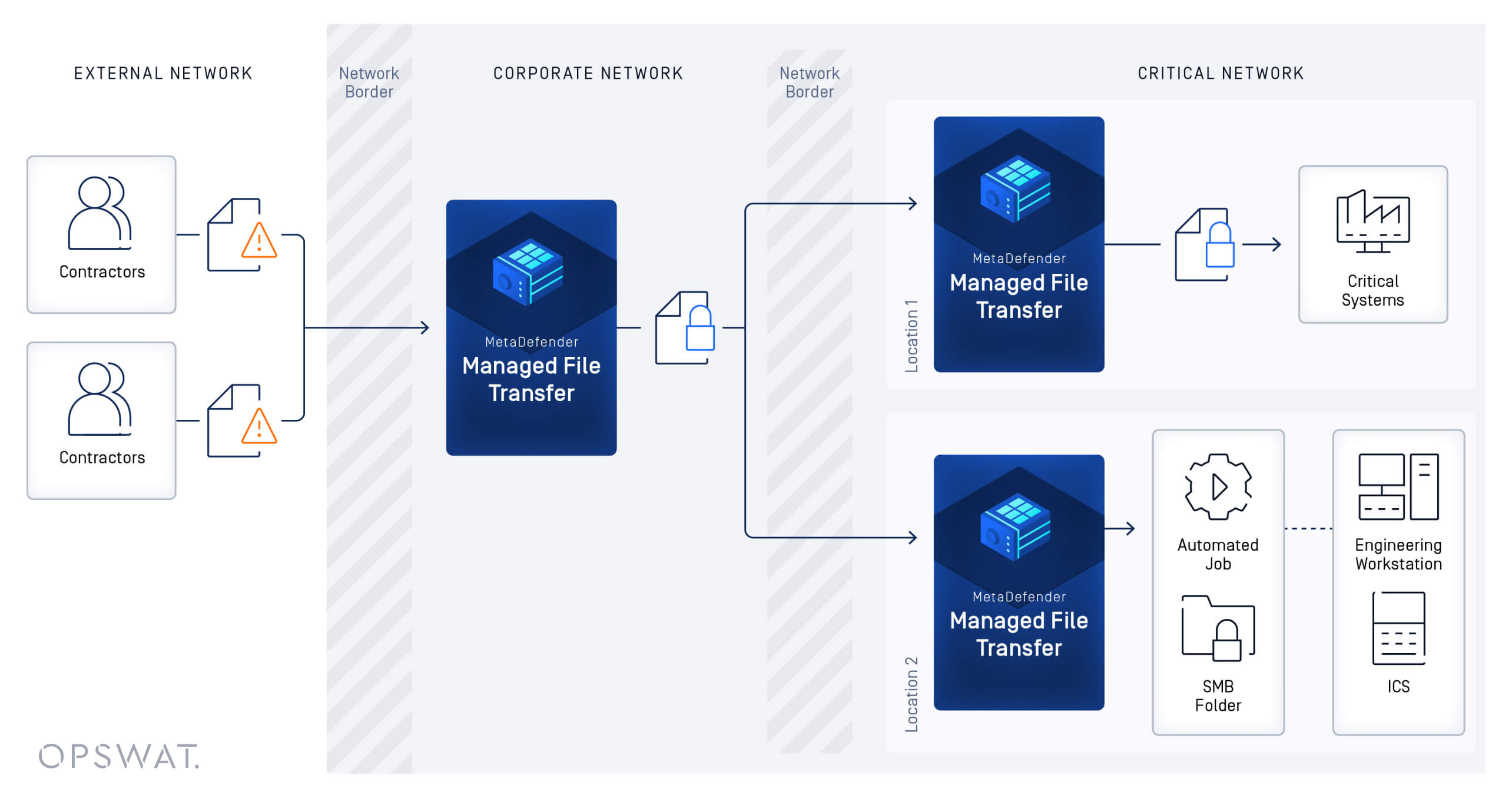

Con MetaDefender Managed File Transfer (MFT), questa azienda ha migliorato significativamente la produttività e la sicurezza, esercitando una nuova visibilità e un nuovo controllo. Un unico sistema di trasferimento di file MFT pubblico, che ora funge da hub principale per tutti i trasferimenti e i caricamenti di file.

Ciò consente di mantenere un elevato livello di protezione per la propria infrastruttura OT, mentre gli utenti esterni e gli operatori sperimentano la flessibilità e la velocità di trasferimento dei file. I dipendenti hanno il pieno controllo sulle date di scadenza dell'accesso dei contraenti e il rischio di cybersicurezza per i PLC vulnerabili è ora mitigato.

Per garantire un flusso continuo di dati e mantenere l'operatività dell'impianto senza interruzioni, sono stati banditi supporti periferici come le chiavette USB e le schede SD. Ciò ha influito sulla capacità dei fornitori di aggiornare il firmware dei PLC sulle linee di produzione.

L'obiettivo era quello di disabilitare le porte USB su tutte le workstation di produzione - 12.500 porte a livello globale - e arrestare il processo sneakernet in modo permanente.

Il processo inizia con trasferimenti di file sicuri, in cui gli appaltatori caricano i propri file sui sistemi MetaDefender Managed File Transfer MFT) prima che questi arrivino agli ambienti OT/industriali. Questo processo preliminare non solo migliora la produttività, ma garantisce anche solide misure di sicurezza contro potenziali attacchi ai controllori logici programmabili (PLC).

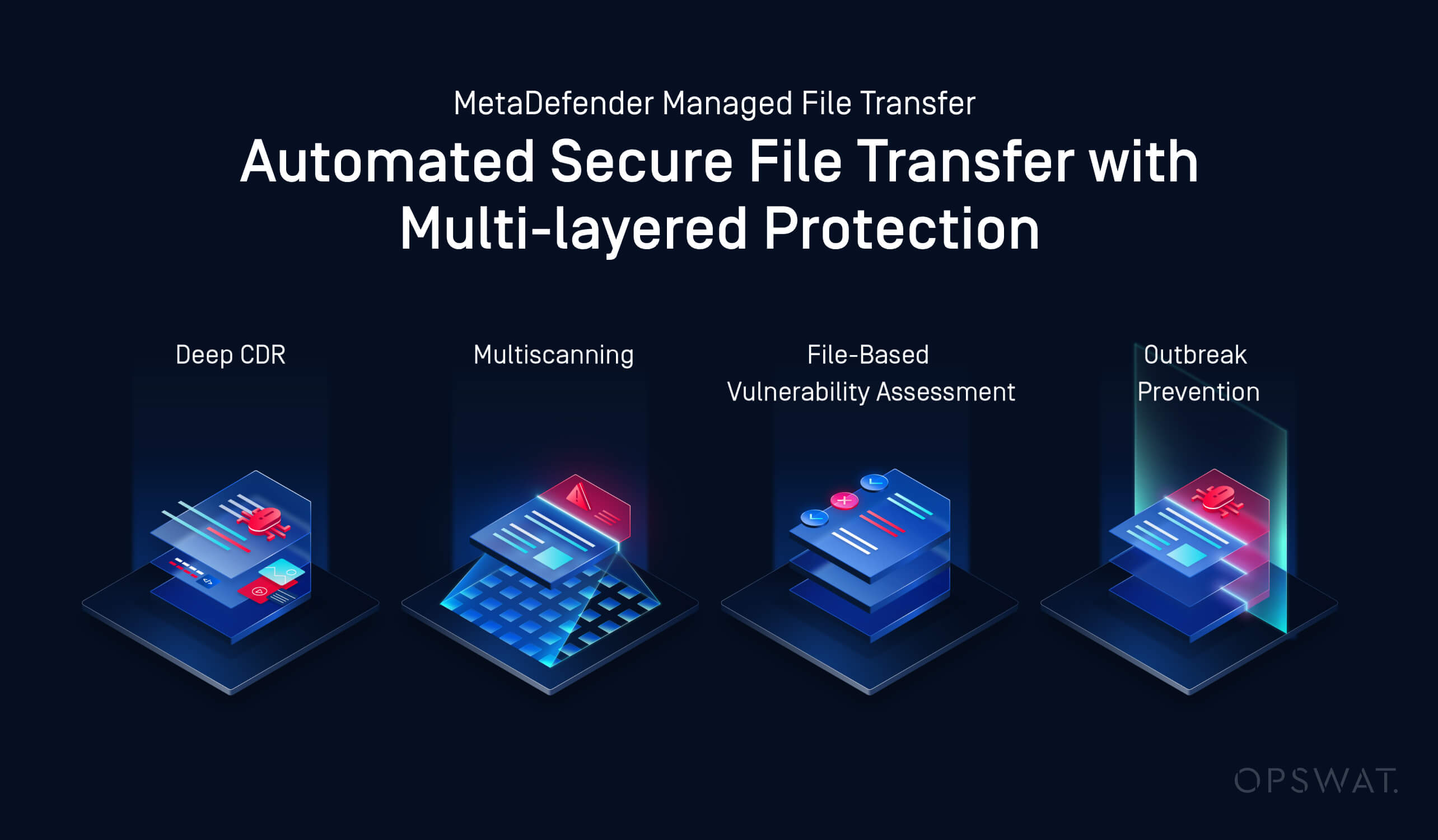

Come parte di questo processo, i file caricati vengono scansionati utilizzando una combinazione di Multiscanning-utilizzando fino a 30 motori anti-malware e Deep CDR (Content Disarm and Reconstruction), che neutralizza le minacce zero-day basate su file. Una volta che i file sono stati scansionati a fondo, vengono consegnati alle sedi designate, dove ulteriori analisi, tra cui valutazioni di vulnerabilità e tecnologie di prevenzione delle epidemie, ne garantiscono la sicurezza.

MetaDefender Managed File Transfer MFT) automatizza anche il processo di trasferimento dei file, eliminando la necessità di gestioni manuali e riducendo significativamente gli errori. Questa automazione consente agli appaltatori di accedere rapidamente all'ambiente OT mentre i loro file vengono sottoposti a più livelli di verifica di sicurezza, consentendo all'azienda di raggiungere nuovi livelli di agilità operativa, controllo ed efficienza.

Inoltre, la soluzione offre una chiara visibilità e controllo ai dipendenti. Possono creare facilmente account guest per facilitare i trasferimenti interni di file OT e regolare le sedi satellite con cui gli appaltatori possono sincronizzarsi. Questi account guest sono dotati di date di scadenza, il che aumenta la sicurezza limitando il tempo di accesso al sistema da parte degli appaltatori.

Anche la gestione dei file è stata centralizzata, consentendo trasferimenti continui e sicuri tra più sedi. Questo approccio centralizzato supporta scenari di distribuzione complessi, sia tra diverse unità organizzative che con partner esterni.

La sicurezza è ulteriormente rafforzata dal controllo degli accessi basato sui ruoli, che garantisce che gli appaltatori e i fornitori possano accedere ai file e alle funzioni solo se autorizzati dai loro supervisori. Questo livello di granularità garantisce la conformità alle normative sulla protezione dei dati.

Il controllo degli accessi si estende anche alla gestione basata sulla posizione. Gli account ospiti degli appaltatori sono limitati alle posizioni MetaDefender Managed File Transfer MFT) designate dai privilegi utente loro assegnati, garantendo che i sistemi sensibili siano accessibili solo al personale autorizzato. Per mantenere la responsabilità, il sistema registra tutti gli accessi degli utenti, i movimenti dei dati e gli eventi di sistema, generando registrazioni storiche granulari che possono essere sottoposte a revisione.

Le misure di sicurezza della soluzione non si fermano qui. Controlla continuamente la presenza di malware grazie all'analisi dei file ricorrenti, che sfrutta sia i file che i file di rete. Multiscanning e Sandbox per rilevare e neutralizzare potenziali malware zero-day. A ogni scansione i file vengono controllati in base alle definizioni dei virus più recenti, in modo da mantenere il sistema protetto dalle minacce in continua evoluzione.

Deep CDR svolge un ruolo cruciale nella prevenzione di attacchi sofisticati neutralizzando il contenuto attivo potenzialmente dannoso incorporato nei file, garantendo al contempo che la funzionalità dei file rimanga intatta. Questa tecnologia supporta oltre 175 formati di file e verifica più di 1.000 tipi di file, garantendo una protezione estesa a un'ampia gamma di dati.

Infine, il Adaptive Sandbox La funzionalità combina l'analisi statica dei file, il rilevamento dinamico delle minacce e algoritmi di apprendimento automatico per classificare minacce precedentemente sconosciute. Questa funzionalità integra inoltre la ricerca automatizzata delle minacce e l'identificazione in tempo reale con sistemi di threat intelligence più ampi, garantendo l'implementazione di misure di difesa proattive.

Oltre a questo, il sistema brevettato OPSWATFile-Based Vulnerability Assessment rileva le vulnerabilità all'interno di applicazioni e file, utilizzando miliardi di dati per correlare le vulnerabilità tra componenti software, programmi di installazione e altri file binari. Questa tecnologia riduce efficacemente i rischi prima dell'installazione, contribuendo alla sicurezza e all'integrità generale del sistema.

Risultati e reazioni

L'implementazione di MetaDefender Managed File Transfer MFT) OPSWAT ha migliorato significativamente la sicurezza e l'efficienza dei trasferimenti di file per questa azienda automobilistica globale, proteggendo la sua infrastruttura OT da potenziali minacce e garantendo al contempo operazioni senza interruzioni.

Si è trattato di un vero e proprio sforzo di collaborazione non solo tra i vari team, ma anche tra 15 stabilimenti di produzione a livello globale, per aumentare drasticamente l'impronta e la consapevolezza della cybersecurity dell'organizzazione, dando il via a una nuova era di cultura della cybersecurity.

Ora, con la soluzione adottata, l'azienda automobilistica non subisce alcuna interruzione del proprio flusso di lavoro.

Per ulteriori informazioni sui vantaggi che MFT leader del settore OPSWAT,MetaDefender Managed File Transfer MFT), può offrire alla vostra infrastruttura critica, contattate oggi stesso un OPSWAT .