Gli esperti di sicurezza sottolineano la necessità di una "difesa in profondità" per proteggere le reti aziendali dai criminali informatici. Questo approccio prevede la stratificazione di più difese, tra cui firewall per applicazioni web (WAF), application delivery controller (ADC) e soluzioni di managed file transfer (MFT). Questi dispositivi di sicurezza di rete sono diventati fondamentali per le organizzazioni per salvaguardare i dati, la proprietà intellettuale e le risorse di rete. Sono progettati per identificare e prevenire varie minacce alla sicurezza, come i DDoS, e offrono gestione del traffico di rete, protezione delle applicazioni e delle API .

I dispositivi di sicurezza del cloud e della rete si sono dimostrati efficaci nel proteggere le reti, ma presentano dei limiti. Per ridurre i rischi causati da queste limitazioni, la sicurezza del cloud e della rete segue il modello della responsabilità condivisa. Se ci si affida esclusivamente ai dispositivi di sicurezza di rete, è difficile ottenere visibilità sui contenuti nascosti nel traffico di rete, il che rende difficile per i team di sicurezza identificare e affrontare le minacce più complesse, come gli zero-day e le minacce informatiche evasive avanzate. Queste limitazioni evidenziano la necessità di soluzioni di ispezione dei contenuti che offrano una visibilità più approfondita dei contenuti per migliorare la postura di sicurezza di un'organizzazione.

Indice dei contenuti

- Che cos'è l'ispezione dei contenuti?

- Sfida alla cybersicurezza: upload di file dannosi

- Vantaggi dell'ispezione dei contenuti

- Limitazioni delle soluzioni firewall, ADC e MFT

- Il modello di responsabilità condivisa nella cybersecurity richiede l'ispezione dei contenuti

- Tecnologie chiave per l'ispezione dei contenuti

- Traffico di rete a prova di futuro: abilitate l'ispezione dei contenuti con ICAP

Che cos'è l'ispezione dei contenuti?

L'ispezione dei contenuti è un metodo di prevenzione della perdita di dati e antimalware a livello di rete che identifica codice dannoso e dati sensibili analizzando i file in transito.

L'ispezione dei contenuti inizia in genere con un proxy di rete, un bilanciatore di carico o un dispositivo di rete simile. Funziona come un intermediario tra l'utente e il contenuto richiesto. Il proxy inoltra il traffico di rete contenente i contenuti dei file e li passa al software antivirus (AV) che li analizza alla ricerca di potenziali minacce o violazioni dei criteri.

Quando l'ispezione dei contenuti è abilitata, il dispositivo di rete esamina i file che lo attraversano, compresi gli URL, le intestazioni e i payload. Applica regole e impostazioni predefinite per cercare pattern o parole chiave specifiche che possono indicare contenuti dannosi o inappropriati. Le espressioni regolari sono spesso utilizzate per definire questi schemi e facilitare una corrispondenza più avanzata dei contenuti. Questa tecnica prevede l'esame dei dati per trovare schemi nei metadati e parole chiave indicativi di sicurezza e sensibilità. Ad esempio, la creazione di un'espressione regolare personalizzata per i numeri di previdenza sociale e di carta di credito o per la parola chiave "riservato".

Il processo di ispezione dei contenuti può comportare diverse fasi e azioni. Può filtrare i domini proibiti, bloccare l'accesso a siti web specifici, scansionare i file alla ricerca di virus o esaminare documenti come i PDF alla ricerca di informazioni sensibili.

L'ispezione dei contenuti è uno strumento utile alle organizzazioni per mantenere la sicurezza, il controllo e la conformità del traffico di rete. Monitorando e filtrando attivamente i contenuti, aiuta a prevenire accessi non autorizzati, violazioni dei dati, infezioni da malware e altri rischi potenziali. L'ispezione dei contenuti può essere personalizzata per allinearsi alle esigenze e ai requisiti specifici di un'organizzazione, consentendo agli amministratori di definire il livello di controllo e protezione.

Sfide per la sicurezza informatica nell'ispezione dei contenuti

Caricamento di file dannosi

I file dannosi rappresentano una minaccia significativa per la sicurezza della rete. I file vengono costantemente trasferiti in entrata e in uscita dalla rete e ogni file può contenere minacce note o sconosciute. Malware, virus e altri contenuti dannosi possono essere caricati all'insaputa dell'amministratore, mettendo a rischio l'intero sistema.

Questi file possono causare una serie di problemi, da piccoli problemi di sistema a gravi violazioni dei dati e attacchi che possono causare la perdita di informazioni sensibili. Di conseguenza, è necessario adottare misure di sicurezza efficaci per rilevare e prevenire il caricamento di file dannosi, garantendo la sicurezza degli utenti e delle reti.

Dati sensibili

L'archiviazione e l'invio di dati sensibili comporta rischi significativi. Le violazioni dei dati e i cyberattacchi possono causare il furto di informazioni personali e riservate, con conseguente furto di identità, perdite finanziarie e danni alla reputazione. Inoltre, il mancato rispetto delle norme e dei regolamenti sulla protezione dei dati può comportare conseguenze legali e finanziarie.

Vantaggi dell'ispezione dei contenuti

L'ispezione dei contenuti che transitano sulla rete offre tre vantaggi principali: rileva malware e minacce sconosciute nascoste nei contenuti, aiuta l'organizzazione a rispettare le normative sulla protezione dei dati e fornisce visibilità sui dati sensibili che transitano sulla rete.

Identificare i dati sensibili

L'ispezione dei contenuti offre numerosi vantaggi, tra cui la visibilità dei dati, il controllo sui dati sensibili, un maggiore controllo e l'identificazione e classificazione automatica delle informazioni. Ispezionando il contenuto dei file, gli amministratori possono vedere esattamente dove vengono memorizzati i dati sensibili, come ad esempio indirizzi, informazioni sulle carte di credito e dati sanitari personali, e controllare come vengono utilizzati.

Soddisfare le norme sulla protezione dei dati

L'ispezione dei contenuti svolge un ruolo fondamentale nell'aiutare le aziende a rispettare le normative sulla protezione dei dati, come l'Health Insurance Portability and Accountability Act (HIPAA), il Federal Information Security Modernization Act (FISMA) e il Payment Card Industry Data Security Standard (PCI-DSS). Le aziende possono facilmente rispettare queste normative applicando protezioni ai loro dati regolamentati.

Secure Traffico di rete da file dannosi

Le organizzazioni hanno bisogno di misure di sicurezza efficaci per rilevare e prevenire il caricamento di file dannosi, per garantire la sicurezza delle reti e la protezione dei dati sensibili. Le soluzioni di ispezione dei contenuti possono essere fondamentali per rilevare e bloccare i file dannosi, compresi quelli nascosti nel traffico legittimo, e prevenire l'esfiltrazione non autorizzata dei dati. L'ispezione dei contenuti può migliorare significativamente la sicurezza della rete e proteggere i dati sensibili da potenziali violazioni.

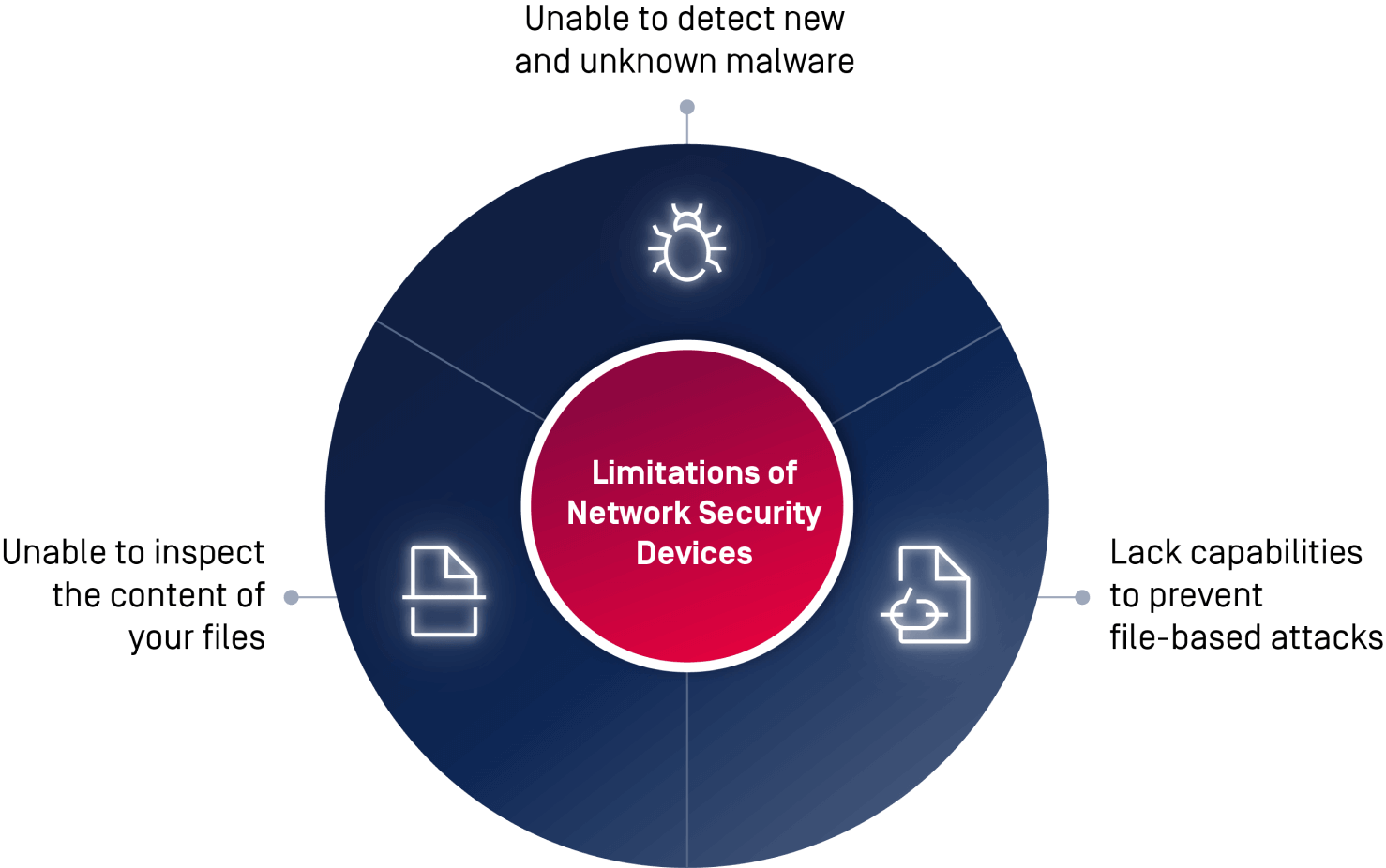

Limitazioni di firewall, ADC e soluzioni MFT

I dispositivi di sicurezza di rete, come le soluzioni WAF, proxy, ADC o MFT , hanno dei limiti nel rilevare e prevenire il caricamento di file dannosi. Non sono in grado di rilevare malware nuovi e sconosciuti, né di ispezionare il contenuto dei file e potrebbero non essere efficaci nel prevenire gli attacchi basati sui file. Per ovviare a queste limitazioni sono necessarie soluzioni di ispezione dei contenuti. Queste soluzioni sono in grado di rilevare, scansionare e bloccare i file dannosi, compresi quelli nascosti nel traffico legittimo, e di prevenire l'esfiltrazione non autorizzata dei dati. L'uso dell'ispezione dei contenuti può migliorare significativamente la sicurezza e proteggere i dati sensibili.

Per ovviare a queste limitazioni sono necessarie soluzioni di ispezione dei contenuti. Queste soluzioni sono in grado di rilevare, scansionare e bloccare i file dannosi, compresi quelli nascosti nel traffico legittimo, e di impedire l'esfiltrazione non autorizzata dei dati. L'uso dell'ispezione dei contenuti può migliorare significativamente la sicurezza e proteggere i dati sensibili.

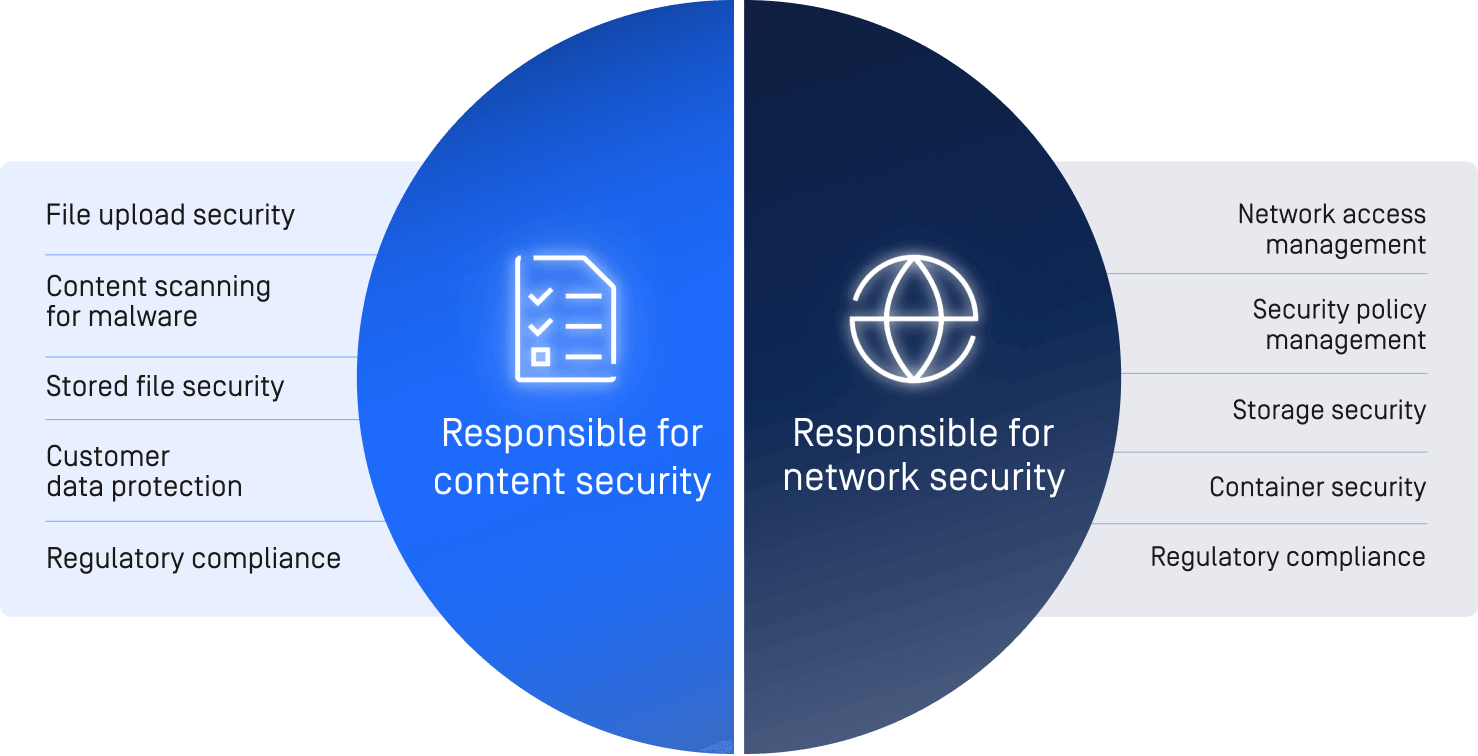

Il modello di responsabilità condivisa nella sicurezza informatica

Quando si utilizzano servizi cloud pubblici, è importante comprendere il concetto di "responsabilità condivisa". Mentre i fornitori di cloud sono responsabili della sicurezza della loro infrastruttura, le organizzazioni sono responsabili della sicurezza dei loro dati e delle loro applicazioni. Questa divisione delle responsabilità può variare a seconda dei provider e dei servizi cloud.

Tecnologie di ispezione dei contenuti chiave

Le tecnologie di ispezione dei contenuti forniscono visibilità sul traffico di rete. Questa visibilità è fondamentale per dimostrare la conformità, per proteggersi dalle minacce basate sui file e per superare i controlli di sicurezza e conformità.

Scansione antivirus con più motori antivirus (AV)

L'utilizzo di un singolo motore AV offre una protezione limitata. Secondo una ricerca di OPSWAT , un singolo motore AV è in grado di rilevare il 40%-80% del malware e dei virus. Inoltre, ogni motore AV ha i suoi punti di forza e di debolezza. La scansione con più motori, definita multiscansione, migliora i tassi di rilevamento e riduce i tempi di rilevamento dei focolai. Multiscanning rende la rete più resistente ai nuovi focolai di malware e agli attacchi mirati. Inoltre, è possibile beneficiare di più tecnologie come l'apprendimento automatico, l'intelligenza artificiale e l'euristica. Ogni motore è specializzato in minacce diverse; mentre uno può eccellere nel rilevamento di ransomware, un altro può essere abile nell'identificare i trojan.

Prevenzione della perdita di dati (DLP)

La prevenzione della perdita di dati (DLP) svolge un ruolo cruciale nell'evitare potenziali violazioni dei dati e nel rispettare gli standard normativi, identificando all'interno dei file dati sensibili e riservati come numeri di carte di credito e numeri di previdenza sociale. La tecnologia OCR (Optical Character Recognition) è in grado di identificare e cancellare le informazioni sensibili nei file PDF contenenti solo immagini o nei file PDF contenenti immagini incorporate. Oltre all'identificazione e all'eliminazione dei contenuti sensibili, il DLP fa un ulteriore passo avanti rimuovendo i metadati che possono contenere informazioni potenzialmente riservate. Rilevando i metadati, il DLP migliora la sicurezza e riduce il rischio di esporre involontariamente dati riservati.

Contenuto Disarmo e ricostruzione (CDR)

La tecnologia di ispezione dei contenuti può anche rimuovere le minacce dai file utilizzando Content Disarm and Reconstruction (CDR) per decostruire un file, eliminare le potenziali minacce e ricostruire una versione sicura. Questa tecnologia garantisce che le minacce sconosciute, come le minacce zero-day, vengano neutralizzate prima di raggiungere l'utente.

Traffico di rete a prova di futuro: Attivare l'ispezione dei contenuti con ICAP

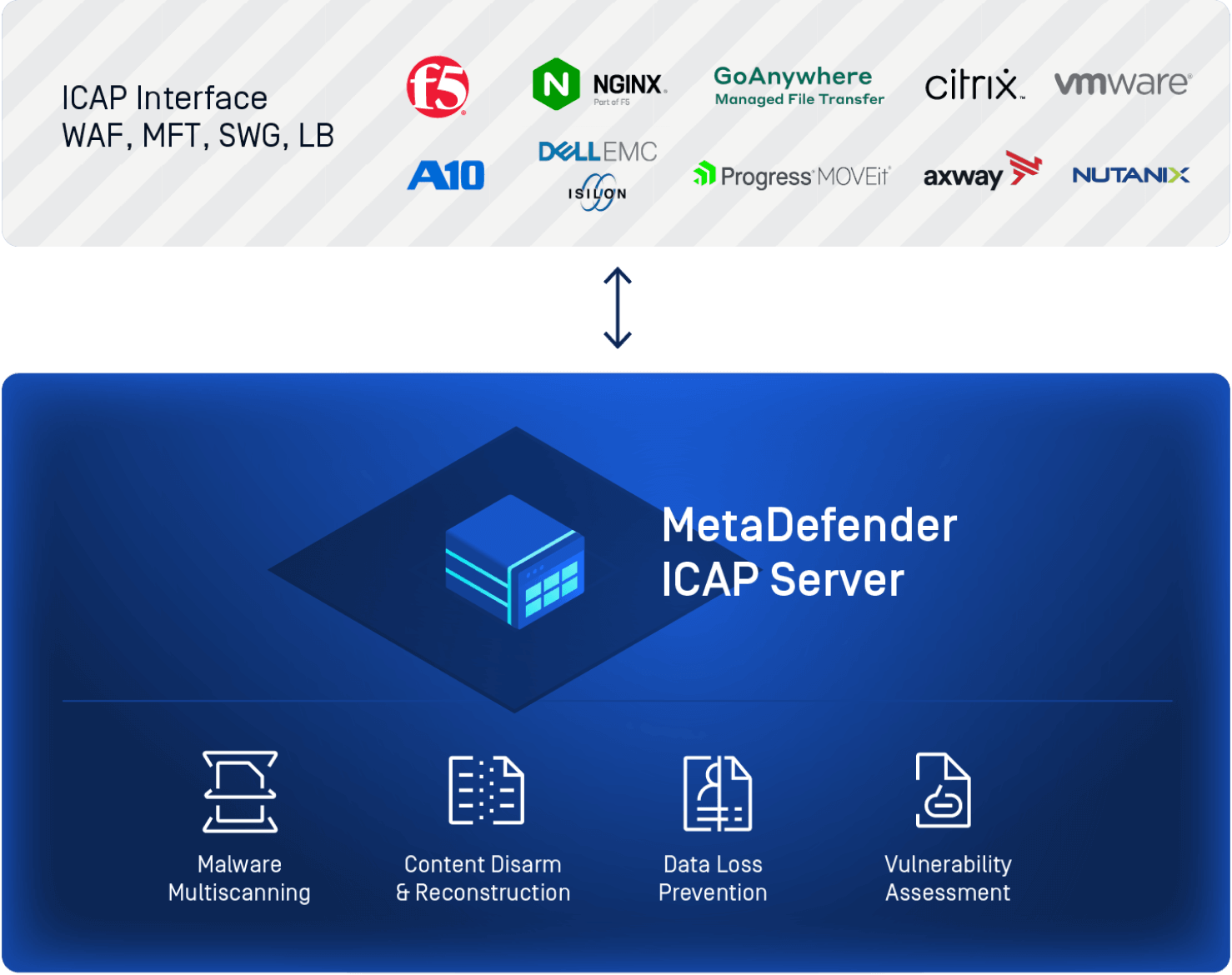

Le soluzioni ICAP utilizzano l'Internet Content Adaptation Protocol (ICAP) per fornire servizi specializzati come la scansione antimalware. Poiché ICAP è leggero, consente ai team di liberare risorse e standardizzare l'implementazione. Dirottando il traffico su un server dedicato che esegue una soluzione ICAP , tutti i file che passano attraverso il sistema possono essere scansionati utilizzando lo stesso criterio.

Questo approccio è una soluzione di sicurezza molto efficace, in quanto consente al dispositivo di rete di concentrarsi sulla sua funzione primaria, come le prestazioni, mentre il servizio ICAP analizza, valuta e sanifica i file con un impatto minimo sulle prestazioni. Le soluzioni ICAP possono fornire un'ampia protezione sul perimetro della rete e un ulteriore livello di fiducia all'interno dell'organizzazione e con i partner terzi. È importante seguire le best practice per proteggere il traffico di rete.

OPSWAT Ispezione dei contenuti: MetaDefender ICAP Server

OPSWATLa soluzione per l'ispezione dei contenuti di MetaDefender ICAP Server è in grado di fornire una visibilità più approfondita dei contenuti, di rilevare e bloccare i file dannosi e di prevenire l'esfiltrazione di dati non autorizzatiper un'ampia gamma di casi d'uso.

Per proteggere il traffico di rete della vostra organizzazione, rivolgetevi ai nostri esperti di sicurezza.