L'imperativo della OT Security

Quando i sistemi tecnologici operativi vengono attaccati, le conseguenze si estendono ben oltre le singole organizzazioni. Recenti incidenti di alto profilo, come l'attacco ransomware a un oleodotto americano, hanno illustrato la fragilità delle infrastrutture critiche e la loro dipendenza da ambienti OT sicuri.

Questa particolare violazione ha comportato un esborso di 4,4 milioni di dollari e l'interruzione di milioni di barili di produzione di petrolio, causando diffuse interruzioni economiche e operative. L'incidente ha evidenziato una vulnerabilità chiave: anche le reti OT protette dall'aria non sono immuni dalle minacce informatiche, soprattutto se dipendono da supporti fisici per gli aggiornamenti e la manutenzione.

Questo articolo analizza il ruolo delle soluzioni di trasferimento sicuro dei file nella protezione degli ambienti industriali. Integrando gli strumenti di prevenzione delle minacce basati sui file nelle loro reti, le organizzazioni possono creare una difesa solida e a più livelli contro i cyberattacchi in evoluzione, garantendo al contempo la continuità delle loro operazioni aziendali.

4 differenze principali tra cybersicurezza IT e OT

La convergenza degli ambienti IT (Information Technology) e OT (Operational Technology) introduce complesse sfide di sicurezza, determinate dalle diverse priorità operative e dai diversi requisiti tecnologici. Scoprite qui le 4 sfide principali della convergenza tra ambienti IT e OT.

I sistemi IT danno priorità alla flessibilità e all'efficienza, mentre i sistemi OT richiedono affidabilità e continuità, spesso operando senza interruzioni in settori ad alta sicurezza.Per conciliare queste priorità sono necessarie soluzioni progettate per facilitare flussi di dati continui, sicuri e conformi in entrambi i domini, affrontando al tempo stesso le diverse vulnerabilità insite negli ambienti OT.

I test di vulnerabilità e penetrazione di routine nell'IT sono difficili da replicare negli ambienti OT a causa di sistemi obsoleti, aggiornamenti poco frequenti, vulnerabilità della catena di fornitura e architetture di rete piatte. Inoltre, i sistemi OT sono più sensibili alle interruzioni causate dai test.

Le valutazioni passive e i test attivi limitati sono quindi approcci comuni, ma questi metodi possono non scoprire completamente le vulnerabilità nei sistemi in funzione o affrontare i rischi introdotti da dati e aggiornamenti esterni. Se da un lato queste pratiche riducono i rischi operativi immediati, dall'altro mancano della sicurezza completa necessaria per salvaguardare i sistemi OT dalle minacce in evoluzione.

Gli ambienti IT di solito impongono il blocco dei dispositivi per impedire l'accesso non autorizzato durante l'inattività. In ambienti OT, le interfacce uomo-macchina (HMI) sono spesso condivise da più utenti nei capannoni di produzione e il loro blocco è impraticabile per motivi di sicurezza.

Le barriere fisiche possono limitare l'accesso al personale autorizzato, ma da sole potrebbero non fornire il livello di sicurezza necessario per proteggere i sistemi OT sensibili dalle minacce interne o dall'uso non autorizzato.

Negli ambienti OT, i componenti spesso non sono in grado di generare o trasmettere i log a destinazioni appropriate. Anche quando i registri sono disponibili, potrebbero non essere interpretabili in ambienti IT standard. Di conseguenza, gli esperti OT si affidano a controlli manuali per valutare lo stato delle apparecchiature.

Affidarsi a controlli manuali per valutare lo stato delle apparecchiature introduce inefficienze e potenziali punti ciechi, rendendo difficile mantenere una supervisione completa e affrontare efficacemente i rischi per la sicurezza.

I sistemi IT definiscono comunemente punti di ripristino per tornare a uno stato coerente dopo le interruzioni. Gli ambienti OT, tuttavia, richiedono approcci unici a causa dei vincoli del mondo reale. Ad esempio, una fonderia di alluminio non può riprendere la produzione nel punto esatto in cui è stata interrotta senza tenere conto dei cambiamenti, come la solidificazione dell'alluminio fuso.

L'affidamento ad approcci manuali e personalizzati può aumentare il rischio di tempi di inattività prolungati e rendere più difficile garantire un ripristino delle operazioni senza intoppi e in sicurezza.

Rafforzare la sicurezza attraverso il Managed File Transfer

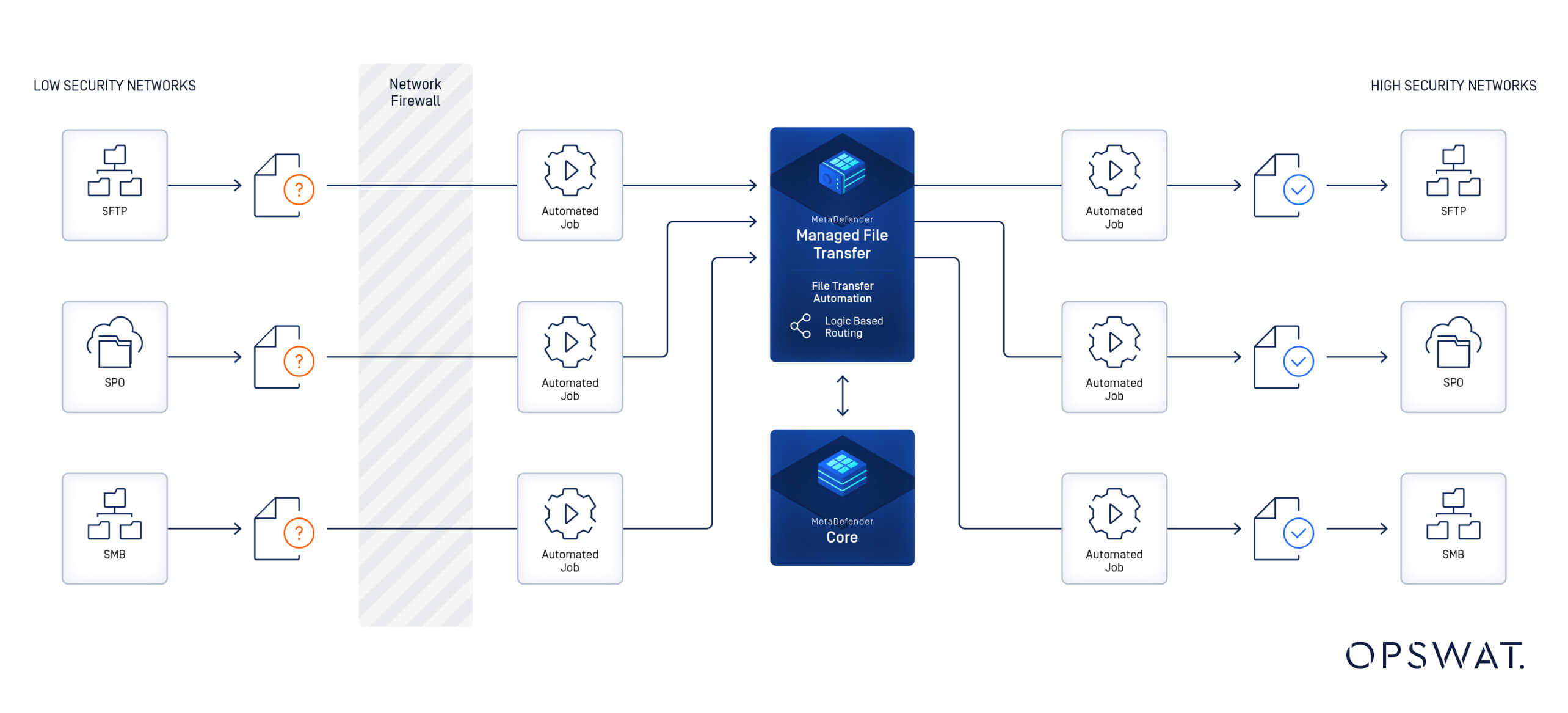

La stabilità operativa richiede soluzioni robuste e adatte alle diverse esigenze degli ambienti IT e OT. Le soluzioniMFT(Managed File Transfer ) Secure sono uno strumento essenziale per garantire scambi di file sicuri, conformi ed efficienti tra i sistemi IT e OT.

Affrontando vulnerabilità chiave come l'accesso non autorizzato, la manomissione dei dati e le minacce basate sui file, MFT fornisce le basi per una cybersecurity resiliente e trasversale ai sistemi.

Autenticazione e autorizzazione

L'importanza critica dell'autenticazione è stata evidenziata dalla violazione dei dati di Finastra, dove l'incompletezza delle fasi di sicurezza durante un trasferimento di file basato su SFTP ha permesso agli aggressori di compromettere le informazioni sensibili dei clienti.

Tali rischi possono essere mitigati con soluzioni per il trasferimento di file che incorporano misure di sicurezza essenziali come l'MFA (autenticazione a più fattori) per verificare le identità degli utenti, l'SSO (Single Sign-On) per una gestione semplificata degli accessi e solidi controlli di accesso basati sui ruoli per limitare gli accessi autorizzati. Inoltre, i flussi di lavoro per l'approvazione da parte dei supervisori assicurano che i trasferimenti di file sensibili siano esaminati e autorizzati dal personale designato, aggiungendo un ulteriore livello di sicurezza e responsabilità.

Sebbene molte MFT offrano queste funzionalità di base, MetaDefender Managed File Transfer MFT) OPSWAToffre misure di autenticazione avanzate su misura per gli ambienti infrastrutturali critici. Queste includono RBAC (controllo degli accessi basato sui ruoli), MFA (autenticazione a più fattori) e integrazione con soluzioni SSO (Single Sign-On). Queste funzionalità garantiscono che solo le persone autorizzate possano accedere ai dati sensibili, soddisfacendo al contempo i rigorosi requisiti normativi.

Visibilità e controllo

La violazione di AT&T del 2024 attraverso un account Snowflake ha rivelato lacune significative nel monitoraggio e nel controllo degli accessi alle piattaforme cloud di terze parti. Gli aggressori hanno utilizzato le credenziali rubate per esfiltrare grandi quantità di dati sensibili dei clienti, interessando oltre 100 milioni di persone. Questo incidente sottolinea l'importanza del monitoraggio in tempo reale e della gestione centralizzata dei processi di trasferimento dei file, per individuare tempestivamente gli accessi non autorizzati e proteggere le informazioni sensibili.

Per prevenire incidenti simili, MetaDefender Managed File Transfer MFT) OPSWATfornisce registri di controllo dettagliati, offrendo una visibilità completa delle attività relative ai file. Ciò garantisce la tracciabilità e la conformità normativa, consentendo alle organizzazioni di identificare e affrontare rapidamente i potenziali rischi. Consolidando la gestione dei file su un unico sistema, si riducono al minimo le inefficienze e si migliora la supervisione operativa.

Soluzioni complementari cross-domain

Negli ambienti IT e OT combinati, la protezione dei trasferimenti di file richiede più di soluzioni autonome. Per affrontare le diverse sfide dello scambio sicuro di dati, è essenziale un approccio completo. Dalla protezione dei supporti fisici alla garanzia di trasferimenti di dati sicuri tra le reti, la combinazione di più strumenti e strategie può creare una difesa informatica coesa e a più livelli.

La gamma di soluzioni OPSWATè specificamente adattata alle esigenze uniche degli ambienti ad alta e bassa sicurezza. Integrando questi strumenti, le organizzazioni possono stabilire una strategia completa e trasversale che affronta efficacemente le sfide della cybersicurezza IT e OT, mantenendo l'integrità operativa.

Un importante fornitore di servizi sanitari ha subito un attacco ransomware che ha preso di mira i suoi sistemi IT e OT, interrompendo il trasferimento dei file e i flussi di lavoro dei dati. MetaDefender Managed File Transfer MFT) con Multiscanning ha fornito la struttura portante per trasferimenti di file sicuri e conformi, consentendo flussi di lavoro automatizzati e il rispetto delle normative.

Multiscanning technology leverages 30+ leading anti-malware engines to proactively detect over 99% of malware by using signatures, heuristics, and machine learning. Deep CDR™ Technology removes malicious content from files while preserving usability, providing zero-day protection for OT environments.

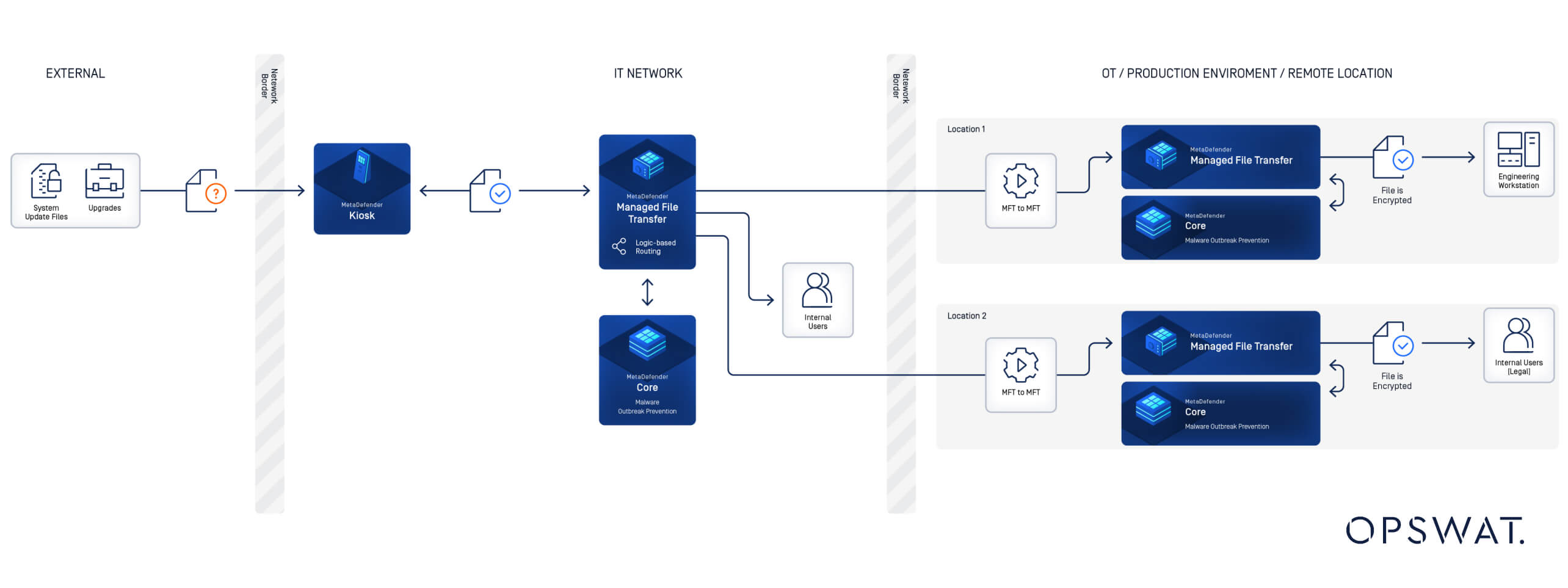

Un'importante azienda energetica aveva bisogno di proteggere i propri sistemi OT dalle vulnerabilità introdotte dai supporti rimovibili, spesso utilizzati da appaltatori e ingegneri per gli aggiornamenti. MetaDefender Managed File Transfer MFT), in combinazione con Kiosk, ha svolto un ruolo centrale consentendo trasferimenti di file sicuri e garantendo la conformità agli standard di settore.

Negli ambienti OT, i supporti rimovibili rimangono una delle principali fonti di vulnerabilità. MetaDefender Kiosk riduce questi rischi scansionando e sanificando i file provenienti da unità USB , CD e altri dispositivi prima che entrino nei domini sicuri. Dotato di funzionalità avanzate di rilevamento di malware e sanificazione dei file, garantisce che solo i file sicuri vengano introdotti nella rete.

Una strategia di difesa senza soluzione di continuità per i sistemi convergenti

Mentre i settori delle infrastrutture critiche devono affrontare sfide sempre più impegnative in materia di sicurezza informatica, la convergenza dei sistemi IT e OT richiede soluzioni innovative e complete. MetaDefender Managed File Transfer MFT) si afferma come elemento fondamentale di questa strategia di difesa, consentendo trasferimenti di dati sicuri, conformi ed efficienti in ambienti complessi.

Quando integrato con MetaDefender complementari quali Kiosk, NetWall Email Security, MetaDefender Managed File Transfer MFT) offre un approccio solido e multilivello alla sicurezza informatica. Questa sinergia non solo protegge le risorse OT sensibili dai crescenti attacchi informatici, ma garantisce anche la continuità operativa e la conformità normativa, fattori indispensabili in ambienti ad alta sicurezza.

La posta in gioco è troppo alta per affidarsi a misure di sicurezza frammentarie o obsolete. Adottando una strategia di difesa integrata basata sulle soluzioni MetaDefender di OPSWAT, le organizzazioni possono costruire infrastrutture resilienti in grado di resistere ai moderni attacchi informatici, mantenendo la continuità delle operazioni.

Per i settori critici, la strada da seguire è chiara: adottare un approccio proattivo e unificato alla sicurezza OT, con MetaDefender Managed File Transfer MFT) come base per un futuro sicuro e resiliente. Per ulteriori informazioni su MetaDefender Managed File Transfer MFT), visitate la nostra pagina dei prodotti.